昨天分享憑單一日誌難以判斷究竟是否屬於異常行為,需要同時比對多個日誌記錄,甚至與來自其他系統、網路設備的日誌交叉比對,建立完整的行為痕跡,藉此確認可疑行為。當SIEM 依內建政策或自訂政策分析、判定異常行為後,難道只能觸發警示嗎?今天繼續介紹SIEM常有的整合功能:

當員工點擊來自郵件的連結,至URL 甲,下載檔案,如何從這ㄧ連串行為產生的日誌中判斷是否有威脅呢?

SIEM可以整合其他資安工具或資安服務,提高判斷準確度,例如匯合資安情資(Threat Intelligence) ,與資安情資的名單比對,如果寄件人、點擊的URL 甲,來自資安情資登記的已知惡意來源,或者下載的檔案Hash是資安情資登錄的惡意檔案,SIEM可以藉此判定為事件並觸發警報。

而當SIEM觸發警訊時,可以自動執行一段script,針對觸發警訊的威脅立即自動反應,依據各系統設備的整合度,運用script 調整系統設備設定。如前面提到的「30秒內,同一帳號於不同主機登入失敗超過共5次」政策,當此條件觸發警報後,可以讓SIEM自動執行script來鎖住帳號,阻止登入,等待資安人員進一步調查;或者將惡意的URL或IP,以script改變Firewall/UTM/Proxy等設定,將惡意URL或IP加入黑名單避免其他人受害、將寄件人加入黑名單阻擋等等。即時介入阻止,避免攻擊影響擴大。

如果與ITSM系統整合,當事件觸發警示後,SIEM便能以script從ITSM系統自動創建ticket 並指派給資安團隊處理,開始調查、處理的流程。如果整合vulnerability Management 漏洞管理系統,當偵測到來自外部的Apache Struts攻擊,SIEM可以交叉比對受攻擊的伺服器是否有該項漏洞,並自動以script創建 ticket 指派人手進行安全更新。

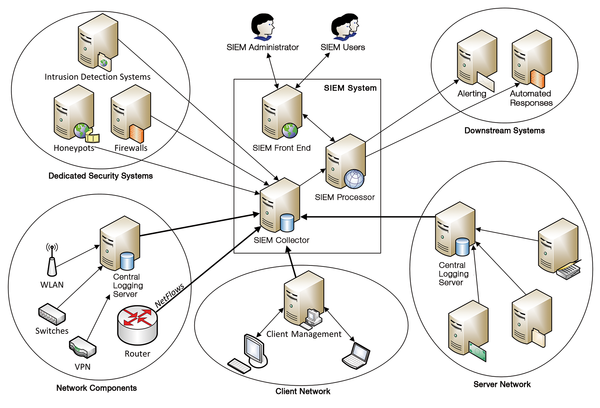

*截圖來自ADMIN雜誌的文章”Set up and operate security monitoring throughout the enterprise”

SIEM的功能非常多,各家廠商的產品皆有特色,當初在負責專案的時候和各大主流SIEM廠商都有接觸,以上只是盡量就一般廠商皆有的功能做粗概介紹。建議大家選擇SIEM方案前先了解自己的環境,大概有多少伺服器系統和網路設備會產生log日誌?每日約略產生多少日誌?需要多少硬碟容量儲存?日誌需要儲存多久?導入SIEM方案是否有法律或法遵上的需求?是否有日誌分析的經驗?選定產品後,建議先加入最重要的資安設備log日誌如Firewall, IDS/IPS, UTM等等,還有Domain Controller和DNS這些重要系統日誌, 這些日誌能優先提供環境可見度,經過一段時間熟悉產品功能、調整儀表板、創建客制政策後,再逐步加入其他日誌,篩選、過濾以免儀表板擠滿太多用途低的資訊,避免Garbage in Garbage out。下面提供兩個連結為補助資料,讓《IThome》和《網管人》雜誌幫大家介紹不同廠商的SIEM產品。

「老子曰:知人者智。

老子又曰:自知者明。」- -《火鳳燎原》

你有使用SIEM的經驗嗎?是否有特別的SIEM運用方法呢?歡迎留言討論。

*《IThome》介紹Logrhythm產品,可以看到儀表板和動態展示:統整事件之餘,LogRhythm能偵測與反制進階威脅

https://www.ithome.com.tw/review/111216

*介紹許多不同廠商SIEM產品的《網管人》雜誌專題:搏預警拼聯防 SIEM起飛

http://www.netadmin.com.tw/article_content.aspx?sn=1708310012