今天來到了第五題的Puzzle #5: Ms. Moneymany’s Mysterious Malware,請大家先到題目網站下載封包檔(網址:http://forensicscontest.com/2010/04/01/ms-moneymanys-mysterious-malware ),這次的主角是Ms. Moneymany,她在不知情的狀況下誤開了一個有毒的網站導致自己的電腦中毒, 那接著我們就搭配封包檔案來解開下面的題目吧!

第一題:As part of the infection process, Ms. Moneymany’s browser downloaded two Java applets. What were the names of the two .jar files that implemented these applets?

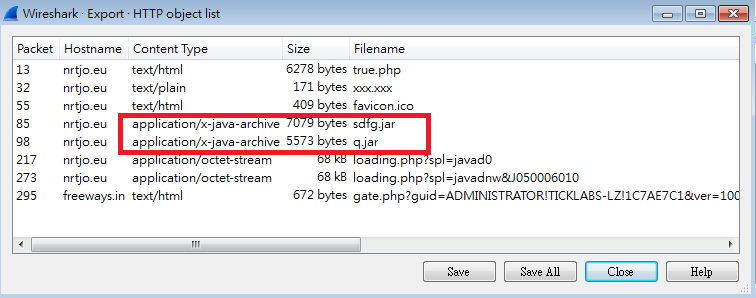

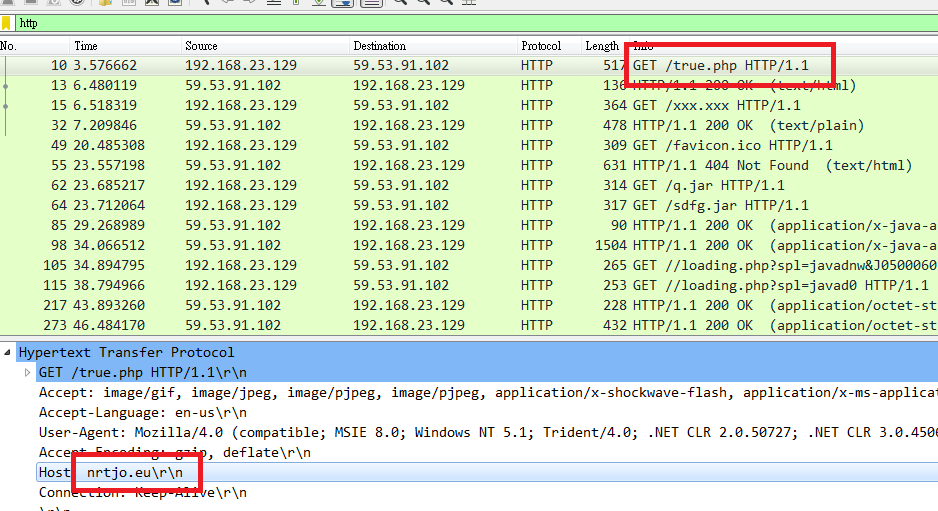

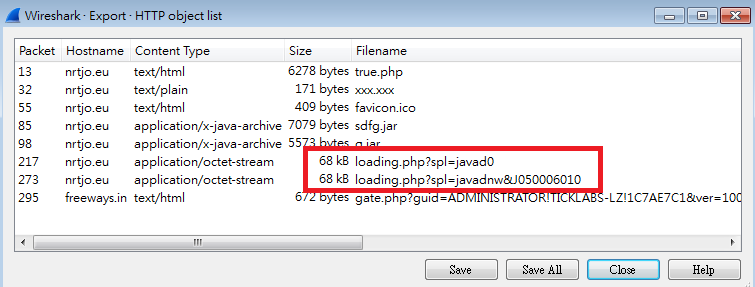

這一題問的是Ms. Moneymany在打開惡意網頁後,從瀏覽器下載了哪兩個jar檔案,而這一題有兩種方法可以解,第一種是從功能列的File>Export Object >HTTP這個功能,這個功能可以讓我們從Wireshark中把HTTP中包含的物件匯出,而打開後可以看到裡面有列出兩個jar檔案,也就是這一題的答案,q.jar和sdfg.jar。另外,如果想要把檔案取出,只要先選擇列表中你想下載的檔案,再按下畫面下方的Save就可以囉,你也可以直接點畫面下方的Save All,把所有的檔案下載下來。

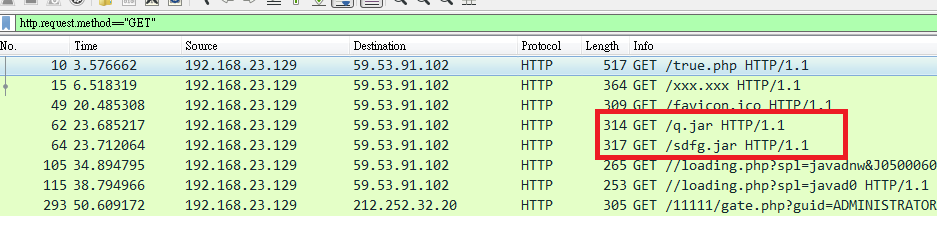

另一種解法則是使用過濾的方式,由於這一題是要找下載的檔案,所以我們可以透過「http.request.method=="GET"」這個過濾式來找到所有透過HTTP下載的檔案,而從列出來的封包,我們也可以得到跟上一個做法一樣的答案,就是q.jar和sdfg.jar。

第二題:What was Ms. Moneymany’s username on the infected Windows system?

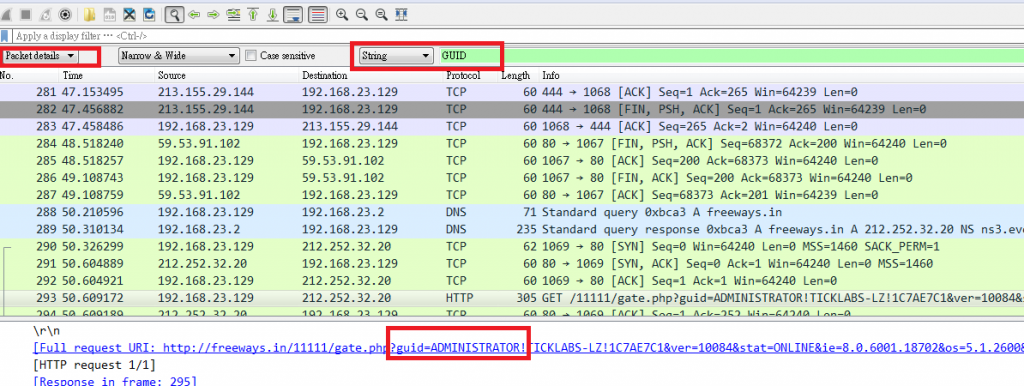

這一題可以利用搜尋功能來找到答案, 在搜尋功能中搜尋Packet Detail的String,並輸入GUID,就可以找到某些封包網址中含有「guid = ADMINISTRATOR」這個字串,同時我們也可以找到答案就是ADMINISTRATOR。

第三題:What was the starting URL of this incident? In other words, on which URL did Ms. Moneymany probably click?

這一題要找的是Ms. Moneymany連到的第一個惡意網站網址,也就是出現在釣魚郵件中的那一個網址,所以首先我們就先下「http」這個過濾指令,而根據第一題的答案,我們可以看到提供兩個jar檔案的都是同一個IP,而過濾出來的第一個封包也是對這個IP發出「GET /true.php HTTP/1.1」的請求,而我們點開第一個封包的詳細資料,就可以從他的HTTP Header中發現,這個IP的Host就是nrtjo.eu,因此我們就可以得到這一題的答案,也就是http://nrtjo.eu/true.php。

第四題:As part of the infection, a malicious Windows executable file was downloaded onto Ms. Moneymany’s system. What was the file’s MD5 hash? Hint: It ends on “91ed”.

這題也有兩種方法可以得到答案,第一種方法是使用Wireshark以外的工具來完成,只要使用NetworkMiner這個工具並讀取pcap檔,接著選擇File的頁籤,就會發現一個叫做file.exe的檔案,取出後再拿去MD5 Hash就可以得到答案了。

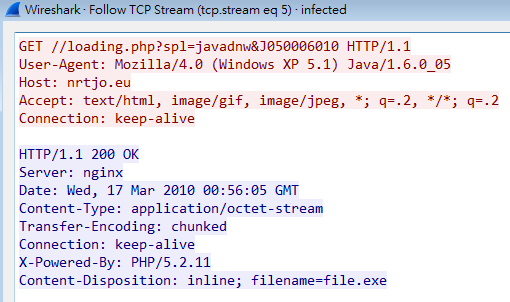

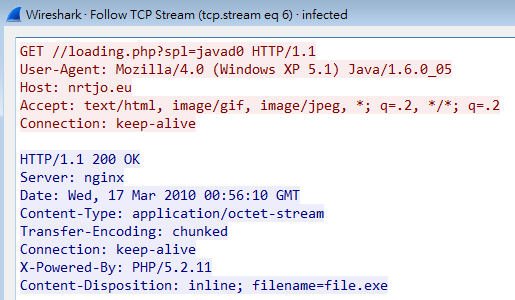

但如果一樣要用Wireshark來做的話也OK,由於是從對方伺服器下載檔案,而從第一題的圖中我們可以發現瀏覽器除了下載兩個jar檔案外,還下載了另外兩個檔案。

而在封包列表中對這兩個封包使用Follow>TCP Stream的功能,都可以得到這個網址會下載一個叫做file.exe的檔案。

所以我們就利用第一題介紹過的功能把這兩個檔案給下載下來,並得到他們的MD5 Hash值都是5942ba36cf732097479c51986eee91ed,而這也就是這一題的答案了。

如果想用之前介紹過用Hex Value剪貼的方式把檔案自己挖出來也可以啦,不過速度會比較慢一點。

第五題:What is the name of the packer used to protect the malicious Windows executable? Hint: This is one of the most popular freely-available packers seen in “mainstream” malware.

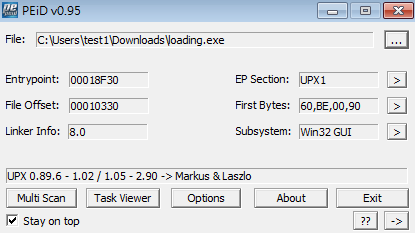

這題要配合其他工具才解的出來,由於這題問的是上一題提到的file.exe是用什麼方法加殼的,所以我們就用了可以找到這種資訊的小工具來看一下,我在這邊使用的是PEiD這個工具,也從畫面中看到了這題的答案,也就是UPX。

不過PEiD目前已經不會在維護更新了,所以如果想要用其他工具也行,不要下載到有毒的假工具就好。

第六題:What is the MD5 hash of the unpacked version of the malicious Windows executable file?

這題跟Wireshark已經沒關係了,所以文字說說就好,就是用UPX去unpack檔案,就可以得到它的MD5 hash 是0f37839f48f7fc77e6d50e14657fb96e。

第七題:The malicious executable attempts to connect to an Internet host using an IP address which is hard-coded into it (there was no DNS lookup). What is the IP address of that Internet host?

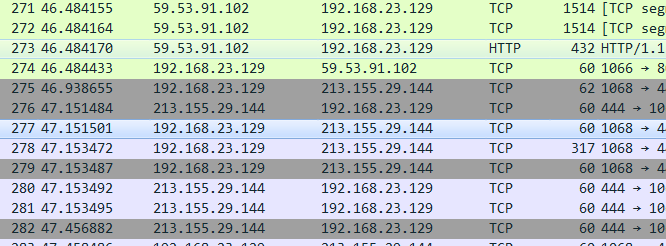

這一題有兩種解法,比較嚴謹的作法是實際去沙箱執行這個檔案,並同時觀察他是連到哪個IP去,但我用比較偷懶的方法,就是從Wireshark封包中看下載檔案後還有連到哪個IP去,也就得到了這題的答案213.155.29.144。不過偷懶的方法是因為這個封包檔案內容相對單純,沒有太多雜訊,如果封包雜訊很多的話可能就還是要用第一種方式才能得到正確的結果囉。