花了約3/4個月的時間在介紹Wireshark如何操作及進行實際應用,今天要來介紹一點不一樣的,也就是Wireshark相關漏洞。

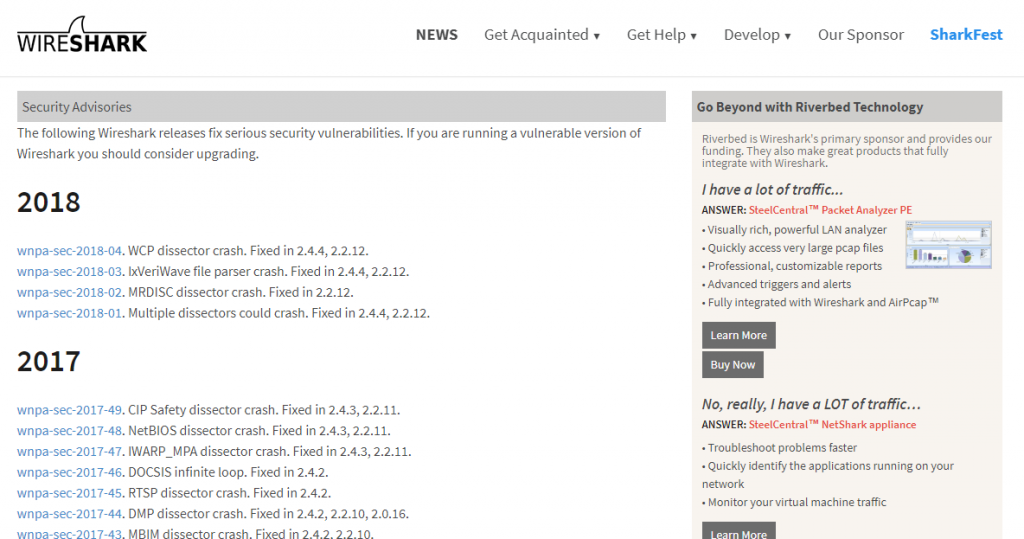

有很多平台都有持續在整理一些漏洞資訊,像是Wireshark官網提供的「Security Advisories(網址:https://www.wireshark.org/security/ )」頁面,如下圖,每項點進去都可以看到更詳細的漏洞資訊及漏洞相關的CVE編號等。看看2018年才剛開始沒多久就已經修正4個漏洞了,但一個產品有漏洞不代表產品很差喔,反而是代表他們願意面對產品缺點,而且願意去將漏洞修補,個人覺得有些明明產品有漏洞又裝死不承認也不修的比較惡劣。

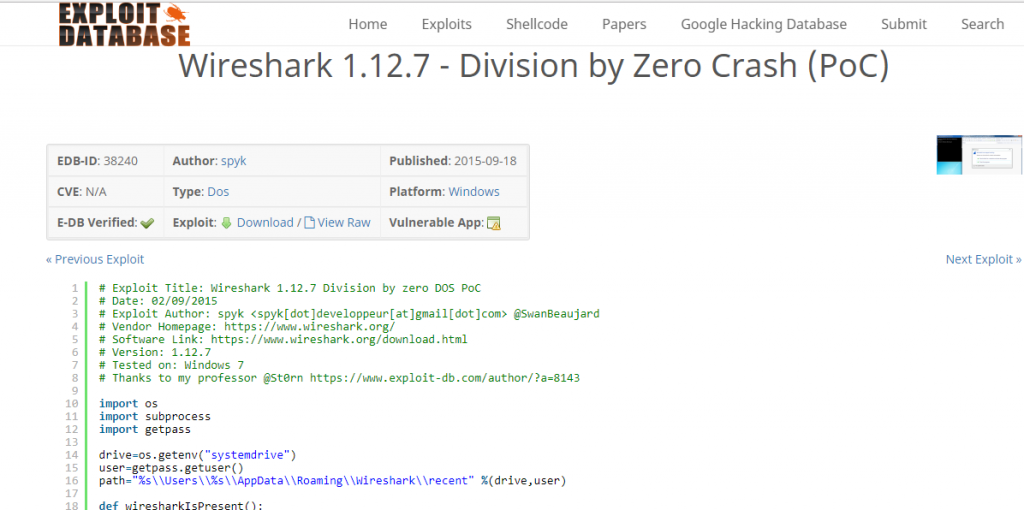

在發布CVE編號的官方單位網站(網址:http://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=wireshark )、美國國家漏洞資料庫網站(網址:https://nvd.nist.gov ),都可以利用關鍵字搜尋找到與Wireshark相關的漏洞,這些網站會提供一些漏洞相關說明,並提供CVSS分數,但如果想找一些跟漏洞相關的POC,例如實際示範用怎樣的程式碼可以利用漏洞達到攻擊效果,就可以到Exploit Database(網址:https://www.exploit-db.com/ )上利用關鍵字搜尋找到與Wireshark相關的漏洞,這邊會有針對漏洞更詳細的說明,包含如何利用漏洞,利用漏洞攻擊Wireshark產生的log,甚至會提供範例攻擊程式碼,但只有部分漏洞有資料,不是所有漏洞都會有這麼詳細的說明。

現在的攻擊者真的很有創意,例如如果不小心開到駭客特別設計的惡意封包檔,而且剛好你的Wireshark又還沒更新到最新版本的話,可能就會被攻擊並導致Wireshark程式崩潰(參考網址:https://twcert.org.tw/subpages/securityInfo/loophole_details.aspx?id=4839 ),或是被DoS攻擊也有可能。

那要如何避免呢?首先,不要隨便開起來歷不明的封包檔案,例如你想在網站上找某個病毒的封包長怎樣,但如果是來路不明網站上所提供的檔案就不要隨意下載,因為那個檔案很有可能就是放在那邊等著釣這些Wireshark使用者的。

另外,也是最重要的,請記得把Wireshark設定為定期檢查是否需要更新,並且請記得,如果Wireshark跳出要更新的時候就請老老實實按下更新,免得被已知漏洞攻擊,所造成的麻煩會讓你後悔為什麼不一開始就乖乖更新。雖然有時候駭客也會利用零時差漏洞來進行攻擊,但畢竟取得零時差漏洞的成本遠大於直接使用已知漏洞,絕大部分的攻擊者還是會先拿已知的漏洞來試,反正不乖乖更新的人這麼多,就跟堅持使用XP不升級的人還是這麼多一樣。

總之,請大家小心不要在研析病毒的過程中反而變成被攻擊的對象喔!