設備接入管控最重要的地方就是在Switch上,做好控管擋在Port上連橫向感染都能避免掉。

可以參考https://www.jannet.hk/zh-Hant/post/mac-address-table-attack/

這篇雖然是講攻擊面,但防守面也是同樣原理,讓那個port綁住正確的MAC或一直用其他設備發送正確的ARP Message,讓錯誤的設備無法連上。

Switch會將收到封包的MAC寫進 MAC Address Table對應Port號

例如登記郵遞區號在台北(Port1),不會把信發送到台南(Port2)

如果遇到不認識的就會發廣播封包給所有人,問說他在哪裡,假設收到回覆是Port2,之後都會直接往Port2發送

那如何做控管? 以Cisco Switch為例,最常用的就是Port Security

可以參考https://www.jannet.hk/zh-Hant/post/port-security/

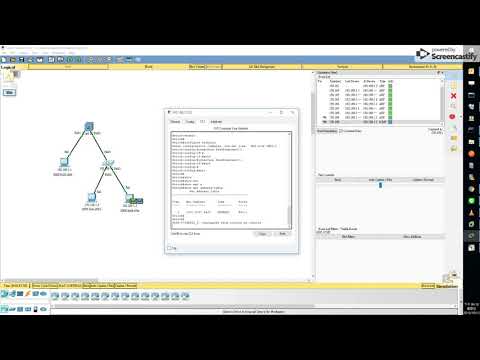

Switch(config)#interface FastEthernet 0/3

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config)#interface FastEthernet 0/3

Switch(config-if)#switchport port-security mac-address 0006.2a4d.a5be

Switch#show port-security interface fastEthernet 0/3

建立在這個應用上,各家廠商有更多樣或簡易的操作方式,例如

Hardware

Cisco MAC-based VLAN

https://community.cisco.com/t5/small-business-support-documents/configure-mac-based-vlan-groups-on-a-switch-through-the-cli/ta-p/3363856

Mosdan IP-MAC Lock Switch

https://www.youtube.com/watch?v=9UNmxPsenK4&index=7&list=PL4EMB2dNIr5XSnJv5dQtCF9F2sFxE0GQO&

Proxy

Dr.IP

http://www.e-soft.com.tw/index.php/product-information/dr-ip-ip-resource-management-system/main-function

Software

Cisco MAC authentication bypass (利用Redius驗證

https://www.cisco.com/c/en/us/products/collateral/ios-nx-os-software/identity-based-networking-services/config_guide_c17-663759.html

可以跟ISO27001 四階文件的資訊資產清單一起做,確認好設備放在哪,接在哪個Port上,設備的MAC、IP,這過程很繁瑣,確實執行防禦效果相當好。