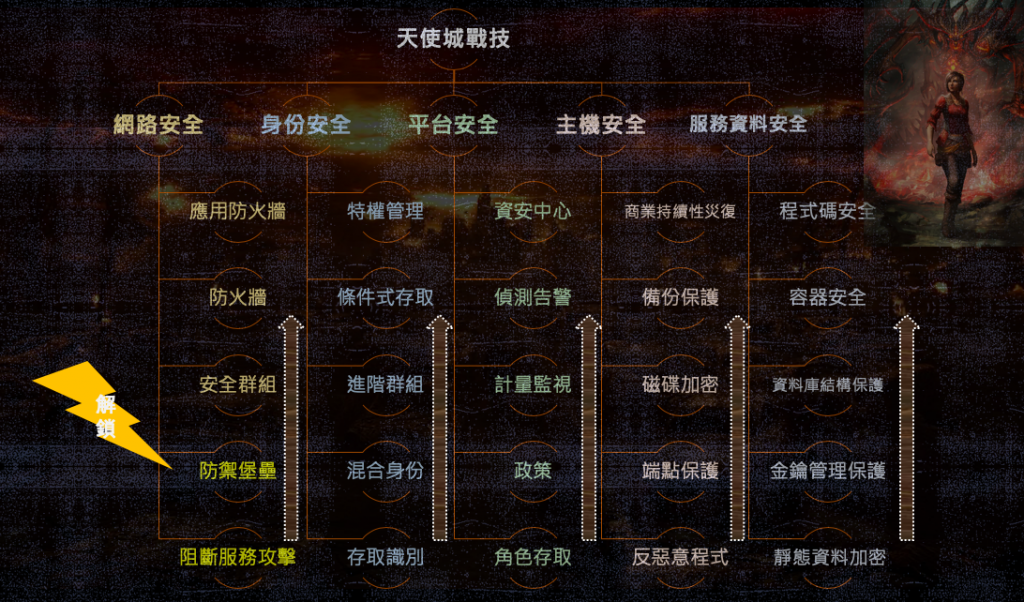

技能解封初始篇章-分散式阻斷洪流攻擊防禦 (Azure DDoS)

套用保護電影主角每當需要驚心動魄的危險動作時一個勇者替身就是在這場戲中扮演著如此稱職,直到任務完成又或是如此堅守岡位直到殉職,這樣的現實場景其實在數位化時代中也是如此。

真正的應用服務在傳統思維至今都一樣有所謂的DMZ非戰區這無情的沙場,一切的服務傳遞都會委由非戰區中的機器來向後面真正的服務主機來做連線存取溝通,資料交換而不直接暴露在網路網路上。而原本在非戰區中孤獨生活的主機(俗稱跳板機或Jumpbox)仍舊還是有SLA的高風險需要投入保母人力做管理。

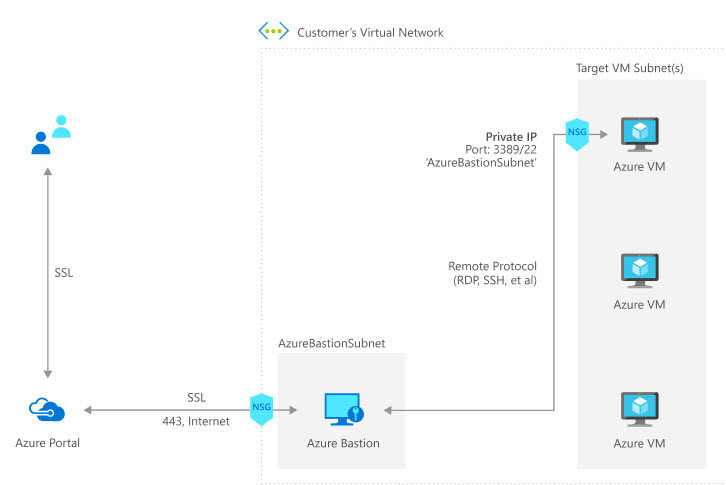

故造就了 Bastion 的誕生,完全受控 PaaS 服務,可讓你直接透過 Azure Portal,對虛擬機器支援安全RDP 和 SSH 安全存取連線。

Azure Bastion 會直接佈建您的虛擬網路(VNet)中,並支援使用 SSL 的所有虛擬機器,而沒有任何透過公用 IP 位址的暴露風險。

以下是 Bastion 官方連線架構

經強化的單一存取點,存取虛擬網路內的所有虛擬機器。防禦主機作為主要公開存取,有助降低在網際網路流竄暴露的風險,並限制連接埠掃描及其他以虛擬機器為目標的惡意程式碼威脅等。

Bastion 特色如下:

在以下圖中我們重述連線流程:

而只要是能支援原生虛擬網路就百分之九十九支援網路安全群組來做L3/4進出流量的把關

套用到 NSG AzureBastionSubnet,允許下列兩個服務標籤:

(僅限 Resource Manager) GatewayManager:此標記代表 Azure Gateway Manager 服務的位址前置詞。 如果您指定 GatewayManager 值時,允許或拒絕流量至 GatewayManager。 如果您要建立 Nsg AzureBastionSubnet 上,啟用 GatewayManager 標記的輸入流量。

AzureCloud (僅限 Resource Manager) :這個標籤代表 azure 包括所有資料中心的公用 IP 位址的 IP 位址空間。 如果您指定 AzureCloud 值時,允許或拒絕流量到 Azure 的公用 IP 位址。 如果您想要只允許存取 AzureCloud 特定區域中,您可以指定地區。 例如,如果您想要只允許存取 Azure 的 AzureCloud 美國東部區域中,您可以指定 AzureCloud.EastUS 作為服務標籤。 如果您要建立 Nsg AzureBastionSubnet 上,啟用 AzureCloud 標記輸出流量。

補充 Bastion 連線使用小知識:

一般來說只要不需要有 Client 的連線程式都透過所謂 HTML 5 技術直接在瀏覽器分頁中就可以實現都會有個很大的麻煩就是複製貼上動作,我們可能都已經有原來寫好的腳本或是指令內文,誰願意再重打一次呢?別鬧了...詳細請參與如下官方圖文說明。

Copy and Paste on Bastion

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog 連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!