技能奇幻旅程終結說

經過這漫長篇章的點點滴滴,相信對於 Azure 有興趣的各方人士,無論是上雲觀望者,選擇哪朵雲庇護所,或是已經在問香者甚至為重度仰賴雲端者,安全真的太多含金量,小弟也只能就短短的時間挑一些題材讓有心想知道的能有所啟發,無論是在觀念上或是實務動手的情況下能透過文章給予您們前進的力量就算完成,而對於你們來說可以從這些敲門磚慢慢提升更多的想法知識。雖然我們知道這是一條無法終結的枷鎖......

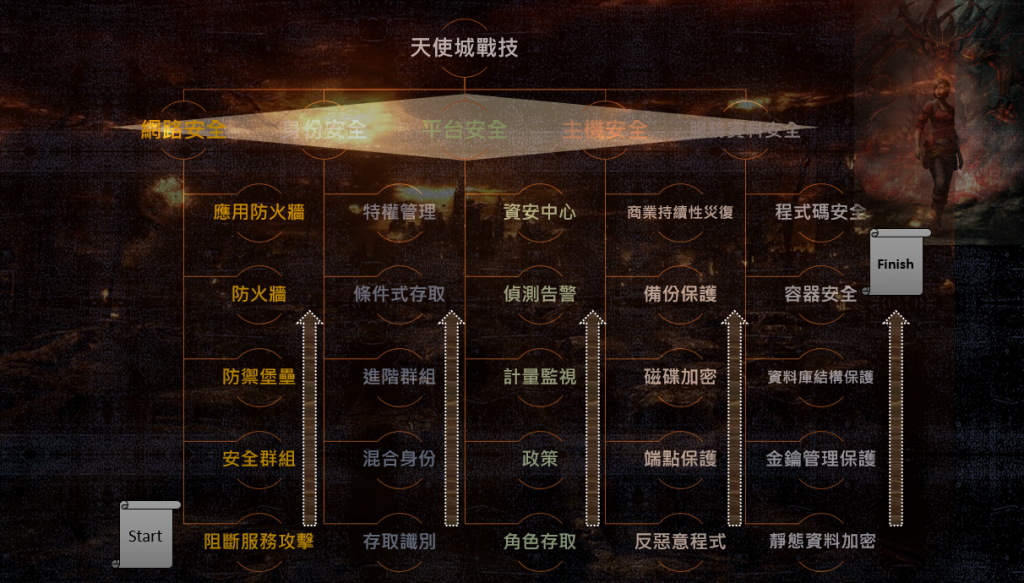

解封技能樹(Start-->Finish)

領取全部技能符石(Finish)

這篇章其實非常 FreeStyle 因為資料不落地的安全議題一直都是老牌 Citrix 以及虛擬化的霸主 VMware 緊追在後的二分天下,桌面虛擬化從來都不是微軟的戰場,雖然內建看似五臟俱全但總時無法降大任於世人也,大概就一個堪用玩票的角度去看待它。不過就在七天前,公有雲 Azure 正式GA發佈可以透過 Azure 也能使用虛擬桌面了,無論是站在資安以及便利性的天平兩端都能有所期待,畢竟這一直都是守舊在企業內部的產物,即使幾年前就有地與雲混和搭配但似乎沒有實用性,剛好利用這次就來一探究竟吧!(VDI 本身就不探究於此篇章都會以認識 Azure Virtual Desktop 為主)

20190930 Virtual Desktop GA Publish

Windows Virtual Desktop is now generally available worldwide

微軟虛擬桌面在 Azure 上到底能對我們帶來甚麼樣的好處?

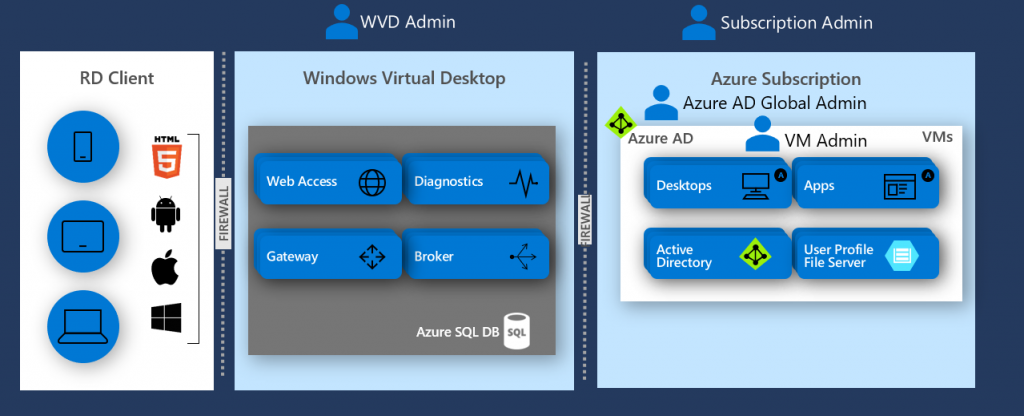

微軟虛擬桌面架構

微軟虛擬桌面基前置作業需求條件:

微軟虛擬桌面適用授權:

| 作業系統 | 必要授權 |

|---|---|

| Windows 10 企業版多重工作階段/Windows 10 企業版 | Microsoft 365 E3、E5、A3、A5、F1、Business Windows E3、E5、A3、A5 |

| Windows 7 企業版 | Microsoft 365 E3、E5、A3、A5、F1、Business Windows E3、E5、A3、A5 |

| Windows Server 2012 R2、2016、2019 | 具有軟體保證的 RDS 用戶端存取使用權 (CAL) |

支援的遠端桌面連線方式:

支援作業系統映像檔類型:

可以用系統既有範本或是自訂但重要是目前只支援 Windows 10 Enterprise Multi Users / Windows Server 2016

測試前注意事項:

不成功便成仁之失敗實記

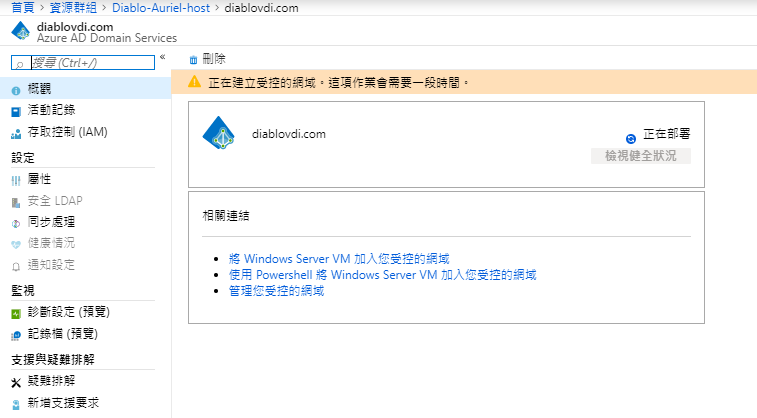

圖1. 網域目錄服務佈署中

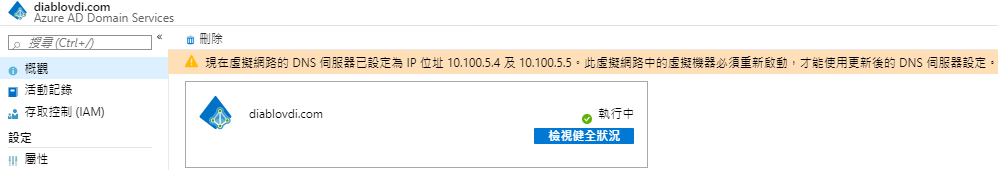

圖2. 服務佈署完成但需要儲存至虛擬網路中

圖3. 需要在虛擬網路中為 DNS 做更新(在此前的VM如果是以開機狀況請重開讓DNS重新指派)

圖4. 檢視被分配的DNS IP (預設就是後端建立兩台高可用性防護)

圖5. 找到虛擬桌面服務建立

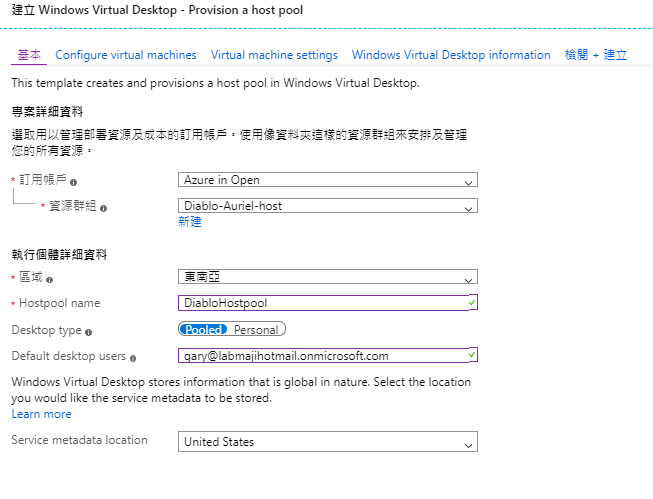

圖6. 區域就選擇原來就近的地區,桌面類型有共享集區或是專用模式請自行決定,預設的桌面使用者設置,我設置加入至網域服務下成員 AAD 群組管理員(賦予最大權限),最後因為公開預覽期間測試服務,資料都會轉送至美國(目前無法更改)。

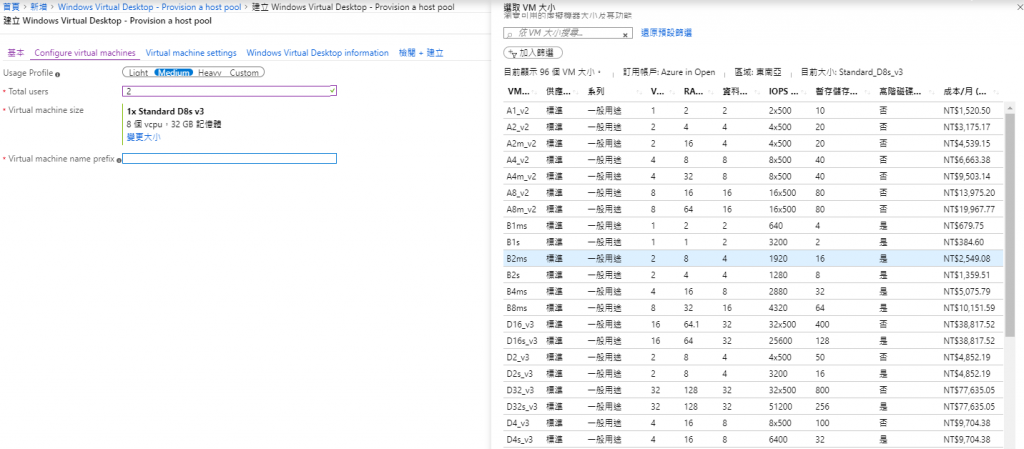

圖7. VM 大小請自訂所需,測試我用低規即可

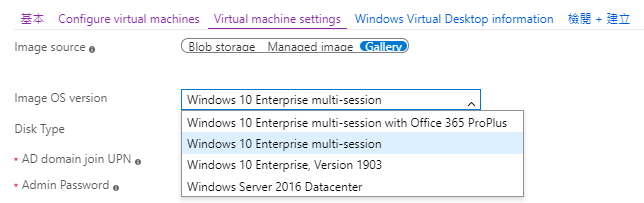

圖8. 選擇所要執行佈署的 OS 映像檔(這裡同時也有你自訂的可以選擇),我先選擇 Winsows 10

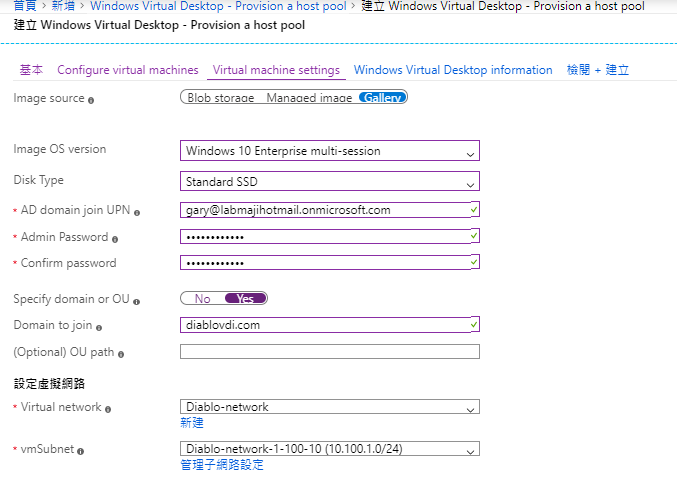

圖9. 重點是加入網域以及既有的虛擬網路,與網域服務虛擬網路不同子網路無妨

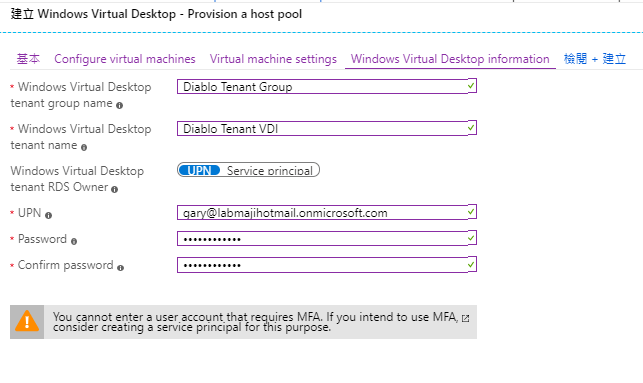

圖10. 設置租用戶群組以及RDS的指定擁有者帳戶(一樣是加入至網域服務下成員 AAD 群組管理員)

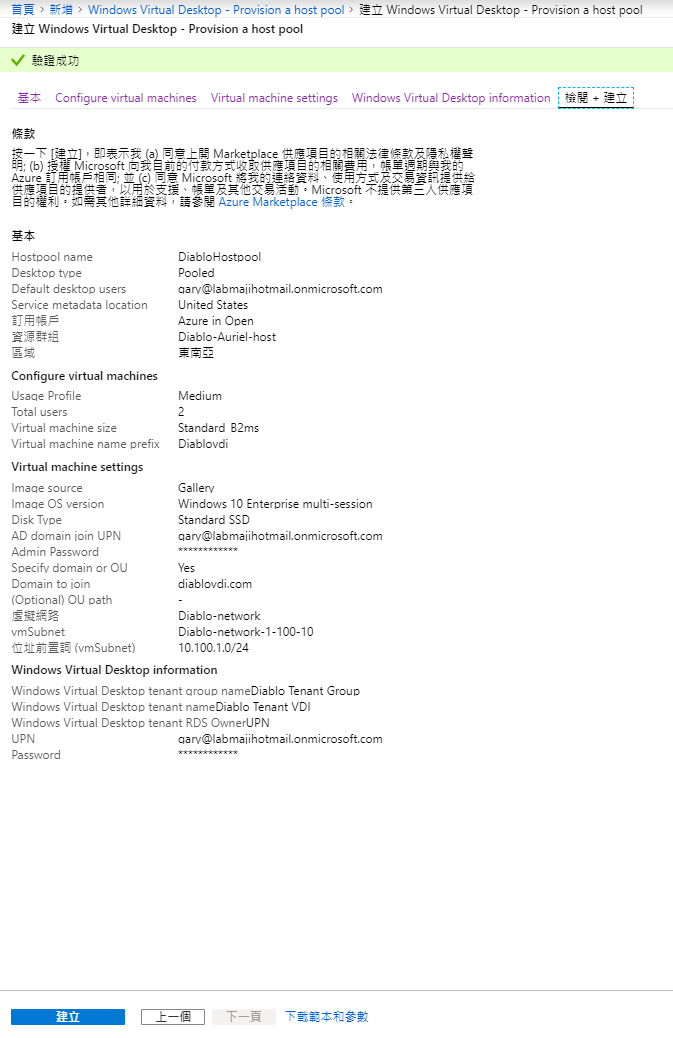

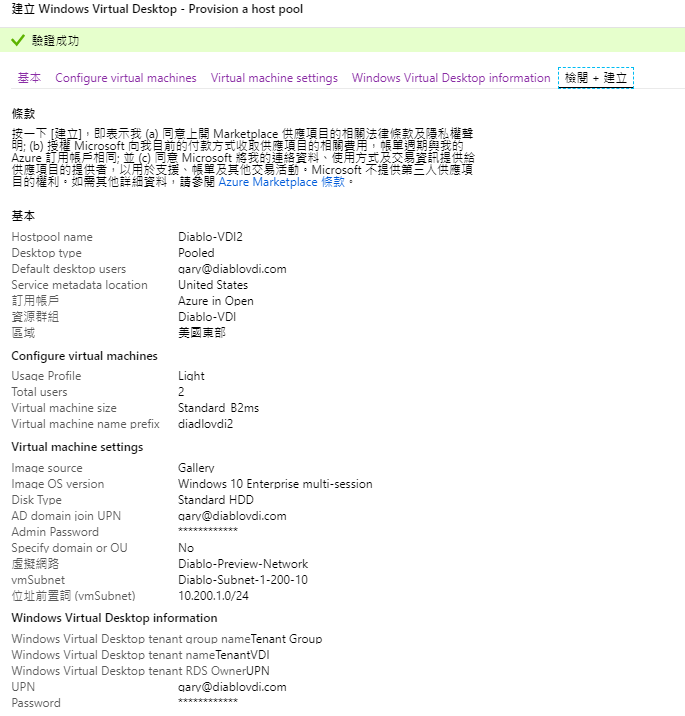

圖11. 驗證設置是否有誤,如果沒有問題就可以等待佈署結果了

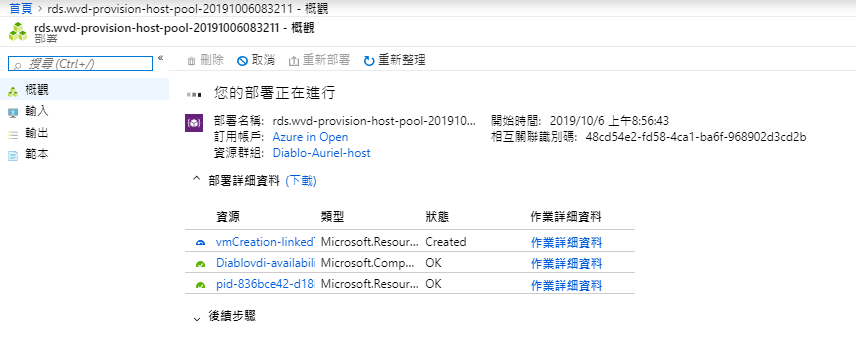

圖12. 佈署進行中

以下都是錯誤示範的紀錄讓大家有個警惕......................

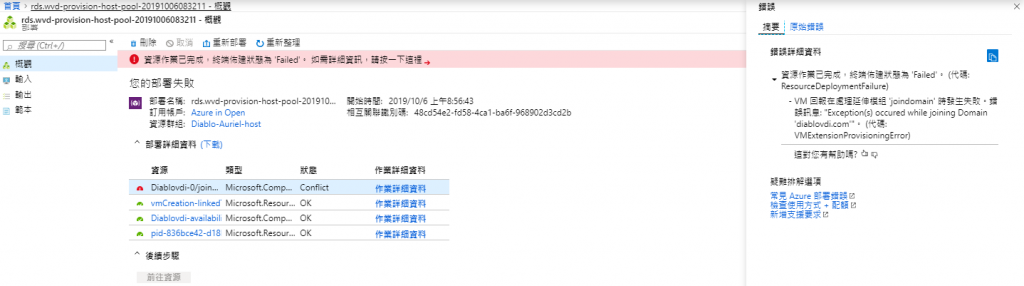

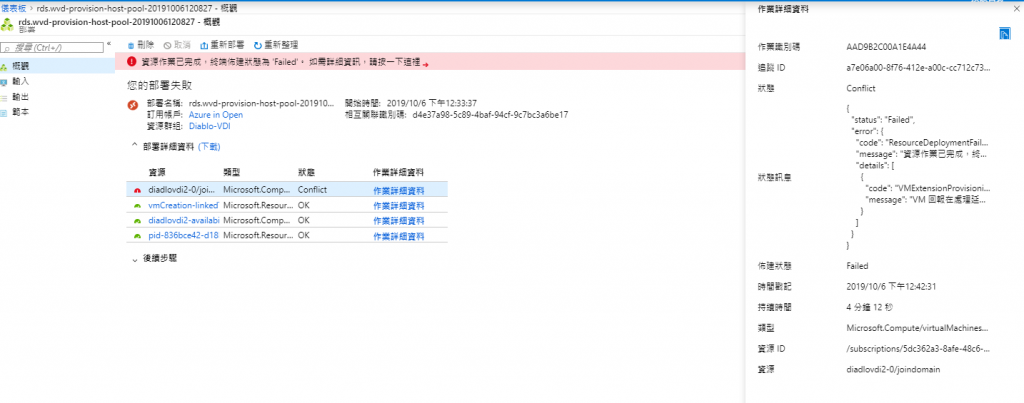

圖13. 悲劇發生在加入網域時發生失敗

圖14. 以下是透過HTML5 瀏覽器方式連線(如果能正常登入就會顯示你的桌面可以點選執行)

rdweb URL

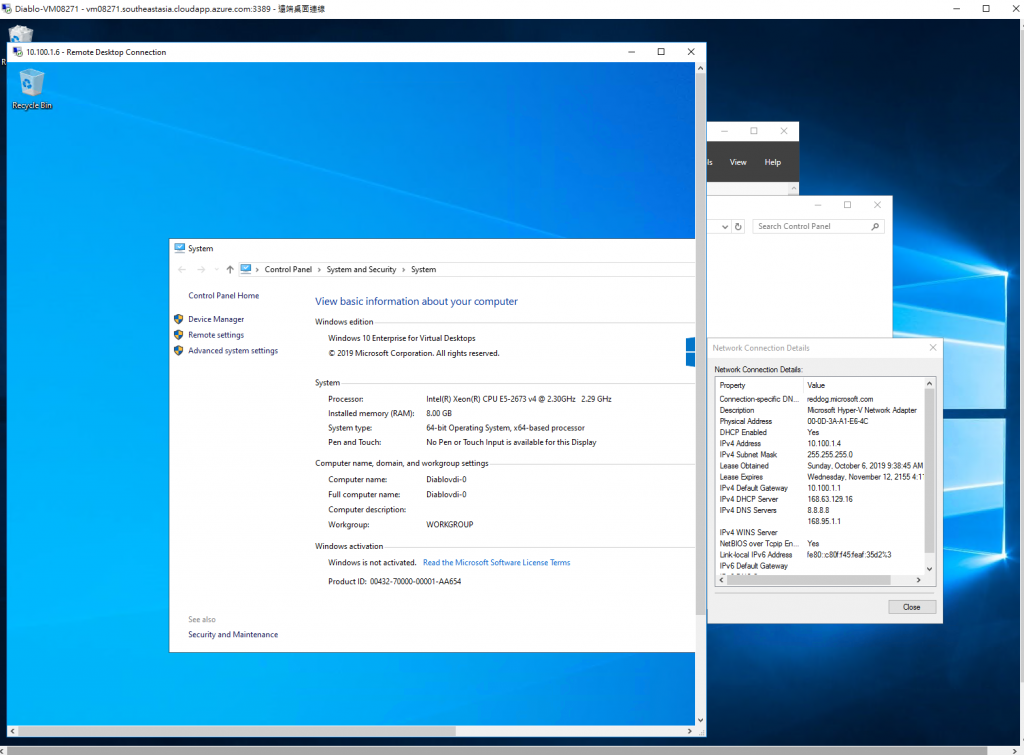

圖15. 先看看佈署結果中有那些服務是好的仍被建立起來,有確定Windows 10 能被 RDP 連線(帳密就是當時建立的那組gary帳號就是本機管理員)

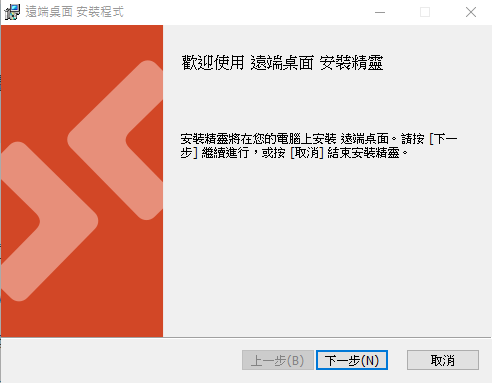

圖16. 來試試 Windows Client 連線程式

圖17. 安裝下一步繼續

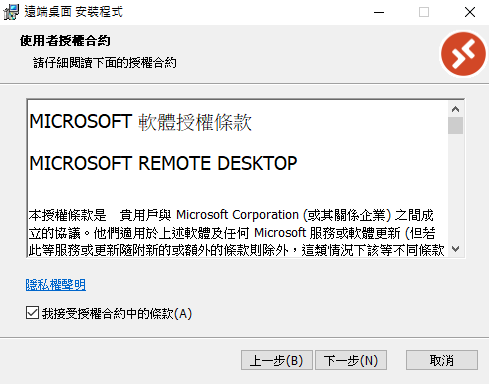

圖18. 授權同意下一步繼續

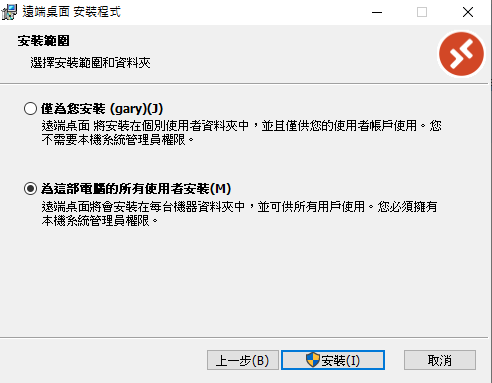

圖19. 我選擇對所有用戶環境都擁有此管理權限就按下安裝

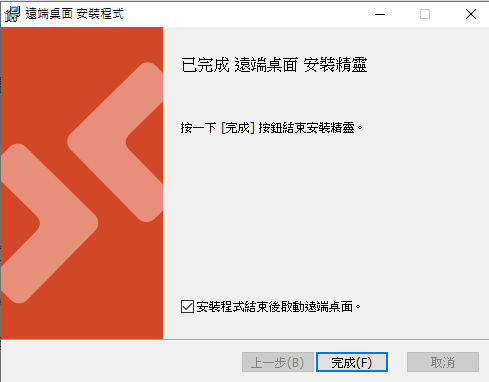

圖20. 安裝完成執行連線程式

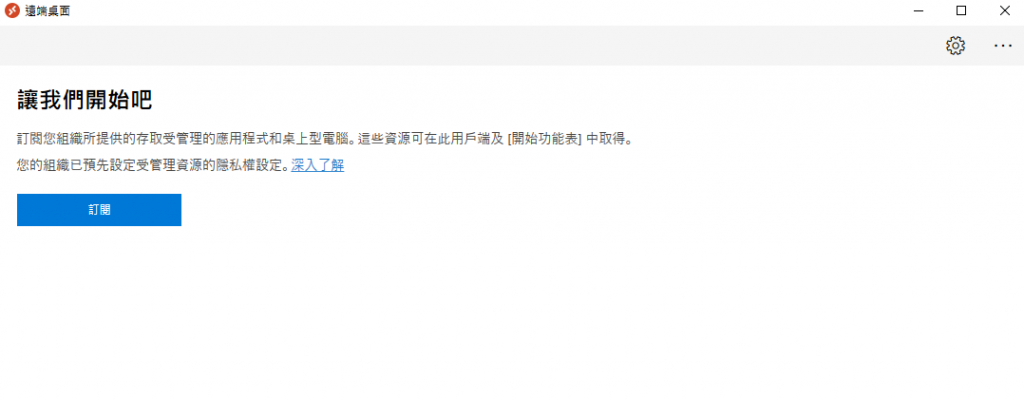

圖21. 先要建立 Azure 訂閱

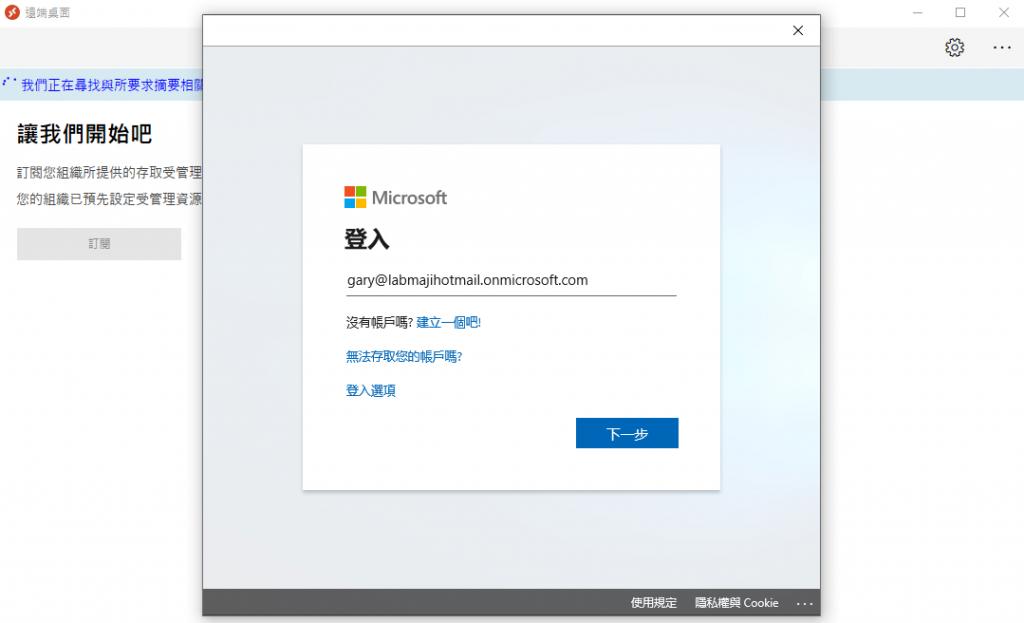

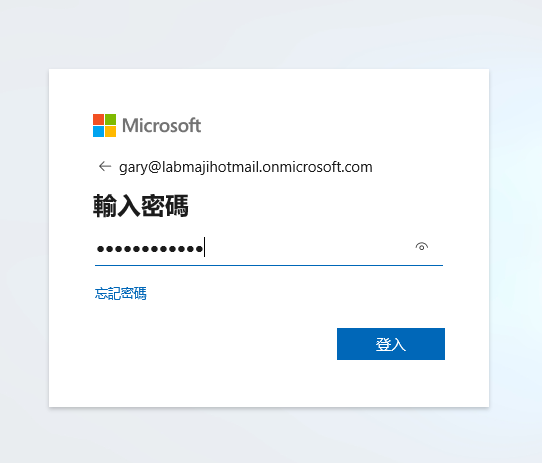

圖22. 登入訂閱管理者帳戶

圖23. 登入此訂閱帳戶密碼

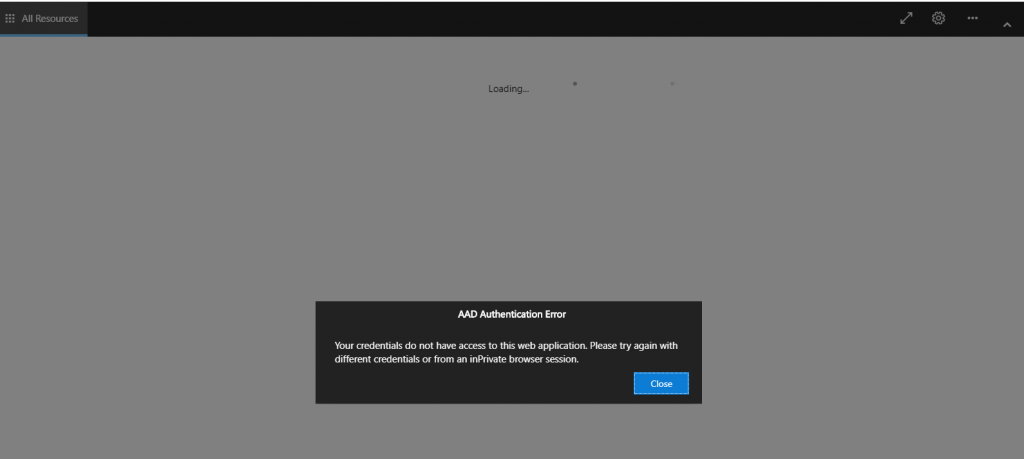

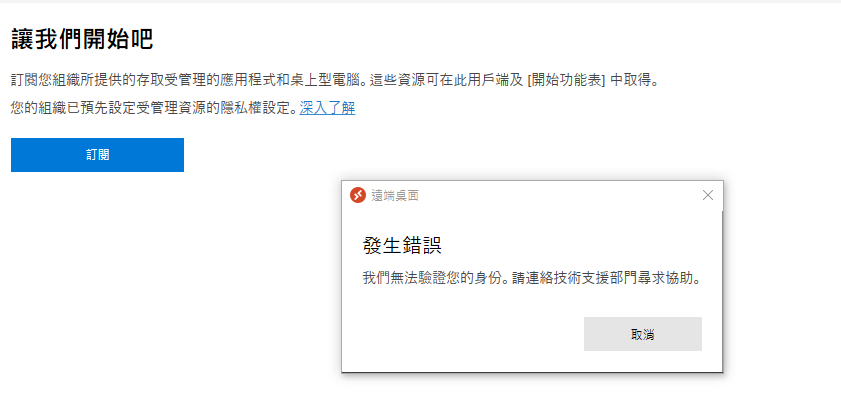

圖24. 直接出現無法驗證此錯誤(之前有說到不要是個人微軟帳戶而要以內部AAD建立的為主,我有遵守阿!..)

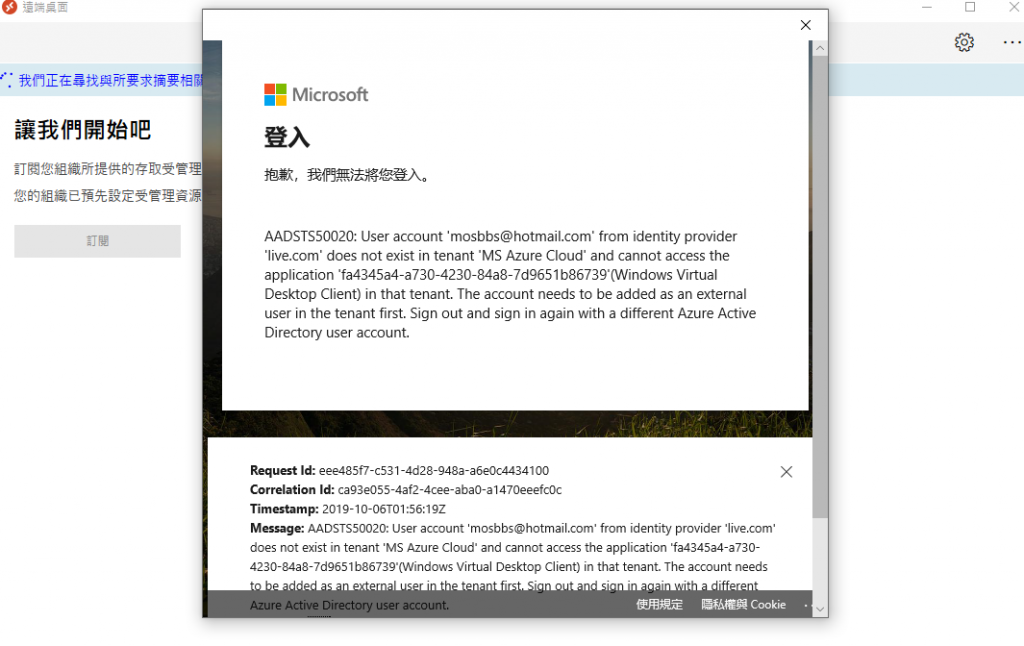

圖25. 不信邪故意透過微軟帳號登入果然出現不支援此帳戶類型

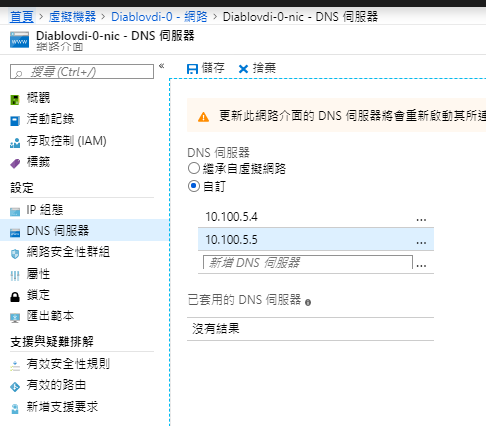

圖26. 因為此虛擬機器DNS並無正確指向,手動對此設置後重新開機

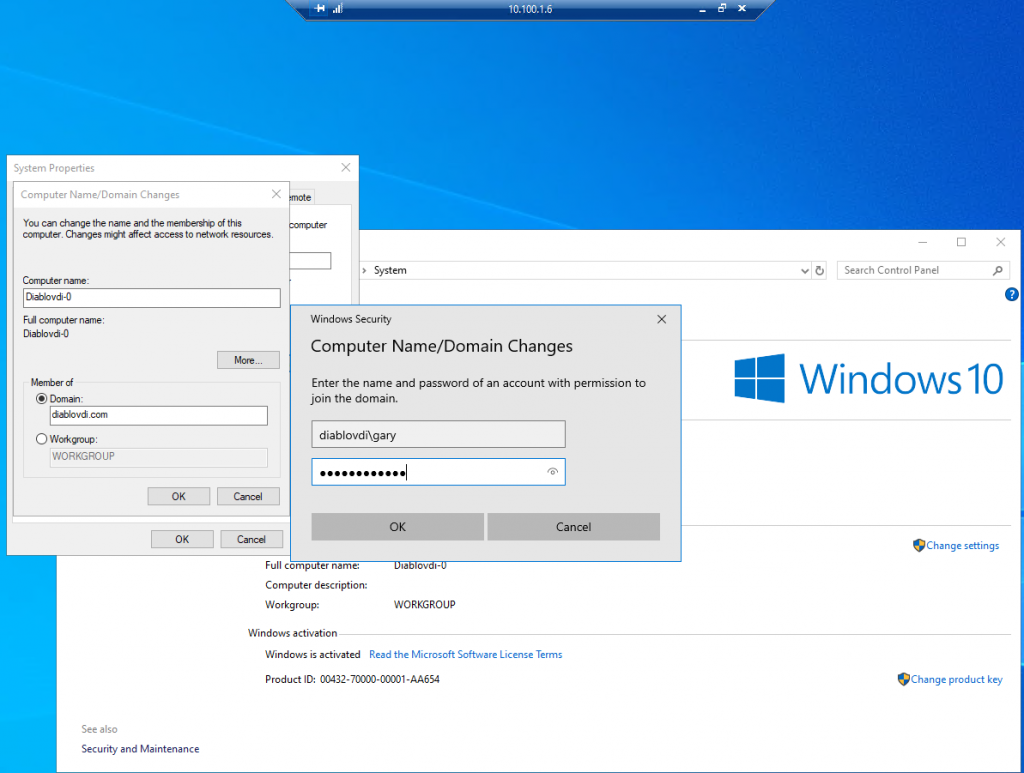

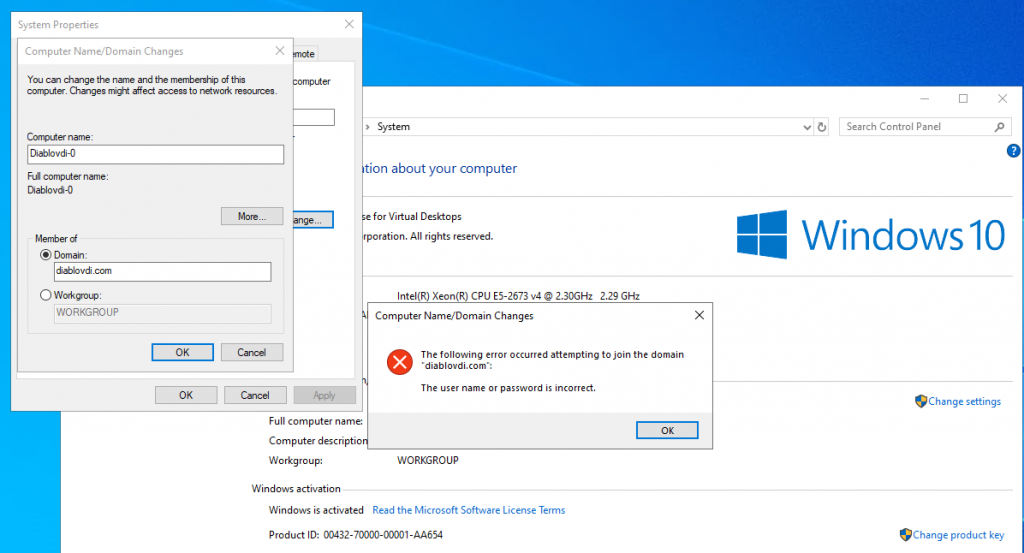

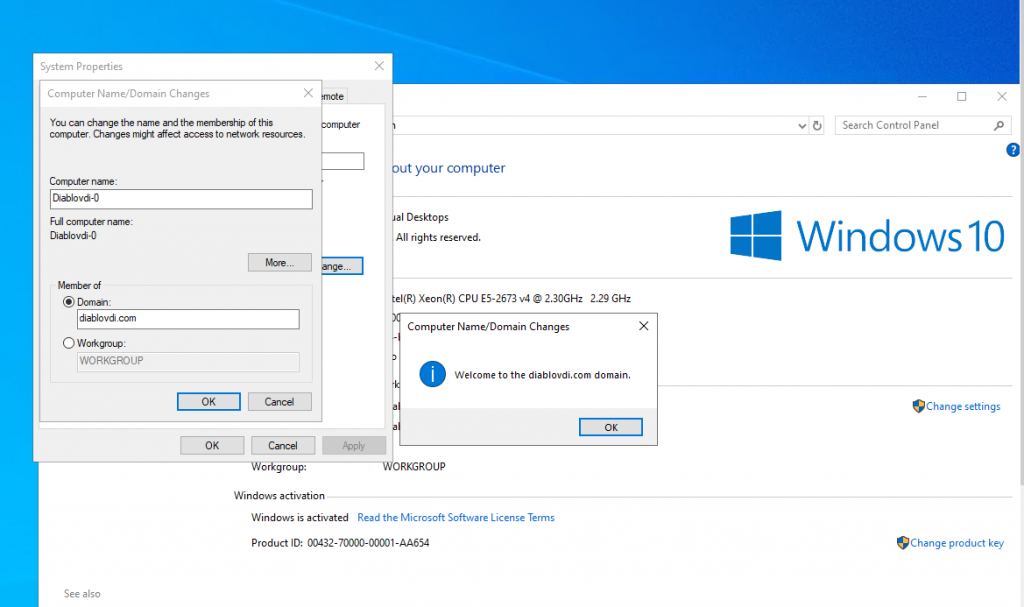

圖27. 手動加入網域

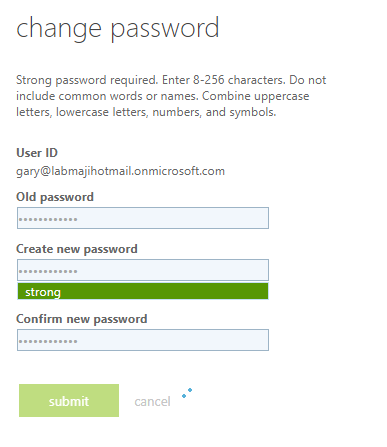

圖28. 密碼無法通過故需要手動變更密碼(先前又是故意未遵照 Domain Service 指派的 AAD 管理員要更改密碼)

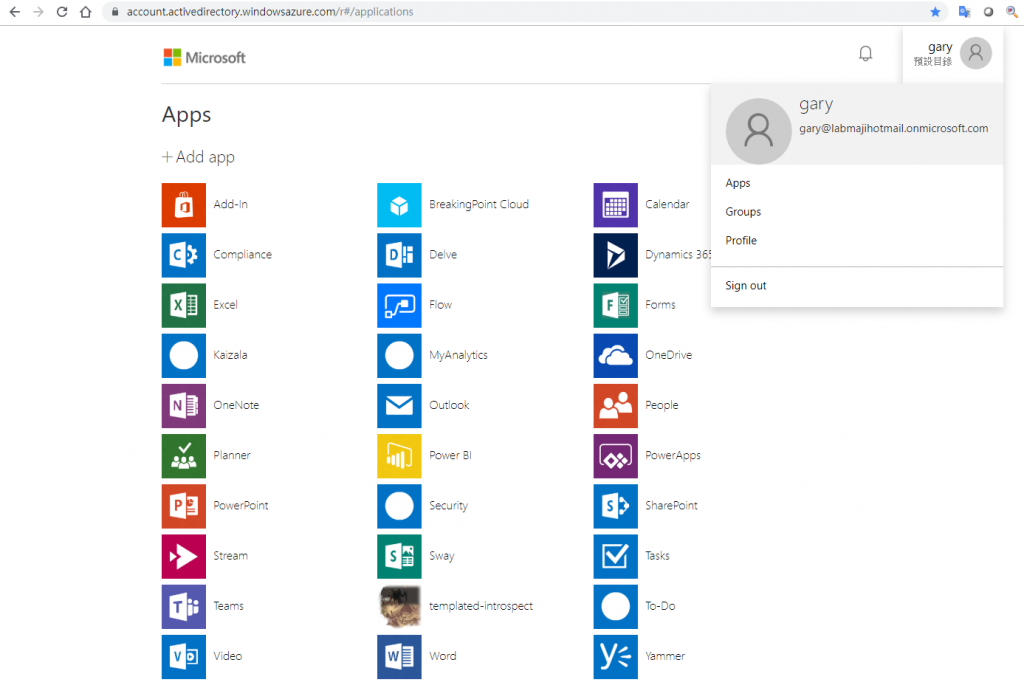

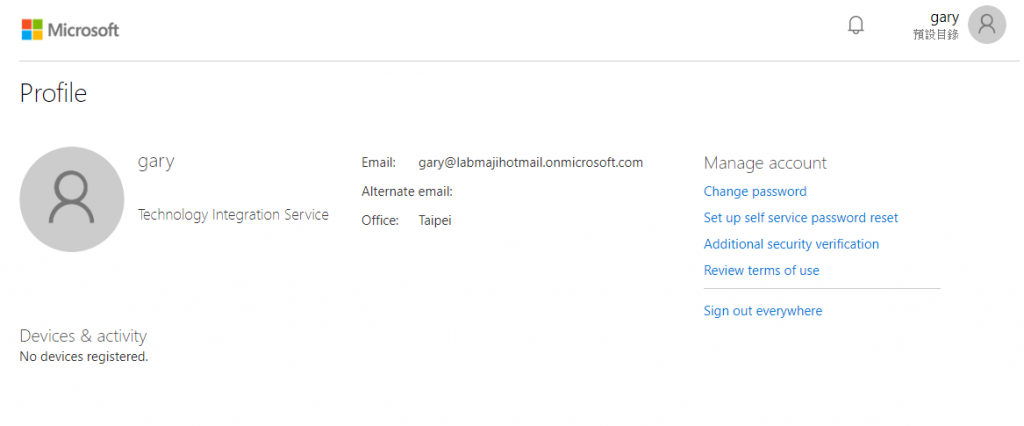

圖29. 用剛剛 AAD Azure 指派管理的 App Panel Portal 進入後點選 Profile

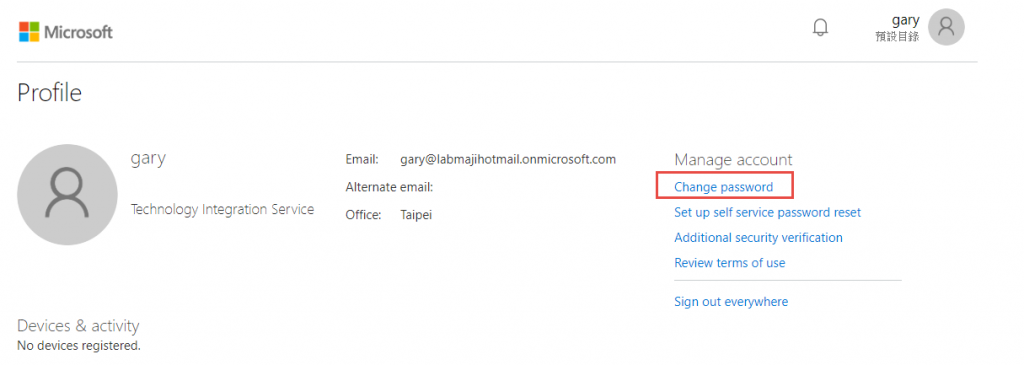

圖30. 選擇變更密碼

圖31. 變更密碼中

圖32. 變更完成後就是20-30分鐘的等待生效

圖33. 可以手動加入網域了(此網域管理變更已經生效)>>>>後續又重複了瀏覽器以及Windows連線程式的登入狀況錯誤訊息一樣..

圖34. 這次改成與資料傳輸都一致的美國地區,另外把原本桌面用戶,RDS管理員都改成已經變更密碼後的AAD管理帳號(參考國外分享圖文照抄從原來 gary@labmajihotmail.onmicrosoft.com-->gary@diablovdi.com)

圖35. 但最終錯誤訊息結果依然始終如一誓言永恆...靠

其實文件中有分別提到各個佈建透過PowerShell示範流程,但對照後發現與GUI每個動作其實是一樣的,小弟先把流程整理如下:

上述基本完成應該就可以透過以下幾種裝置類型來做連線

小弟接下來又要出差了,目前先鎖定此篇Getting started with Windows Virtual Desktop再來試試...