上一篇,我們利用了 subdomain 來對特定網域進行資訊蒐集。今天,我們要利用DNS主機查詢網址的註冊資訊。進行滲透測試時,使用IP會比使用URL網址要來得更為便利些,畢竟這是個用數字和英文字取代名稱的年代,所以先利用相關工具列舉出IP資訊,以便未來作業,以下列出常使用的資源記錄格式(Resource Record,RR):

(1) SOA (Start Of Authority) => 用於查詢管理名稱的伺服器管理資訊

(2) NS (Name Server) => DNS 伺服器的主機名稱

(3) A (Address (IPv4)) => 網域名稱對應到IPv4

(4) AAAA (Address (IPv6)) => 網域名稱對應到IPv6

(5) PTR (Pointer) => IP對應的網域名稱

(6) CNAME (Canonical NAME) => 同一台主機的多個別名

(7) MX (Mail eXchanger) => 在該區域中擔任郵件伺服器的主機

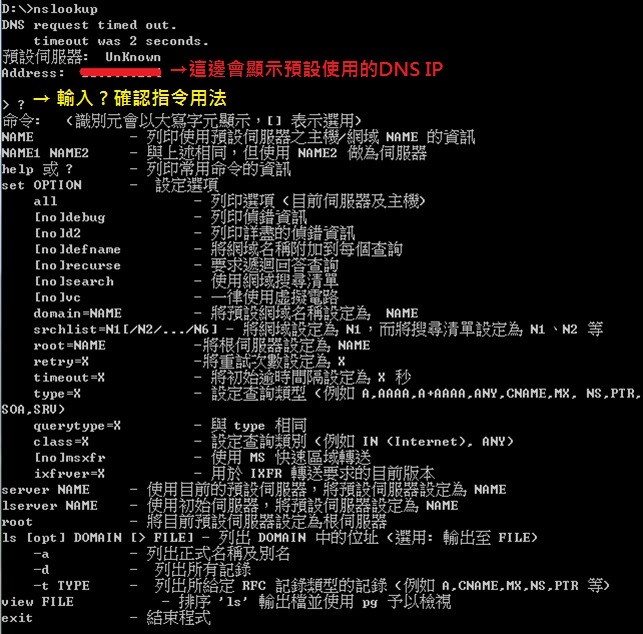

接下來我們將針對nslookup、dig、urlcrazy進行操作說明,首先是大家耳熟能詳的 nslookup,可依據不同參數進行查找,以下將列舉幾個可以取得有用資訊的方式:

在 Windows 環境下開啟命令提示字元,若在nslookup後面直接加上參數及要查詢的目標,就可以直接進行查找,這種稱為非互動模式 (non-interactive) 若是輸入 nslookup 按下 Enter 後,就會進入互動模式(interactive),輸入 ? 後,就可以查詢使用方式(參考下圖)

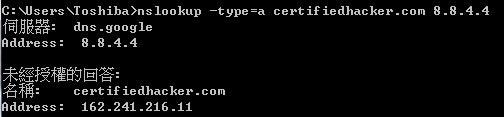

使用不同的指令進行快速查詢,例如. 查詢certifiedhacker.com 的 A record (IPv4位址)

#nslookup -type=a [目標主機] [DNS主機]

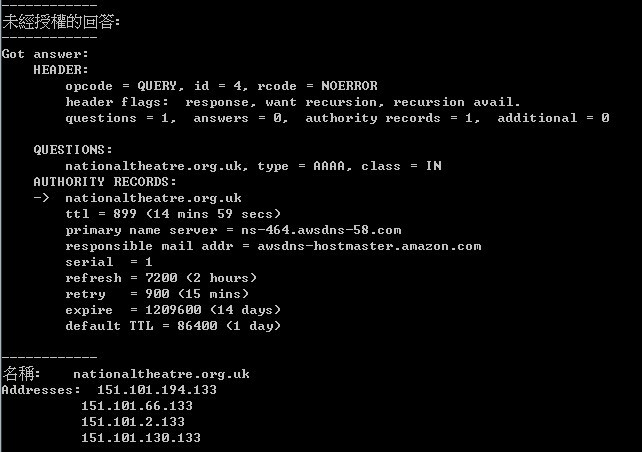

若出現「未經授權的回答」代表這個回覆是來自於DNS的cache,好記一點的方式就是「抄來的資訊」,而非DNS主機向負責該網址的 name server 詢問而來,所以我們也可以選擇不信任他的回答,然而我們仍舊可以透過持續詢問的方式來取得找到該目標真正的 DNS 主機,並取得「授權的回答」。

以下範例我們用Google的DNS server (8.8.4.4)來查詢 certifiedhacker.com的 IPv4 位址

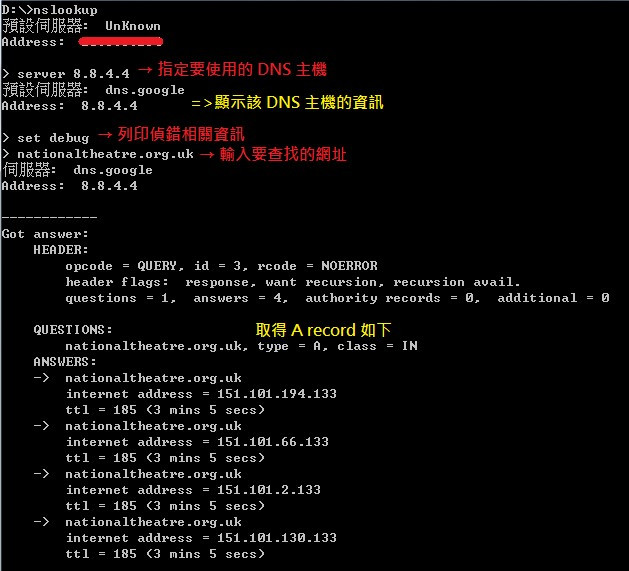

以下範例我們用Google的DNS server (8.8.4.4)來查詢 nationaltheatre.org.uk的 IPv4 位址,並回覆了四個 IPv4 位址

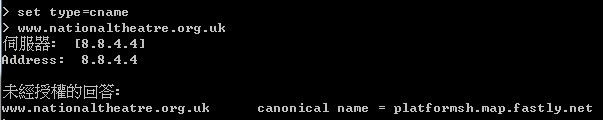

輸入 nslookup [enter]

將 DNS 伺服器指定為 8.8.4.4

server 8.8.4.4

輸入要查詢的目標

www.nationaltheatre.org.uk

同樣會出現未經授權的回答,但卻看到出現一個名稱和「Aliases」,代表有別名存在。

如果想要再進一步或是用其他方式確認,也可以輸入以下指令

set type=cname

www.nationaltheatre.org.uk

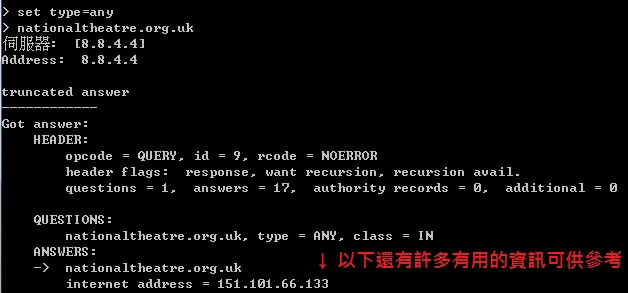

將這個網域相關的資訊都列出來,就能看到其他相關的主機、TTL等資訊

set type=any

使用 debug 參數,顯示查詢過程的資訊,也可藉此了解取得回答的方式

以上是今天使用 nslookup 查詢的結果,我們明天還會再使用其他工具進行偵查哦!