前一篇提到社交攻擊的各種方式,不知道大家是否有感覺,不做壞事的人,真的不知道壞人到底有多少招數可以使用,就像筆者的媽媽常說「唉哦! 我們市井小民,誰要對我們下手啦?」卻忘記家裡接到的詐騙電話也不少,幾個月前才有人打家裡電話說筆者做壞事要錢跑路,還好老媽不信~

廢話不多說,我們今天就使用 Kali 的Social-Engineering Toolkit (SET) 工具來實作釣魚攻擊,透過製作FB假站台,騙取使用者輸入帳號及密碼並回傳給我們。

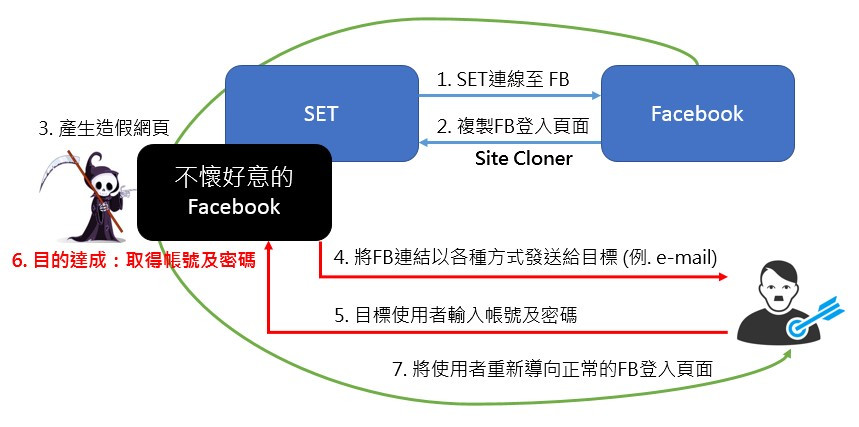

流程大致說明如下:

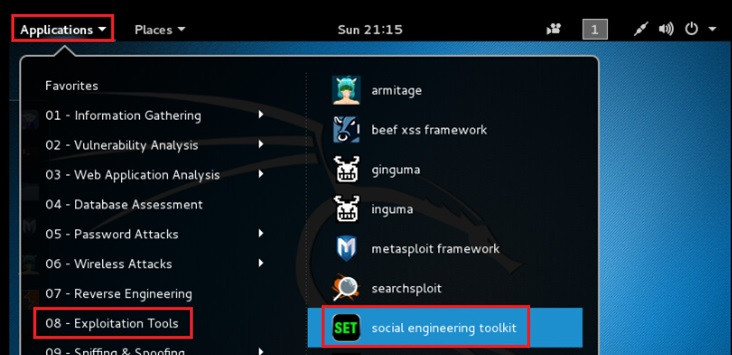

(1) 開啟Kali => Applications => Exploitation Tools => social engineering toolkit

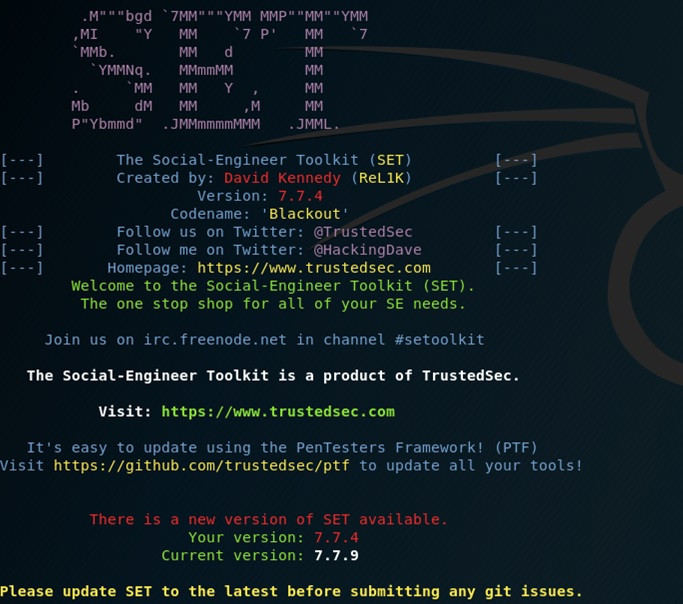

(2) 開啟指令介面,會先檢查版本是否為最新版,如果需要使用最新功能,可以進行更新

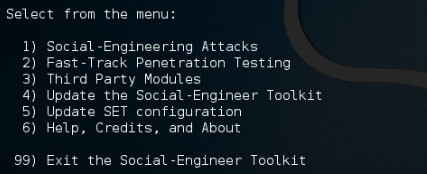

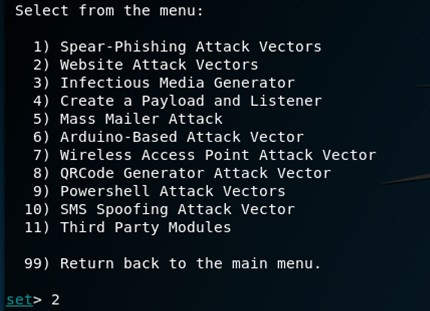

(3) 選擇1 - Social-Engineering Attacks

(4) 選擇2 - Website Attack Vectors

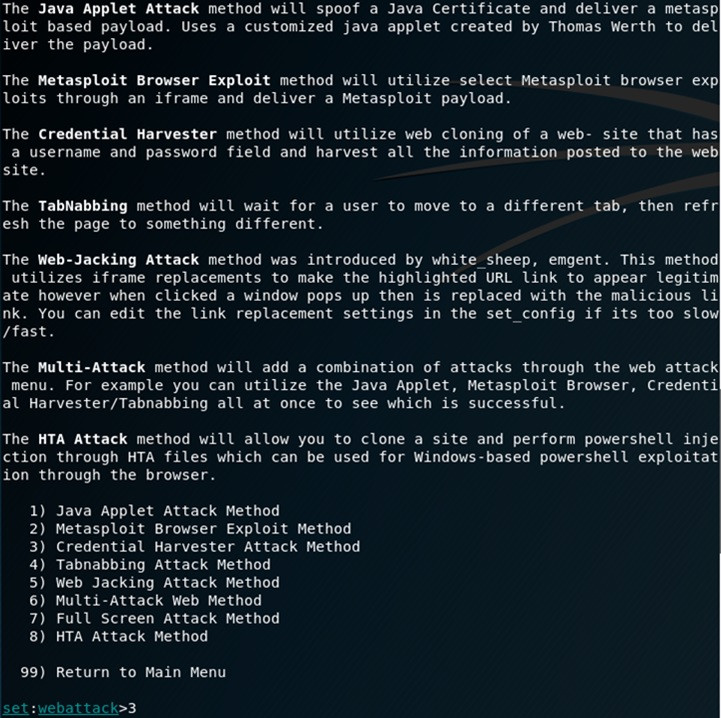

(5) 選擇3 – Credential Harvester Attack Method

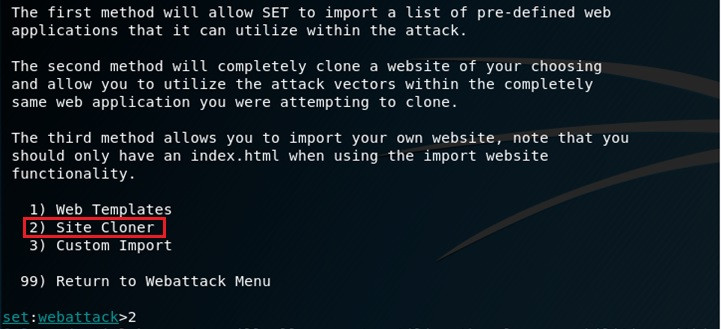

(6) 我們要假造一個FB的網站,但不自己製作而是將已存在的網站複製過來,所以選擇2 - Site Cloner

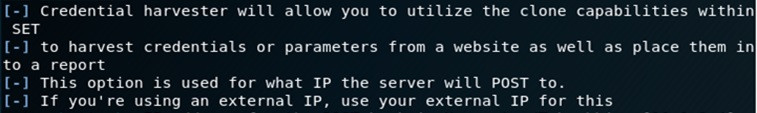

(7) 設定

A. 給IP位置即Kali’s IP

B. 要抄寫的網站為 www.facebook.com

C. 在Kali 開啟瀏覽器打 http://localhost

(8) 抄寫中

(9) 當 Windows (目標) 主機點選了假造的facebook連結後

測試用途,在Windows上直接點該IP位址會看到 FB的登入頁面,但其實是導到 SET 製造的假站台,在Kali上會同步看到點選該連結的使用者相關資訊,最終在使用者輸入帳號及密碼時,將該資訊也同步回到Kali顯示

(10) 而使用者端在假FB站台輸入完帳密後,會被導向真正的FB站台再次輸入帳號密碼並正常登入FB。對使用者而言,就真的只會誤以為是剛剛是手殘敲錯了帳號或密碼,而導致需要重新登入。

以這種方式假造的網址其實很容易被辨識出來,所以也可以使用 Convert address

https://www.ipaddressguide.com/ 將IP並轉換成 ticket number的型式,讓人一眼無法辨識真假。但最終最終~還是會導回 Kali 的IP,所以利用修改 hosts file 或是 DNS Poisoning 也是很重要的技巧。