昨天安裝了大部分的套件,今天要繼續安裝YARA,我們會用YARA做行為和模式比對。首先安裝一些必需套件

#sudo apt-get install g++ autoconf automake libtool python-dev libpcre3-dev libpcre3 make gcc flex bison

#pip install psutil

#pip install tldextract

目前從YALIH下載的版本是Yara 3.9.0,使用以下指令

#cd req

#tar -xzvf 3.9.0.tar.gz

#cd yara-3.9.0

#./build.sh

#./configure

#make

#sudo make install

完成後用以下指令確認安裝完成

make check

因為我們是要用Python來使用YARA,必須安裝yara for python

#cd yara-python

#python setup.py build

#python setup.py install

#echo "/usr/local/lib" >> /etc/ld.so.conf

#ldconfig

或者直接用

pip install yara-python

安裝python-magic

#pip install python-magic

也可以直接從網頁上下載安裝,選擇適合本機上python版本的python-magic版本

https://pypi.python.org/pypi/python-magic/

安裝適合的版本

#easy_install (your link)

安裝完畢後,記得往上回朔到yalih資料夾,先更新

#python honeypot.py --update

如果我們有個可疑的URL www.somelink.com ,那怎麼用YALIH去研究它呢?首先使用

#python honeypot.py --url www.somelink.com

如果是很多URL我們不需要一個一個 輸入,可以直接讀取一個存有各個URL的文件

#python honeypot.py --file /opt/somefile-that-contains-a-list-of-suspecious-URLs.txt

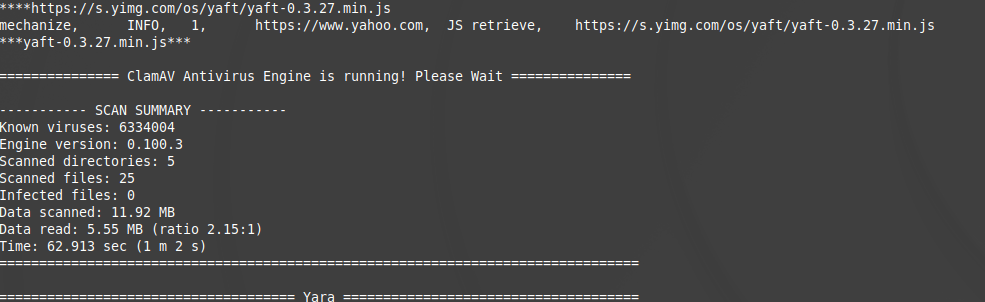

在client honeypot跑的時候,可以看到它試著存取網站URL,並用ClamAV去掃描。

初步安裝完成測試後,明天我們再來介紹測試YALIH進一步的功能,看YALIH怎麼檢視造訪的網站URL是否有問題。

「在戰場上什麼東西都是武器」--《火鳳燎原》