上一篇提到可以透過TTL來判斷設備的類型,甚至是可以用TTL來判斷是不是我們可以攻擊的距離,以下我們列出幾項常見的作業系統的TTL供大家參考:

光說不練怎麼可以~大家ping起來吧!

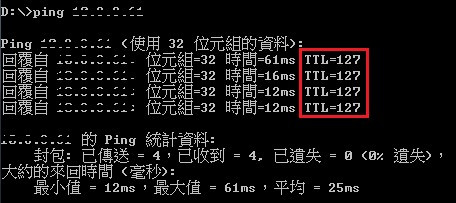

下圖為 ping Windows 2012 的主機的結果,請大家注意看 TTL

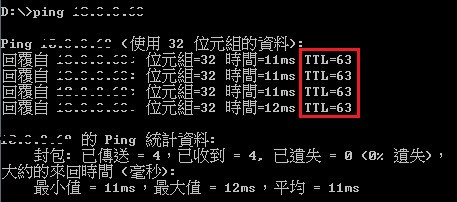

下圖則是 ping 一台 Kernel 為 2.6.32 的RedHat 作業系統

發現了嗎? TTL 不同耶!

以上就是 TTL 主要用的用途(喂~),大家好好利用囉!

==========我是分隔線==========NMAP連接埠狀態==========

下一篇,我們將列出NMAP針對 host discovery 列出的幾個指令進行測試,但在使用NMAP指令前,我們先來了解,掃描的六個連接埠狀態所代表的意義:

open

目標連接埠狀態:開啟

可接受TCP連線、UDP datagrams或是SCTP associations,知道這個port是開啟的狀態後,就有了攻擊的目標

closed

目標連接埠狀態:關閉 (代表有收到封包並回應,只是沒有服務使用這個 port)

透過這個回覆,可以得知系統是否在線上,並且有限度地做到 OS detection

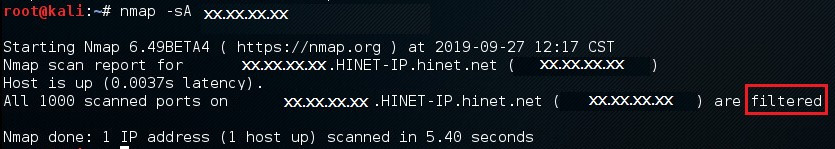

filtered

目標連接埠狀態:不知道是開啟或關閉

代表從Kali到目標主機之間有設備擋住,這些設備可能是防火牆、路由器等,有時候甚至會回覆 ICMP error messages例如. type 3 code 13 (destination unreachable: communication administratively prohibited),但當NMAP遇到這個回應時,會多試幾次來確認是否是由於網路壅塞導致封包被丟棄(drop),而不是被過濾掉,但也大幅降低了掃描的速度

下圖測試為「經過防火牆」

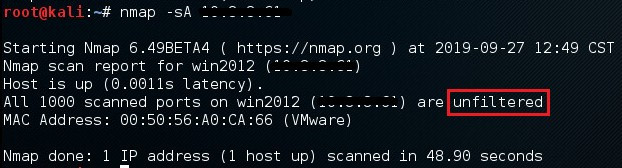

unfiltered

目標連接埠狀態:不知道是開啟或關閉

只有 ACK scan 在用來確認與目標設備之間的防火牆規則,會分類成這個狀態,當看到這個狀態時,可以再使用進階的方式例如 Window scan、SYN scan 或 FIN scan 來判斷port是否有開啟

下圖測試為「未經過防火牆」

open|filtered

目標連接埠狀態:不知道是開啟或被過濾

這種類型的回應會出現在有開啟的目標連接埠但未給出任何的回應,沒有回應代表了封包被丟棄(drop),或被elicited,所以NMAP無法判斷port的狀態,通常是UDP, IP protocol, FIN, NULL和Xmas scan會出現的結果。

closed|filtered

目標連接埠狀態:不知道是關閉或被過濾

此狀態通常只會出現在 IP ID idle scan

那麼~NMAP連接埠的六個狀態就說明到這邊,我們明天見!

Finally, it is the Final Countdown!!!!!!!!!!