當我們架好T-Pot蜜罐,開始收集資料進行分析時,你知道這些資料其實也會傳給第三方嗎?

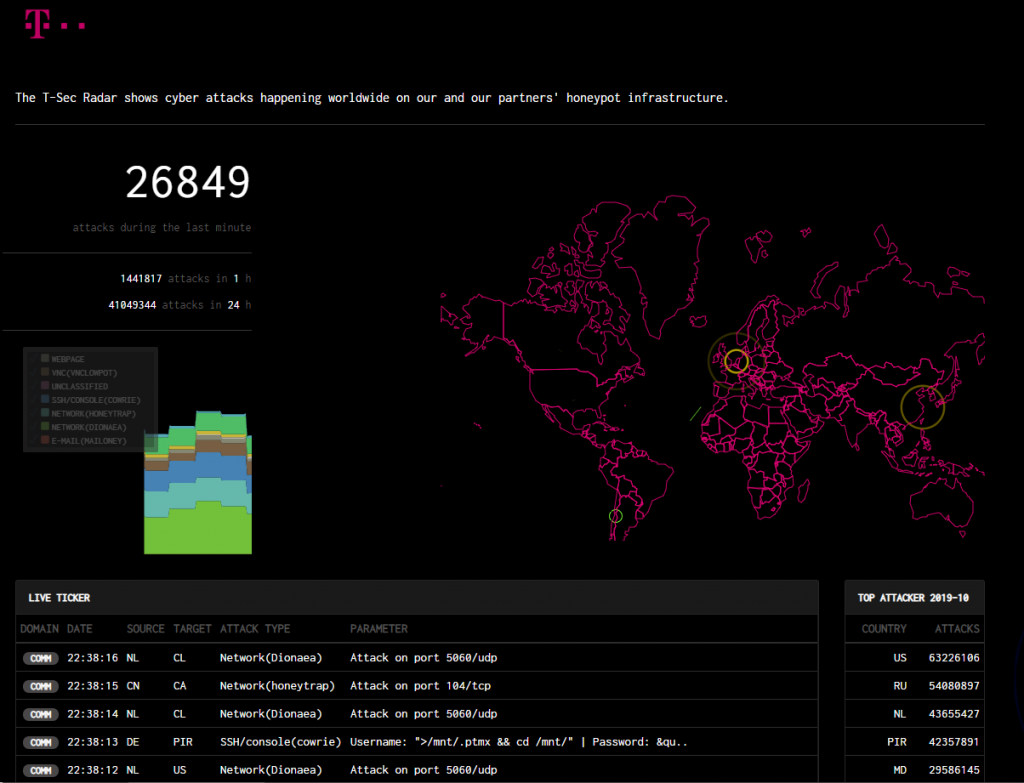

如同第十六天介紹的DShield蜜罐,收集到的資料會上傳至SANS ISC;T-Pot蜜罐收集來的資料會上傳給第三方Sicherheitstacho,它是一個T-Sec雷達,從本身的蜜罐網路及各個合作夥伴與社群上傳的資料,匯集成一個即時威脅地圖,如下圖示:

圖示,T-Sec Radar 即時威脅地圖

https://sicherheitstacho.eu/start/main

T-Pot蜜罐其實是由DTAG Community Honeypot Project維護,仔細看網頁上有很熟悉的粉紅商標,查了一下原來是Deutsche Telekom德國電信,是歐洲知名的電信業者,同時也是美國知名電信公司T-Mobile的母公司。如果我們不想上傳資料給Sicherheitstacho,就要到/opt/tpot/etc/tpot.yml 把部分設定去掉。首先停止T-Pot

systemctl stop tpot

我們用vi 開啟/opt/tpot/etc/tpot.yml 檔案,把EWsposter service移除,只要把以下幾行移除,儲存好檔案。

# Ewsposter service

ewsposter:

container_name: ewsposter

restart: always

networks:

- ewsposter_local

image: "dtagdevsec/ewsposter:1903"

volumes:

- /data:/data

- /data/ews/conf/ews.ip:/opt/ewsposter/ews.ip

儲存好離開後,重新啟動T-Pot service。

systemctl start tpot

這樣T-Pot蜜罐收集的資料便不會上傳Sicherheitstacho與社群分享了。當然如果我們樂於分享,希望將T-Pot蜜罐收集的資料上傳給更多社群夥伴,新版T-Pot v19.03有內建更簡單的方法,將資料與SISSDEN (Secure Information Sharing Sensor Delivery Event Network) 分享。首先要去SISSDEN網站註冊帳號 https://portal.sissden.eu/

有了帳號後,從https://portal.sissden.eu/profile 點選「Contribute T-Pot logs to SISSDEN」,將自己的資料如姓名、資料、Email依表填好,便會從電子郵件收到下一步資訊,從T-Pot蜜罐裡執行

./hpfeeds_optin.sh

在選項裡選擇1.SISSDEN,輸入電子郵件收到的資訊,便完成了。

“Join the IMF... see the world. On a monitor. In a closet.” Benji, Mission Impossible Rogue Nation

DTAG Community Honeypot Project

http://dtag-dev-sec.github.io/

Secure Information Sharing Sensor Delivery Event Network (SISSDEN)

https://sissden.eu/

密罐一架完,也可能被外部當作試驗場所進行攻擊嗎?

有可能,所以必須考慮蜜罐本身安全性。很多我查到的資料(尤其是youtube)會說蜜罐就是一個有漏洞的系統故意讓人攻擊,但是這很模玲兩可/誤導。比較精確一點的說法應該是:蜜罐是一個虛擬陷阱,藉由模擬漏洞來引誘攻擊,藉由監控了解分析手法,進而採取反制措施。換言之,如果不是虛擬陷阱而是真的擺一台有漏洞的伺服器在那裡,被打爆了或被駭客利用了該怎麼快速處理?如果沒人監控、分析,那蜜罐擺在那裏有什麼用?若是分析後無力進行反制措施,也只是眼睜睜的看著被打

所以有些情況下只佈署蜜罐在內網,以偵測來自內網的威脅為主。畢竟當駭客已經入侵到內網了,若是觸發蜜罐,那就非處理不可了~