駭客或掮客為了騙取收件人的信任,一般而言都會用合法帳號寄信,不論這個合法的帳號是透過盜用或自行註冊。既然是透過合法帳號寄信,都會通過防垃圾郵件過濾的連線檢查 (SMTP Filtring) 甚至 RBL (Realtime Block list) 檢查。除非垃圾信其他內容特徵非常明顯,才有可能會被內容過濾 (Content finlerging) 或其他攔截機制判斷到。反過來說,現在多數的防垃圾信機制,為了降低誤判率,是不會特別去檢查合法正常的信件,也因為如此,產生了詐騙的漏洞。

以下整理常見的偽冒身份手法,提供分享

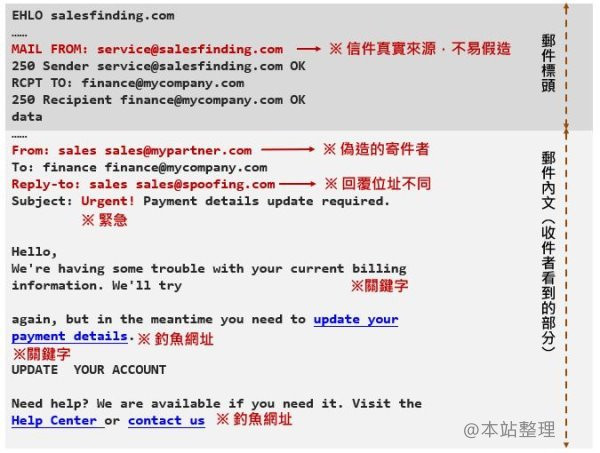

一封電子郵件結構分為郵件標頭 (Message Header) 與郵件內文 (Message Body),電子郵件標頭裡面包含許多欄位資訊,每個欄位記錄不同資訊,包含 Date,Mail From, Reply-to, CC, BCC, Subject, Message-ID, Recipient 等郵件傳遞時參照的資訊 (註1)。而郵件內文是收件人所看到資訊,偽冒的手法則是利用一般使用者不會特別去看檔頭的習慣,變造收件人看到的資訊,以下方範例,偽冒新的寄件者 sales@mypartner 來騙取收件人的信任後,再透過釣魚網址引誘收件人誤觸聯結,進行惡意或木馬程式的入侵。

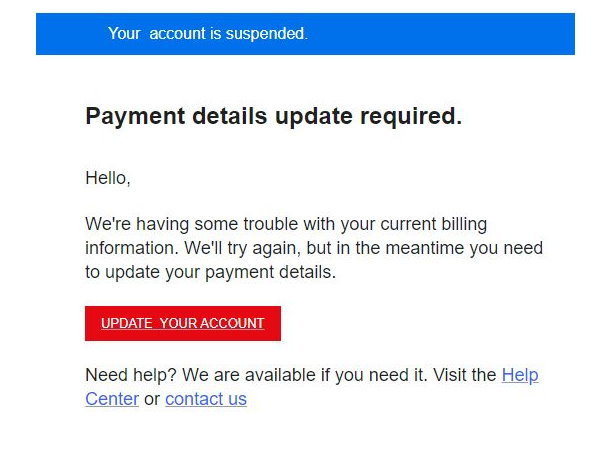

偽冒知名品牌或系統通知信,透過合法的通知,誘騙受害人點擊惡意的網址,進而騙取使用者帳密或其他機敏資訊。

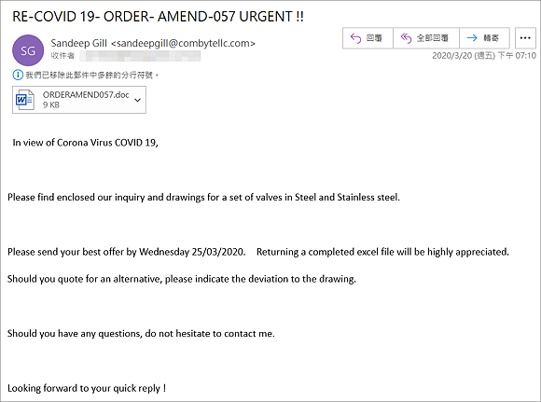

偽冒 CONID19 等時事議題的詐騙信件,利用一般人關心的時事議題,配合偽冒第三方公正單位的身份進行詐騙,同樣的目的是要誘導受害人點擊連結,觸發惡意程式騙取重要的機敏資訊。

從新聞事件所看到詐騙方式,駭客為了讓寄件來源乍看很正確,因此偽冒收件人熟悉的帳號(註2),同時利用匆忙中收件人容易忽略的細節,讓收件人不疑有他,配合郵件內容進行匯款,上當後細看才發現拼字有誤。這些詐騙手法多半利用數字、英文字的視覺誤差,例如以下相似網域範例,

英數 vs.網域 [1->l] Ex. ms1.company.net -> msl.company.net

英文 vs.網域 [m->rn] Ex. ms.company.com ->ms.cornpany.com

英數 vs.名稱 [O->0] Ex. JOHN@ms.company.com ->J0HN.company.com.tw

甚至某些受害企業得狀況,而是員工電腦中毒後,帳號遭遙控對客戶或內部發起詐騙信件,除了避免自己受到詐騙,商業上由於無法阻擋他人偽冒自己去詐騙別人,因此現在許多企業也開始評估 PKI 郵件簽章,至少可以舉證寄信來源的合法性。

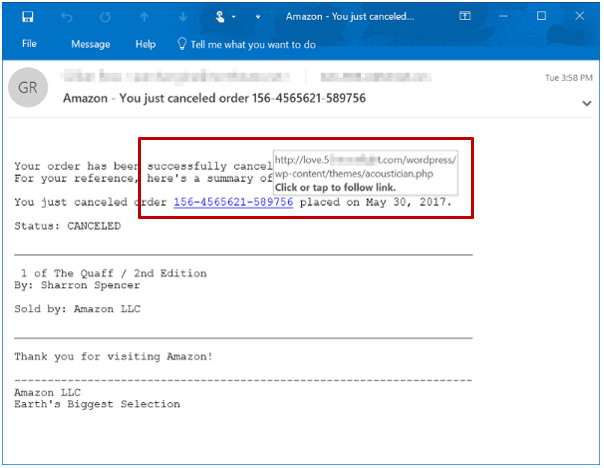

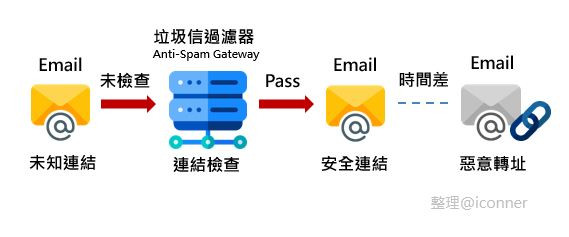

除了上述偽冒寄件者的手法之外,最常見的就是利用釣魚網址 (Phishing Email) 誘騙收件人誤觸連結(註3),過去惡意網址都能夠在第一時間被垃圾信過濾功能攔截,但新型的惡意網址已從靜態網址轉成動態網址,信件內文或附檔的釣魚網址,從一開始安全的連結,藉以通過防垃圾信過濾的檢查機制,仍送達使用者信箱,且經過時間遞延之後,將原本安全的連結,轉址為惡意連結,收件人不察就會誤觸連結,暴露威脅之中。

以上針對常見偽冒件者產生的詐騙信件與惡意連結,提供概要式的說明,這些電子郵件看起來與你熟悉的公司所發出之真實電子郵件極為相似,信件內容通常會要求你點擊連結或附件以更新個人資料、財務資料或確認密碼等。如果您的企業已經有遇到類似的問題,就表示現有防垃圾過濾機制已無法阻擋類似的新型攻擊,單靠教育訓練提升警覺性的效果有限,可能還是需要諮詢服務廠商討論升級或者重新評估適合的解決方案。