無論是大型組織還是小型組織,無論是正常運營還是糟糕的運營,都可以通過RBAC提高授予特權(授予角色)的效率。將特權授予單個用戶帳戶非常耗時。創建了一個角色,作為特權的集合,以解決此問題。

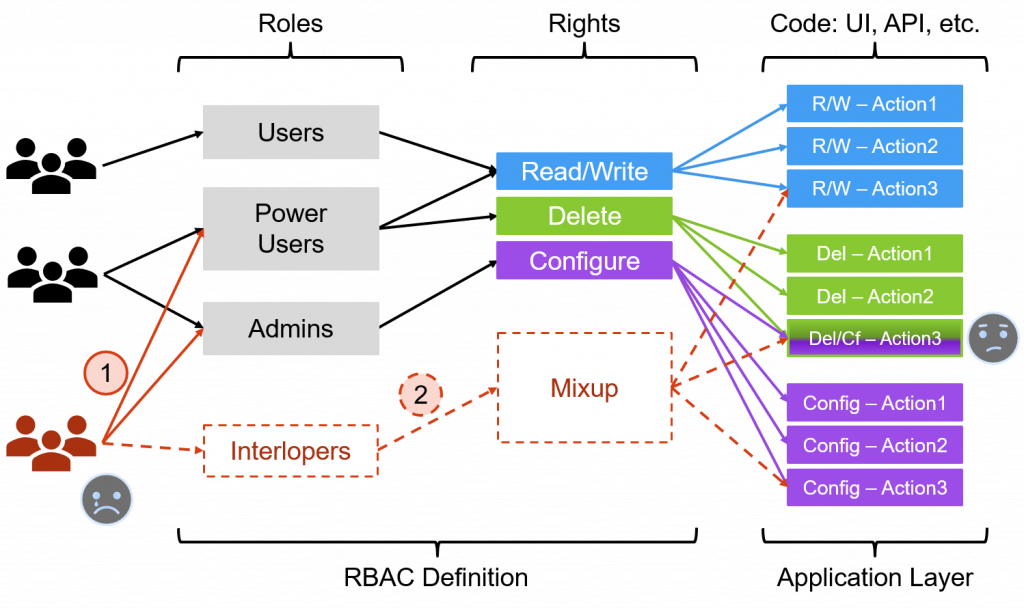

下圖中描述的“權利”是指本文中的特權。

角色和特權

角色代表特權的集合。就像子例程或編程中的函數一樣,可以重複使用這些子例程或函數,從而節省了很多時間,無需重複例程步驟。例如,安全管理員或IT人員可以一次授予一個角色特權,然後將該角色分配給多個用戶帳戶。如果沒有角色,則每個用戶帳戶都需要進行耗時的授予特權迭代。

最低特權

最低特權原則的遵守是人決定的,而不是技術。RBAC支持最小特權原則,但不執行該原則。即使實施了RBAC,數據所有者或其委託人也可能無法正確遵循最小特權原則。換句話說,一個角色可以被授予太多特權。

角色爆炸(Role Explosion)

在大型組織中,角色數量可能是驚人的。為了支持最少的特權,可以將角色切成小而瑣碎的角色,這會增加大型組織中的管理工作量,而不是減輕工作量。

Once all the necessary roles are set up, this model doesn’t require a lot of maintenance and support from the IT department. Implementing RBAC can help you meet IT security requirements without much pain. On the other hand, creating a complex role system for a large enterprise may be challenging. The organization with thousands of employees can end up with a few thousand roles. This is known as role explosion, and it’s unavoidable for a big company.

資料來源:EkranSystem(https://www.ekransystem.com/en/blog/rbac-vs-abac)

特權爬行(Privilege Creeping)

變更管理可防止特權蔓延。相反,RBAC的操作不當可能會導致特權爬行。蠕變是指未經授權或批准就更改基準。當僱員在各個職位上調動時,由於角色或特權的不受管理的更改,他或她可能會積累特權。

參考

. 基於角色的訪問控制與基於屬性的訪問控制:如何選擇( https://www.ekransystem.com/en/blog/rbac-vs-abac )

. RBAC與ABAC訪問控制模型:有什麼區別?( https://www.comparitech.com/net-admin/rbac-vs-abac/ )

. 使用Suplex進行RBAC設計 ( https://suplex.readthedocs.io/en/latest/suplex/ )

資料來源:Wentz Wu QOTD-20201104

https://wentzwu.com/2020/11/03/cissp-practice-questions-20201104/#more-16520