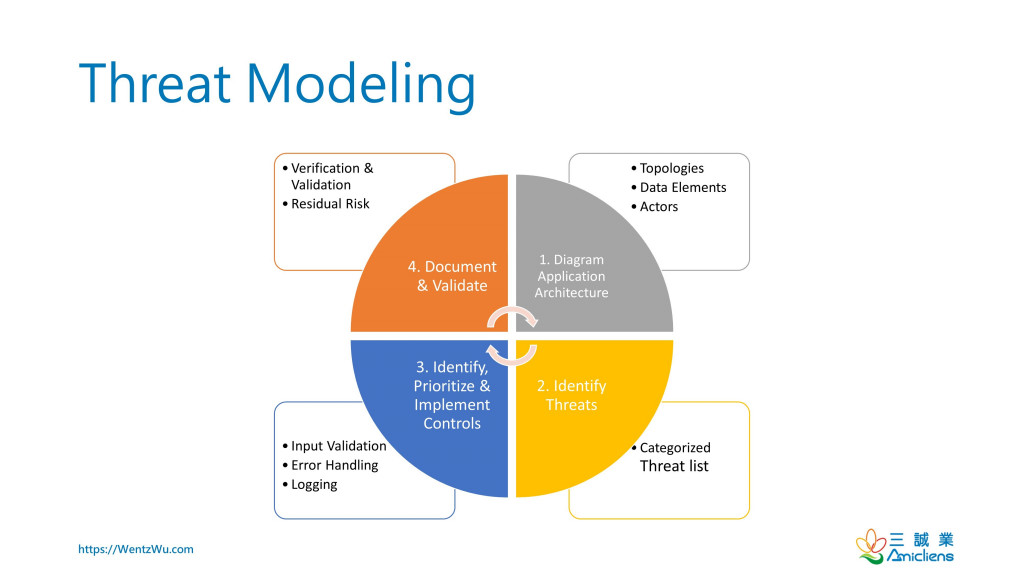

-威脅建模(來源:CSSLP CBK)

根據CSSLP CBK,可以通過以下方式進行威脅建模:

1. 圖表應用程序體系結構(Diagram Application Architecture)

用例可用於識別參與者,數據流程圖描述數據元素及其流,而架構圖則演示拓撲。

2. 識別威脅(Identify Threats)

OWASP十大Web應用程序安全風險是一個分類的威脅列表,這是用於風險/威脅識別的常用工具。

3. 識別,確定優先級並實施控制(Identify, Prioritize & Implement Controls)

輸入驗證,錯誤處理和日誌記錄是緩解威脅的對策或控制。在確定威脅後實施它們。

4. 文件和驗證(Document & Validate)

計算殘留風險是實施對策或控制措施之後的最後一步。

參考

. CSSLP CBK

資料來源: Wentz Wu QOTD-20201225