-圖片來源:Toussaint Ilboudo

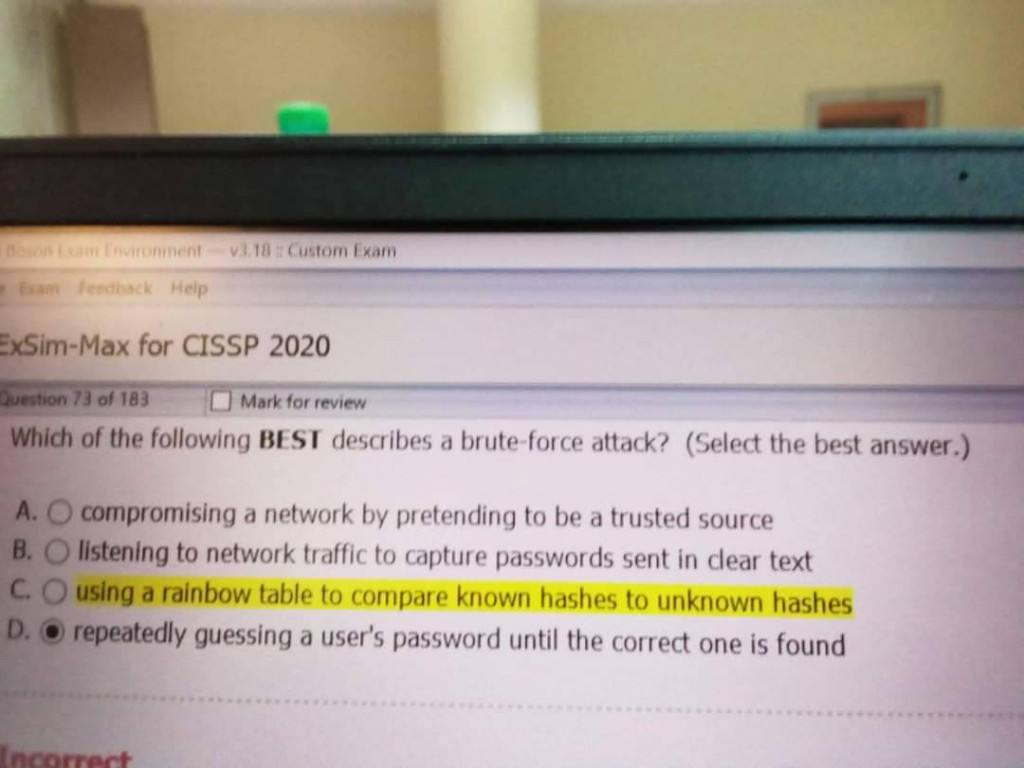

我碰到了有關盧克小組中的暴力攻擊事件的帖子,並恭敬地不同意建議的答案“ C. 使用彩虹表將已知哈希與未知哈希進行比較。” 相反,我建議選擇“D。反复猜測用戶的密碼,直到找到正確的密碼為止。

當使用Rainbow表時,它幾乎將上下文限制為攻擊散列的密碼文件/存儲庫。但是,攻擊者可以發起暴力攻擊,以手動或自動嘗試針對系統輸入用戶密碼,或者在沒有字典或Rainbow表支持的情況下破解密碼文件/存儲庫。換句話說,無論密碼如何存儲,暴力密碼攻擊都可以應用於系統或密碼文件/存儲庫。

密碼通常可以以下格式存儲:

定義

. 一個暴力攻擊(brute-force attack)是一種上採用了一個密碼攻擊窮舉搜索(exhaustive search)一組密鑰,密碼或其他數據。(ISO / IEC 11770-4:2017)

. 一個窮舉攻擊(exhaustive attack),又名暴力攻擊(brute-force attack),是一種“試錯嘗試,試圖違反計算機安全可能的口令或密碼的值。” (ISO / IEC 2382:2015)

. 暴力密碼攻擊(brute force password attack)是“通過試圖訪問阻塞的裝置的方法的多個數字/字母數字口令的組合。” (NIST SP 800-101修訂版1)

. 一個暴力攻擊(brute force attack)是“在密碼學中,涉及試圖攻擊所有可能的組合,以找到一個匹配。” (NISTIR 8053)

. 一個字典攻擊(dictionary attack)(基於密碼的系統)是對使用搜索的的密碼“攻擊定列表的密碼。基於密碼的系統上的字典攻擊可以使用特定密碼值的存儲列表或自然語言字典中的單詞存儲列表。”(ISO / IEC 11770-4:2017)

. 鹽值(Salt)是作為單向或加密功能的輔助輸入而合併的隨機變量,用於導出密碼驗證數據。” (ISO / IEC 11770-4:2017)

資料來源: Wentz Wu 網站