Credit: sandserif

故事回到小彎的公司,

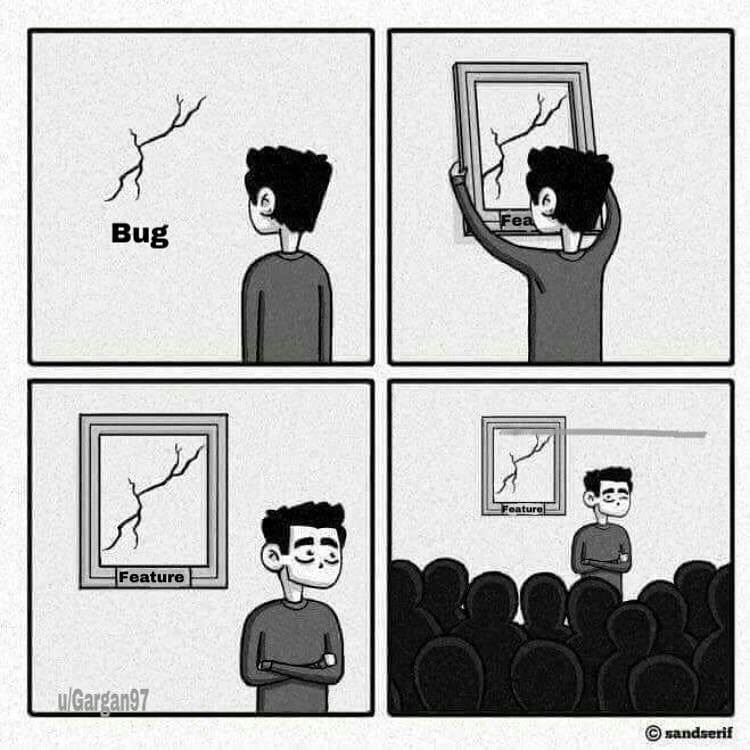

有一天小彎公司收到了資安通報,產品有後門帳號並且密碼固定。

這件事讓公司整個 RD 部門感到吃驚,為甚麼帳號會被發現?

是的,不是為甚麼有這帳號,而是帳號為甚麼會被發現。

這個帳號有如系統的神,該做的不該做的這個帳號都能做,

所以公司工程師在客戶 call 電話進來的時候,

通常都會用這個帳號先行一步替客戶 troubleshooting,

如此一來往往都能很快的解決問題,公司也食髓知味繼續用這招服務客戶,

但既然這個帳號已經被發現,也就代表著這整個流程都要更換了。

雖然這個帳號十分方便,但其實工程師們都知道這樣的方式是十分危險的,

況且預設啟用加上可以從外部連線,並且密碼明文保存還都一樣。

在許多關於這類型的帳號在 CVE 裡面最大的問題就是密碼被找到/破解,

或是高於其他帳號很多權限(e.g. 操作無紀錄、修改系統等...),

所以筆者建議了一些事項,供開發人員參考:

心法:你越方便越偷懶,駭客就越方便,除錯流程麻煩一點駭客也比較難利用。