哈囉,

我們今天要來介紹情蒐(footprinting)工具,

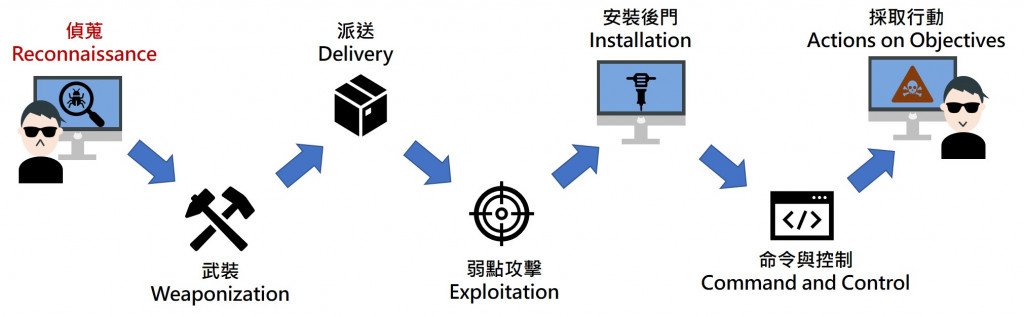

情蒐也就是我們在Day3提到的Cyber Kill Chain的第一階段,

有分主動及被動兩種(可參考Day3說明)。

馬上就來開始介紹幾個情蒐工具,

今天就先介紹幾個免安裝、好上手的工具為主噢~

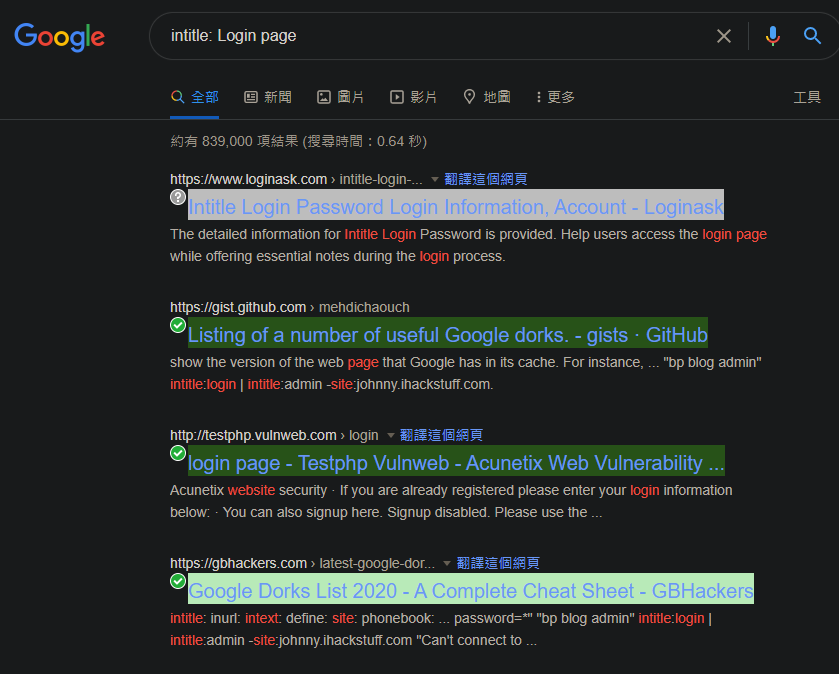

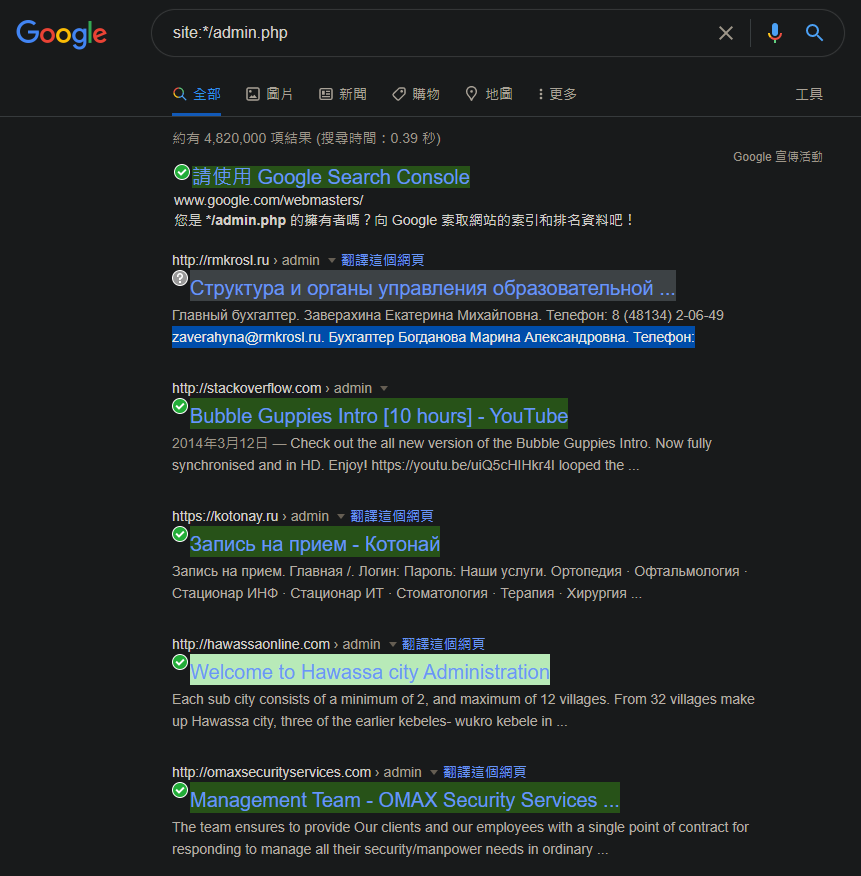

intitle: Login Page

filetype:xls intext:password

site:*/admin.php

info: ithome.com

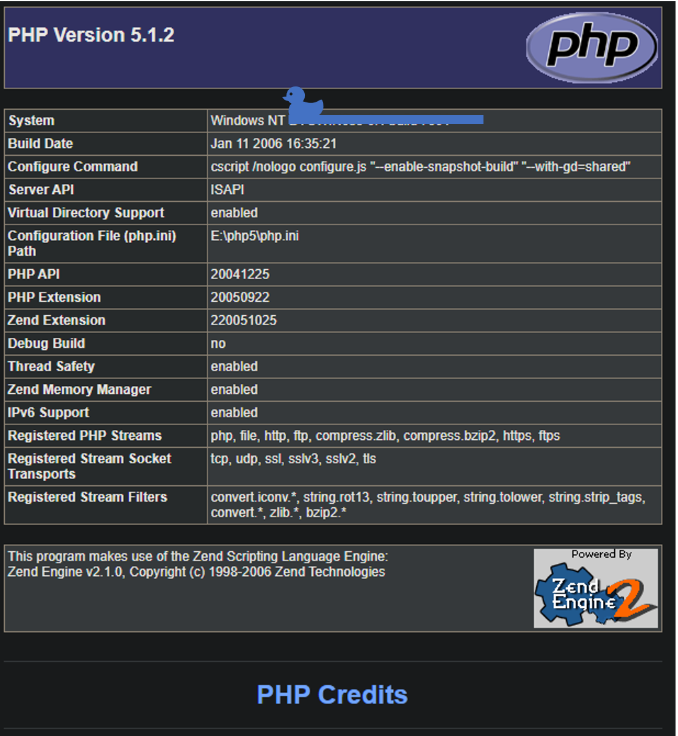

inurl:/php/info.php,透過這個搜尋指令找到了某網站的PHP資訊。

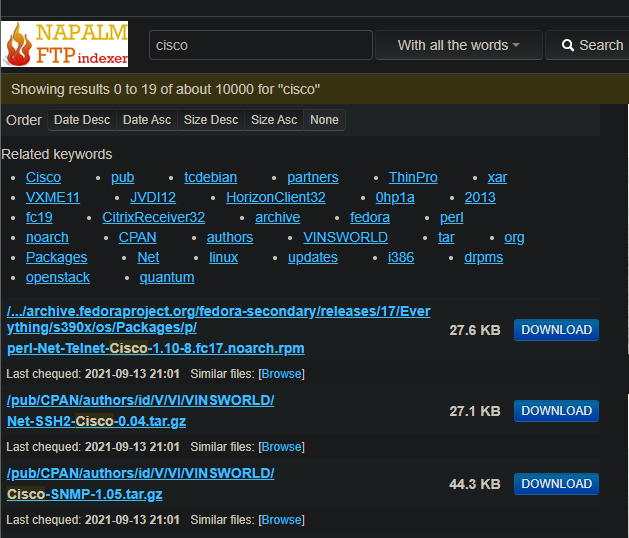

這是一個FTP搜尋引擎,可以輸入關鍵字,搜尋位於公共FTP Service的文件。

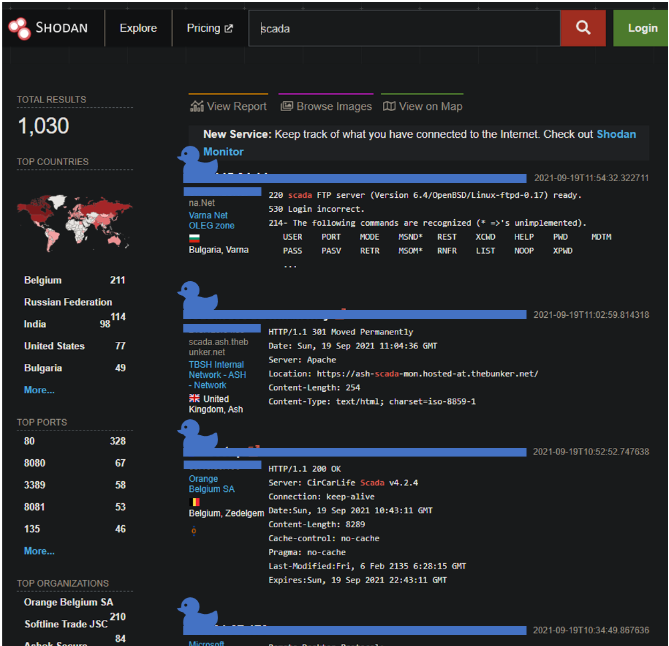

這個搜尋引擎可以查找目前在網路上的物聯網裝置,

其資料庫龐大,且會一直即時更新,常會用來搜尋一些物聯網設備。

搜尋結果會顯示IP位址、系統資訊、國家、開啟的port等。

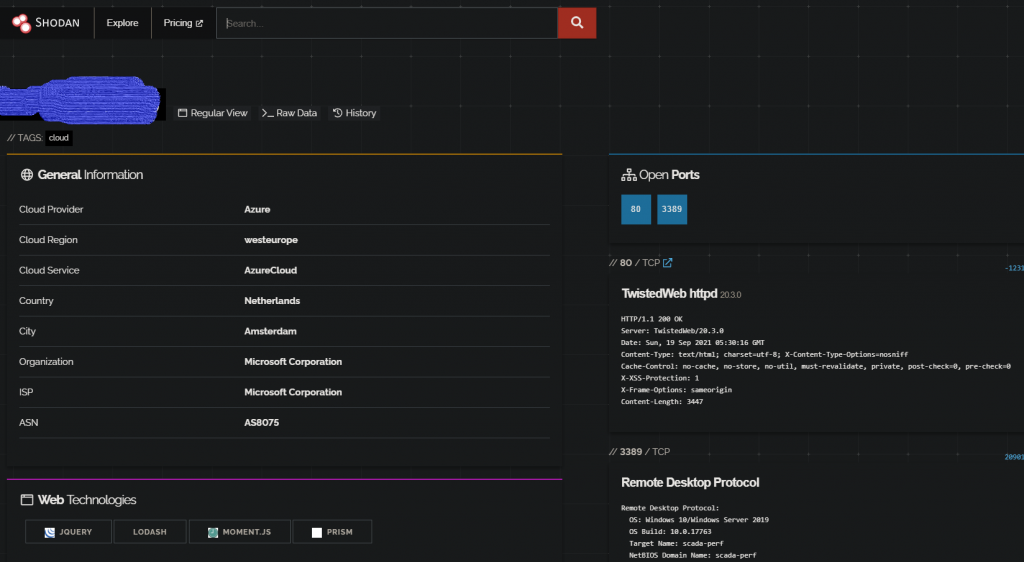

另外,我們也可以從SHODAN的官網上點選Explore,

個人覺得這個頁面比較簡潔一點,新手也可以直接從上面搜尋想要找的裝置。

下圖為進入Explore,直接點選Webcam搜尋的結果之一。

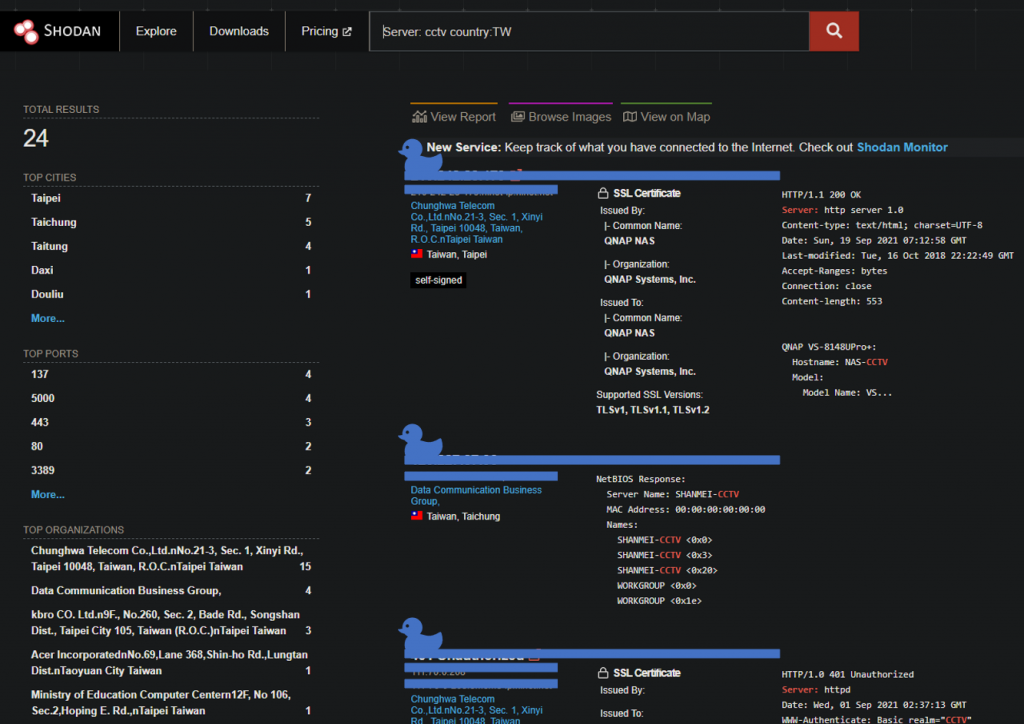

然後也可以透過邏輯運算子來搜尋,比如直接查找在台灣(TW)的CCTV Webcam。

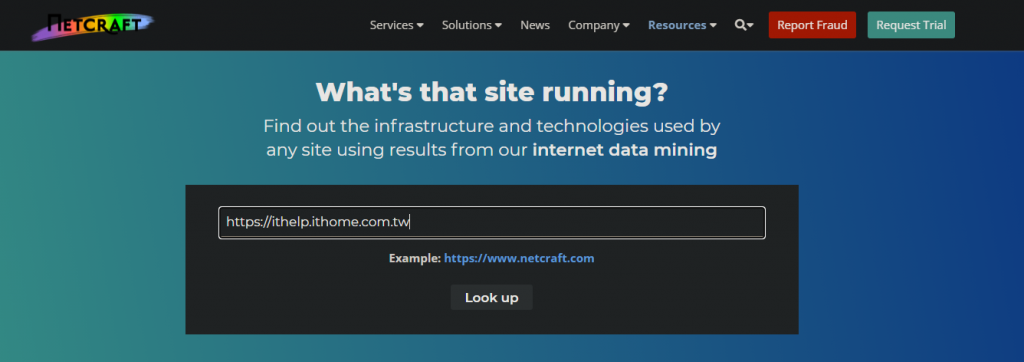

Netcraft是一個線上工具,可以輸入URL,透過這個網站來幫我們分析目標網址。

下圖是直接從首頁輸入目標URL。

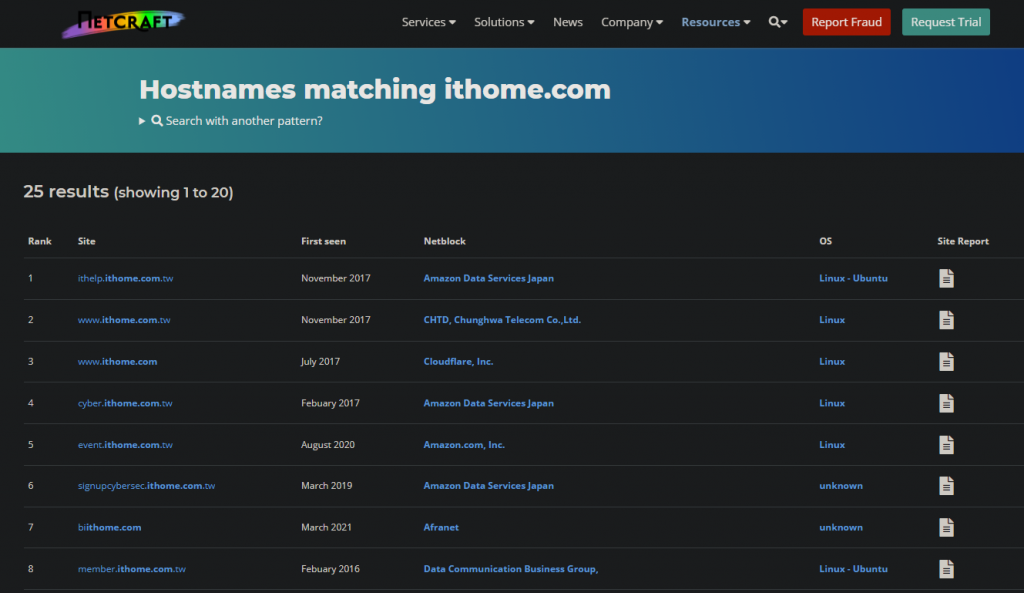

可以看到結果會包含網站title、IP(還可以直接連至VirusTotal)、OS、SSL證書、託管供應商等。

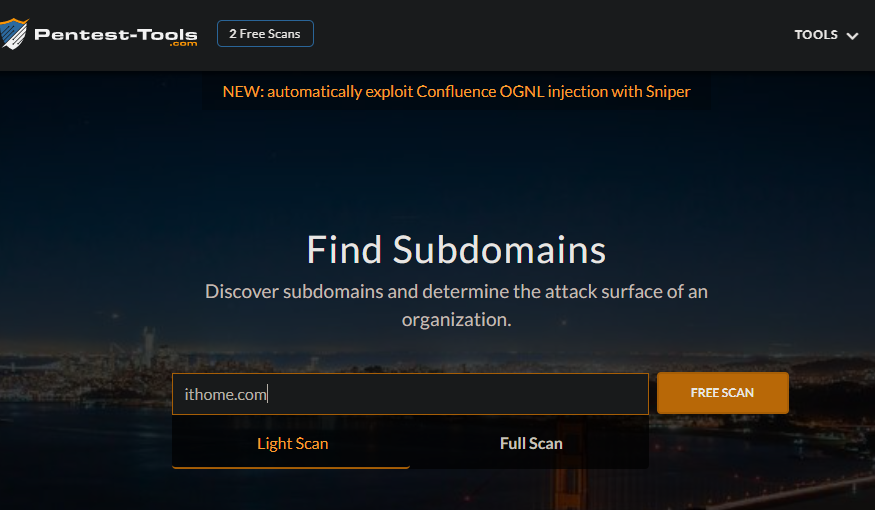

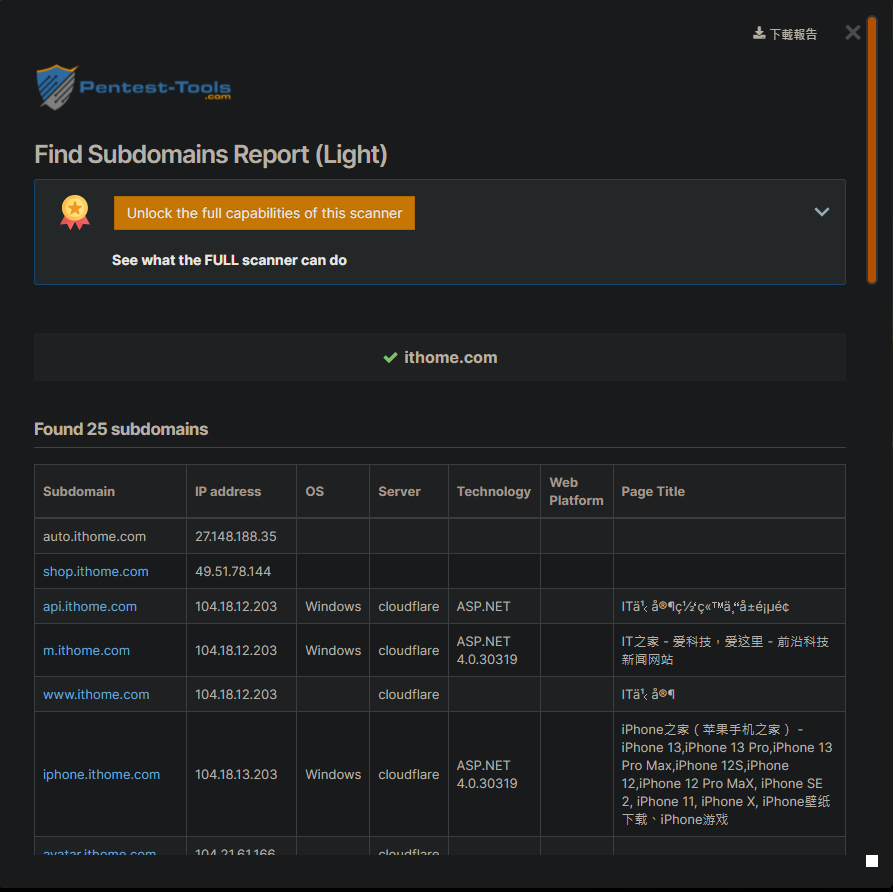

這是一個線上工具,可以檢測目標網站,包括IP addresses、OS、子網域、使用的Server等。

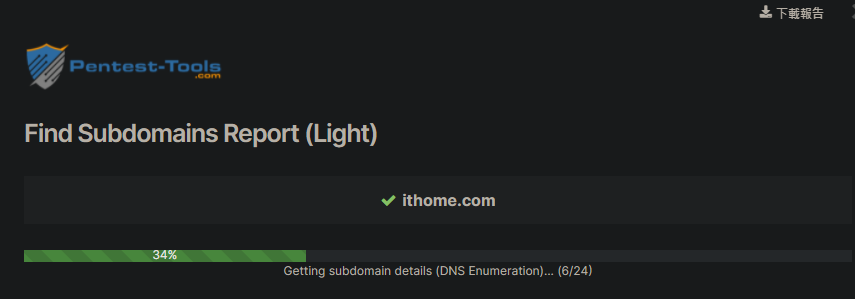

↓ 搜尋中…會需要花點時間…

↓ 搜尋結果

這個Wappalyzer有開發Chome的擴充元件,可以直接安裝在Chome瀏覽器上。

打開目標網頁,然後點選Wappalyzer,就會看到該網頁的資訊,

比如使用的Framwork、開發語言、OS、UI Framework等。

下面是我用Wappalyzer偵測兩個不同網域的截圖。

像是常見的免費架站平台,如wordpress,而有些較低版本(如5.1.1、4.5.3)就會存在漏洞,

若發現該網站使用某些含有漏洞的舊版本,就容易被拿來利用。

延伸閱讀:最常見 WordPress 漏洞(以及如何修復)

在攻擊者開始攻擊前,情資的蒐集是件很重要的事情,

今天介紹了五個免安裝的線上情蒐(footprinting)工具:

透過這些線上的工具可以幫助我們偷偷的去偵測目標網站,

其實還有很多很多的情蒐相關工具,

雖然有些工具的結果可能會讓人覺得大同小異,

但透過各種工具的搭配,也可以幫助我們擴大取得的資訊。

那今天就先學習到這了。

走囉!高歌離席~![]()