哈囉~

今天要來跟大家介紹掃描的小工具

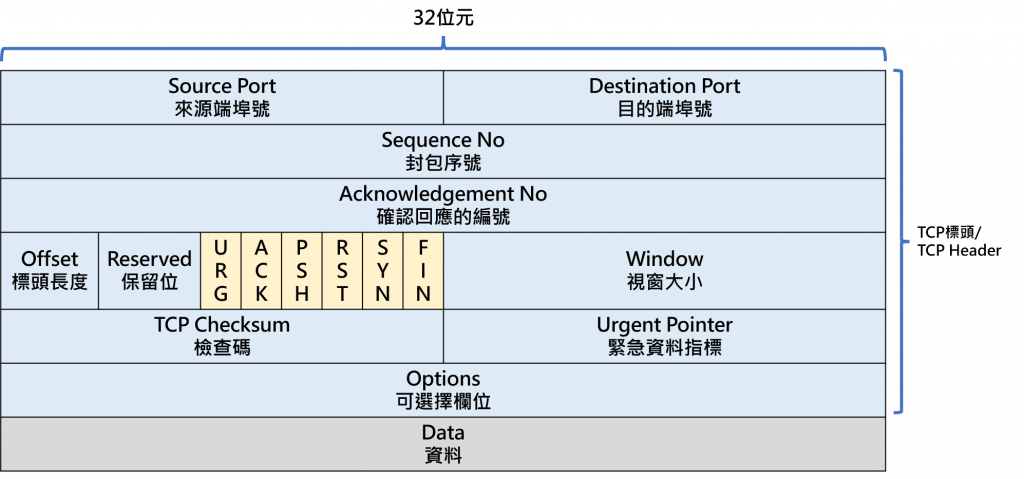

在介紹工具前,我們先來review一下TCP Flags。

在我們進行TCP(Transmission Control Protocol)連線時,

TCP區段會有標頭欄位+資料欄位。

而標頭欄位包含有來源端埠號、目的端埠號、旗標欄位(Flag)…等。

下圖黃色區塊皆為TCP Flags,共有6位元。

好啦~ 接下來今天會介紹一個小工具:

平常我們網路無法連線時,常會使用ping來測試網路狀態,

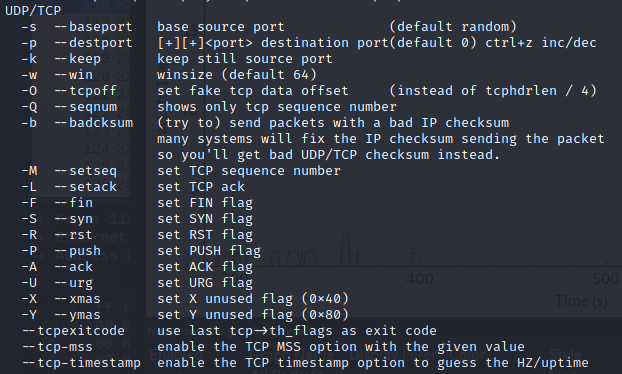

Hping的概念有點像ping,除了TCP,也可以支援UDP、ICMP及RAW-IP,

可以用來自訂TCP/IP標頭,並傳送封包來分析系統類型。

可以透過hping3 --help 來查詢參數說明。

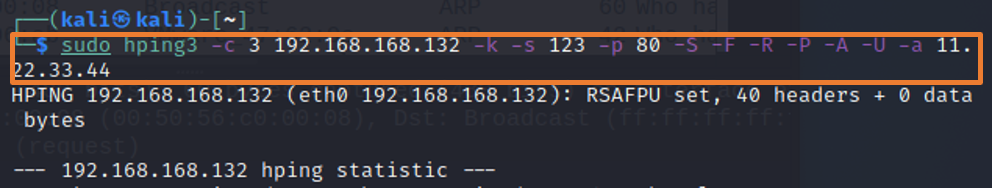

準備了兩台VM,一台Kali , 與一台XP(192.168.168.132)當靶機,

接下來示範TCP偽造來源IP, Port, TCP Flags。

先開啟Kali內建的Wireshark擷取封包,之後在Kali的Terminal輸入

sudo hping3 -c 3 (你的靶機IP) -k -s 123 -p 80 -S -F -R -P -A -U -a 11.22.33.44

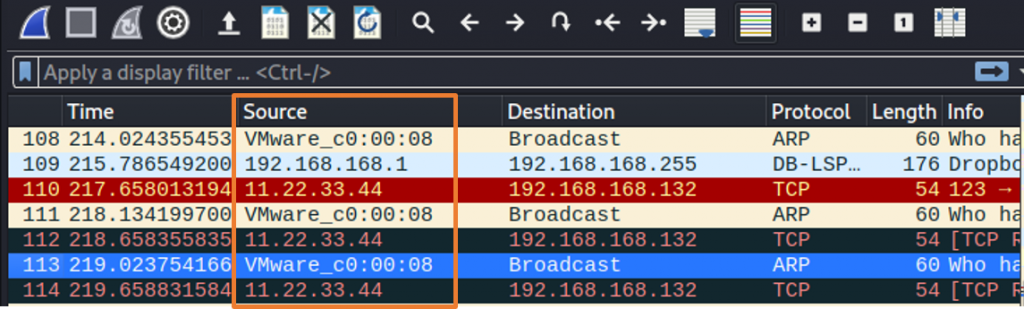

開始Run之後,可以看到Wireshark有攔截到偽造的來源IP(11.22.33.44)

今天複習了一下TCP Flags,

之後再示範了hping工具,

明天再繼續...

走囉!高歌離席~![]()