今日會繼續介紹其他服務的撰寫方式,因為篇幅關係,之前講過的方式,就不會繼續在講述:

EC2完之後,在加入圖上的Security group(SG),以及設定Inbound和Outbound,來限制User IP訪問,Outbound都會建議Inbound的IP可以先查詢自己的外網IP(myIP),配置參考如下:

secGroupName:

Type: AWS::EC2::SecurityGroup

Properties:

GroupName: itdemo-sg

GroupDescription: it 30 days demo

VpcId: !Ref myVPC

SecurityGroupIngress:

- IpProtocol: tcp

FromPort: 80

ToPort: 80

CidrIp: 0.0.0.0/0

- IpProtocol: tcp

FromPort: 22

ToPort: 22

CidrIp: 0.0.0.0/0

Tags:

- Key: itdemo-sg-cf

Value: v1

SecurityGroupIngress: 設定SG的Inbound rule,這邊設定http port和ssh port,任何人都可以訪問。CIDR的部分可以自行研究。

其他設定跟上一篇文章一樣,就不多贅述。

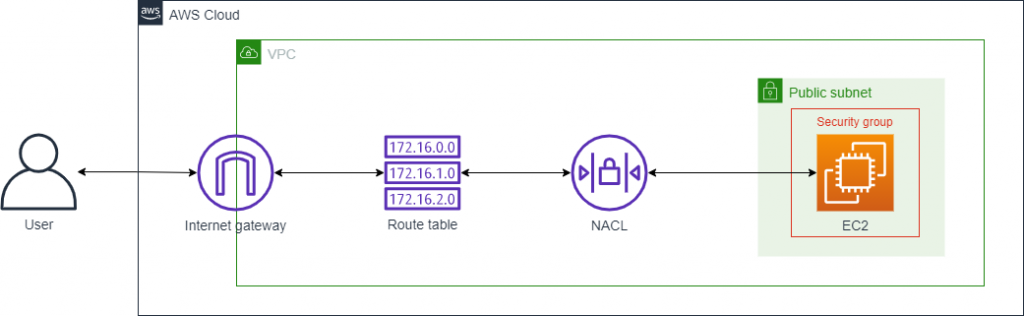

SG的部分建立完,接著建立subnet的部分,這邊EC2要對外訪問,會建立在public。

subnetName:

Type: AWS::EC2::Subnet

Properties:

AvailabilityZone: us-east-2a

VpcId: !Ref myVPC

CidrBlock: 10.0.0.0/24

MapPublicIpOnLaunch: true

Tags:

- Key: itdemo-subnet-cf

Value: v1

AvailabilityZone: 設定AZ,這邊是架設在Ohio的region,Ohio有三個AZ,隨意選擇想要(a,b,c)(us-east-2a, us-east-2b, us-east-2c)。

CidrBlock: 設定可以參考以下網址

https://zh.wikipedia.org/wiki/%E4%B8%93%E7%94%A8%E7%BD%91%E7%BB%9C

MapPublicIpOnLaunch: 這個設定會幫你在這個subnet自動分配public ip,若沒有設定這台機器需要外加EIP才可以訪問。建議機器都需要綁定EIP,因為機器關機IP不會改變

明日接續著講這個架構,會把整個架構講完。