表示發生,可能會對價值或資產造成負面的衝擊。

風險是外部威脅利用弱點對內部資產造成衝擊的可能性。

上篇講完用高層訪談,驗證完組織全景跟資訊安全管理系統框架,

及用 組織架構圖 來驗證組織對於資訊安全的角色權責。

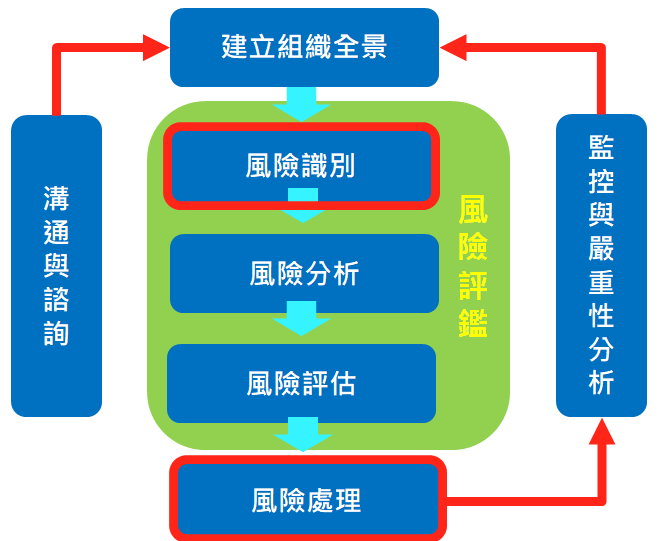

通常風險管理都會以 ISO/IEC 27005 風險管理指引作為參考,

套用 ISO/IEC 31001 為風險框架。

盤點資訊資產,做資產清冊。

依資訊資產清冊,依可用性、完整性、機密性量化並全盤檢視,決定風險等級。

評估高風險之資訊資產的弱點及威脅之衝擊性跟可能性,決定處理的優先順序。

如作業系統,Ex:Windows10 EoS:2022/05/

外部攻進來的行情。

弱點:共用密碼

威脅:被掃地阿桑發現了

衝擊:阿嬤被競爭對手收買,然後把機敏資訊偷走囉 ♡

決定要怎麼處理(6.1.3) 之 附錄 A 144 項控制措施。

今天一樣是 ISO 硬硬的標準,通常在驗證的時候,這些標準透過風險評鑑綁在一起看:

來源:4.1 內外部議題、4.2 關注方

規劃:6.1 預計執行議題的風險和機會的識別、6.2 風險計算方式

執行:8.1 運作之規劃及控制、8.2 資訊安全風險評鑑

處理:8.3 資訊安全風險處理計畫

然後針對風險評鑑的項目再進一步確認。

進行之前,先問問:

於規劃資訊安全管理系統時,組織應考量 4.1 所提及之議題及 4.2 所提及之要求

事項,並決定需因應之風險及機會,以達成下列事項。

(a) 確保資訊安全管理系統達成其預期成果。

(b) 預防或減少非所欲之影響。

(c) 達成持續改善。

組織應規劃下列事項 。

(d) 因應此等風險及機會之行動。

(e) 執行下列事項之方法。

這個標準就是由內外部議題、關注方提出的議題、營運績效目標 或是 應於各部門及層級訂定相關資安目標,

所需因應之風險及機會的規劃,考量內外部議題被列入評估,後續風險追蹤情形的計劃。

組織應定義及應用資訊安全風險評鑑過程於下列事項中。

(a)建立及維持包括下列準則之資訊安全風險準則。

(2)履行資訊安全風險評鑑之準則。

(b)確保重複之資訊安全風險評鑑產生一致、有效及適於比較之結果。

(c)識別資訊安全風險。

(1)應用資訊安全風險評鑑過程,以識別資訊安全管理系統範圍內與漏失資訊之機密性、完整性及可用性相關聯之風險。

(2)識別風險擁有者。

(d)分析資訊安全風險。

(1)評鑑若 6.1.2(c)(1) 中所識別之風險實現時,可能導致之潛在後果。

(2)評鑑 6.1.2(c)(1) 中所識別之風險發生的實際可能性。

(3)決定風險等級。

(e)評估資訊安全風險。

(1)以 6.1.2(a) 中所建立之風險準則,比較風險分析結果。

(2)訂定已分析風險之風險處理優先序。

組織應保存關於資訊安全風險評鑑過程之文件化資訊。

風險評鑑程序分析可以透過資產清冊追蹤確認驗證的項目有沒有缺漏、風險的計算方式及

資產價值及其風險等級是否合理。

伺服器端、傳輸端、使用者端之安全也要識別出來。

組織應定義並應用資訊安全風險處理過程,以達成下列事項。

(a)考量風險評鑑結果,選擇適切之資訊安全風險處理選項。

(b)對所選定資訊安全風險處理選項,決定所有必須實作之控制措施。

備考:組織可依要求設計控制措施,或由任何來源識別之。

(c)比較上述6.1.3(b)中所決定之控制措施與附錄 A 中者,並確認未忽略必要之控制措施。

備考1.附錄 A 包括控制目標及控制措施之詳細清單。本標準之使用者參照附錄A以確保未忽略必要之控制措施。

備考2.控制目標隱含於所選定之控制措施中。附錄 A 中所列之各項控制目標及控制措施並未盡列,故可能需要額外之控制目標及控制措施。

(d)產生適用性聲明,包括必要之控制措施(參照6.1.3(b)及(c)),且不論是否實作,提供納入之理由,以及由附錄A排除之理由。

(e)制訂資訊安全風險處理計畫。

(f)取得風險擁有者對資訊安全風險處理計畫之核准,以及對剩餘資訊安全風險之接受。

組織應保存關於資訊安全風險處理過程之文件化資訊。

備考:本標準中之資訊安全風險評鑑與處理過程與CNS31000 內提供之原則及通用指導綱要調和。

這個是每次稽核都要再次確認的事項,要確認適用性聲明的宣告,記錄不可適用性是否合宜及聲明書的版本。

如果有排除事項,切記要詢問每一項排除的原因。

常見就是 A.10.加密機制,這個是合理的,因為不是每個資訊安全體系都會有加密金鑰的資安週期風險要控管。

或是 A.15 敝公司的範圍內,完全沒有委外!

組織應於各相關部門及層級建立資訊安全目標。

資訊安全目標應滿足下列事項。

(a)與資訊安全政策一致。

(b)可量測(若可行時)。

(c)考量適用之資訊安全要求事項,以及風險評鑑及風險處理之結果。

(d)被傳達。 (更新及文件化)

(e)於適當時,更新之。

組織應保存關於資訊安全目標之文件化資訊。

於規劃如何達成資訊安全目標時,組織應決定下列事項。

(f)待辦事項。

(g)所需資源。

(h)負責人員。

(i)完成時間。

(j)結果之評估方式。

如果相關的風險可以量化,有的組織會透過有效性量測指標,進一步去追蹤。

執行的結果可以歸在** 9.1 監督、量測、分析及評估**,進一步確認執行結果。

執行風險計畫,做就對啦!

組織應規劃、實作及控制達成資訊安全要求事項所需之過程,並實作 6.1 中所決定之行動。

組織亦應實作各項計畫,以達成 6.2 中所決定之資訊安全目標。

組織應保存文件化資訊,其程度必須具有足以達成其過程已依規劃執行之信心。

組織應控制所規劃之變更,並審查非預期變更之後果,必要時採取行動以減輕任何負面效果。

組織應確保委外過程經確定並受控制。

組織應依規劃之期間,或當提議或發生重大變更時,考量 6.1.2(a) 所建立之準則,執行資訊安全風險評鑑。

組織應保存資訊安全風險評鑑結果之文件化資訊。

組織應實作資訊安全風險處理計畫。

組織應保存資訊安全風險處理結果之文件化資訊。

國家標準(CNS)網路服務系統:https://www.cnsonline.com.tw/

Steam:https://store.steampowered.com/app/921780/The_Dark_Occult/