識別現有控制措施

清點資產並找到對應的威脅後,就要檢討目前現有的控制措施,資訊安全的議題是持續性的,所以會不斷採取對應的措施去應付威脅,這個階段就是要尋找已經採取的控制措施,例如:已經安裝防毒軟體來控制中毒的威脅,所以先要將已有的控制措施及風險處理計畫列出一個清單,檢查有沒有不充分或不合理的地方,確認控制措施的有效性,找出不必要的工作及花費,藉由內部稽核或管理審查確認控制措施的成效,最後產出現有及計畫的控制措施清單、實施方式與可使用狀態,以便進一步分析。

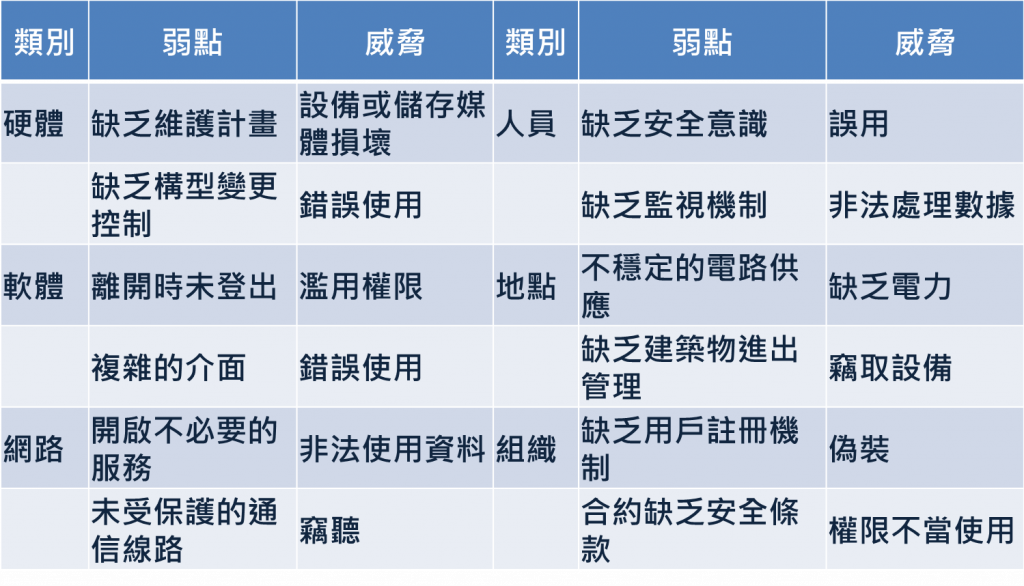

識別弱點

從前面三項已經識別的資產、威脅及現有控制措施的清單中,我們可以經由程序、例行的管理、個人行為、實體環境、資訊系統的組態設定、軟硬體及通訊裝備等等事項去識別可能被威脅利用以對資產或組織造成損害的弱點。從下面的圖片中可以知道,資產位於中間,威脅是外來的,資產外面有一些現有的防護措施(紅色部分),但是仍不夠,有一些威脅還是可以輕易地利用弱點或漏洞(藍色部分)去侵害到資產,所以這個步驟就利用已知的資訊去找到弱點,最後的結果是與資產、威脅和控制措施相關的弱點清單還有待檢視與威脅不相關的弱點清單。