昨天都在講架構,今天該實作了吧?

恭喜問了就沒有~

Sorry拉~今天還是需要再講一點架構的東西~

今天要講的內容,就真的比較貼近實際上在建置資源時,所需要用到的架構及觀念了。

回應標題,求門!!好人一生平安!上廁所都有衛生紙!

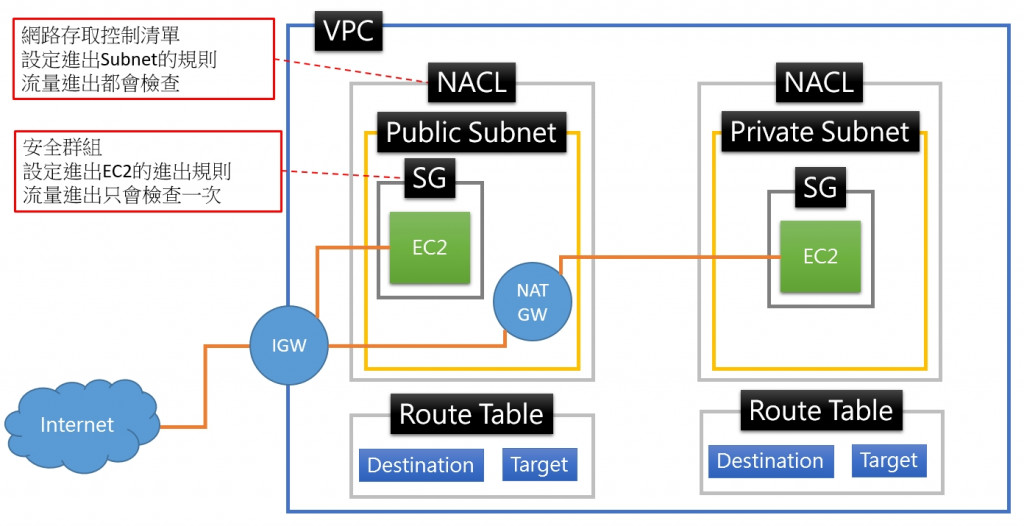

就是要說明Internet如何進入AWS Cloud以及內部的VPC、Subnet中。

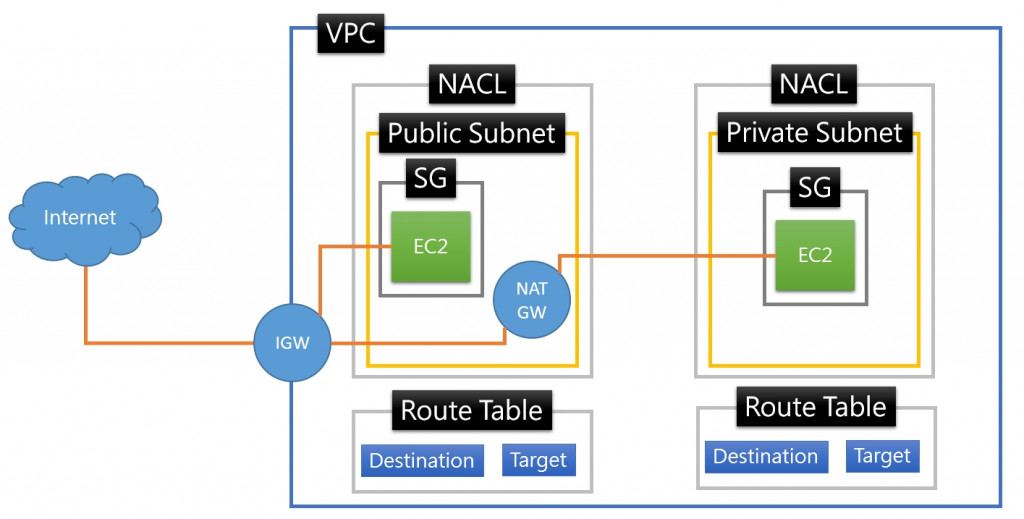

照慣例,先來看看美術白癡畫的醜圖~

如果還記得昨天的文章(不記得也沒關係,現在用兩句話來複習),會知道一個VPC內可有多個Subnet,每個Subnet都有自己的Route Table。

而Subnet又依據他是否能直接連到Internet區分為Public或Private。

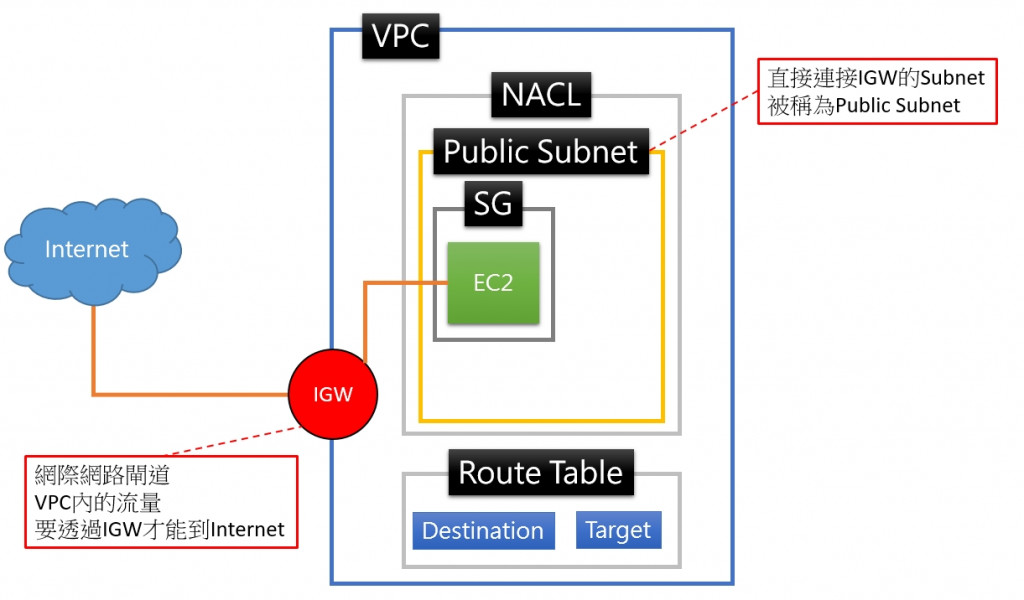

至於Subnet能不能直接連到Internet的關鍵則在於這個Subnet的Routable有沒有設定連線至IGW。

什麼是IGW呢?IGW(Internet Gateway)全名是網際網路閘道,顧名思義就是能通過這個閘道連到Internet。

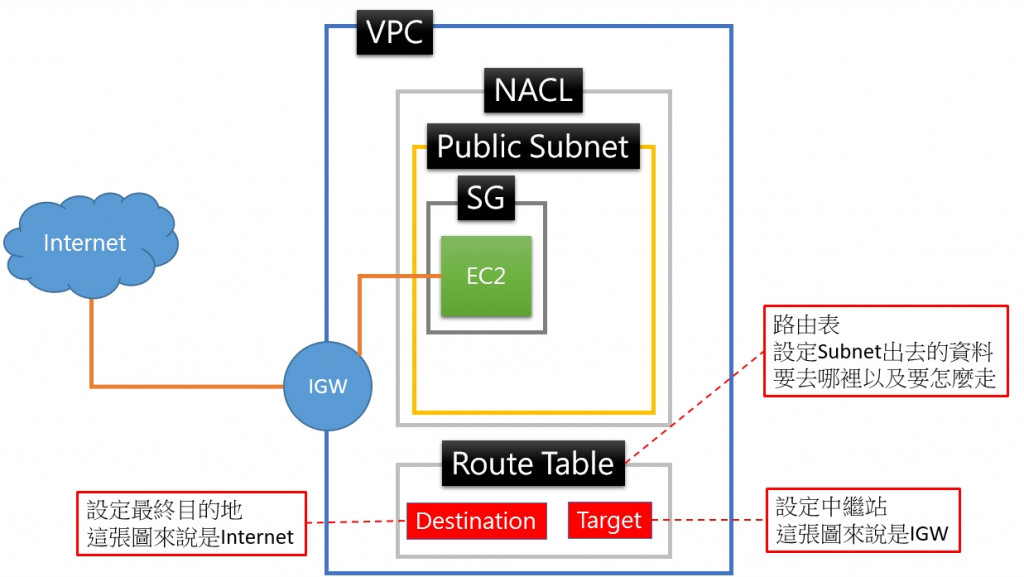

阿Routable裡面又有Destination跟Target,翻譯成中文一個叫目的地一個叫目標,感覺87%像,484寫錯阿?

真的沒寫錯~Destination是要在說最終目的地(以這裡來說是Internet),Target則是要出發到達最終目的地的中繼站(也有人會說是下一站,以這邊來說就是IGW)。

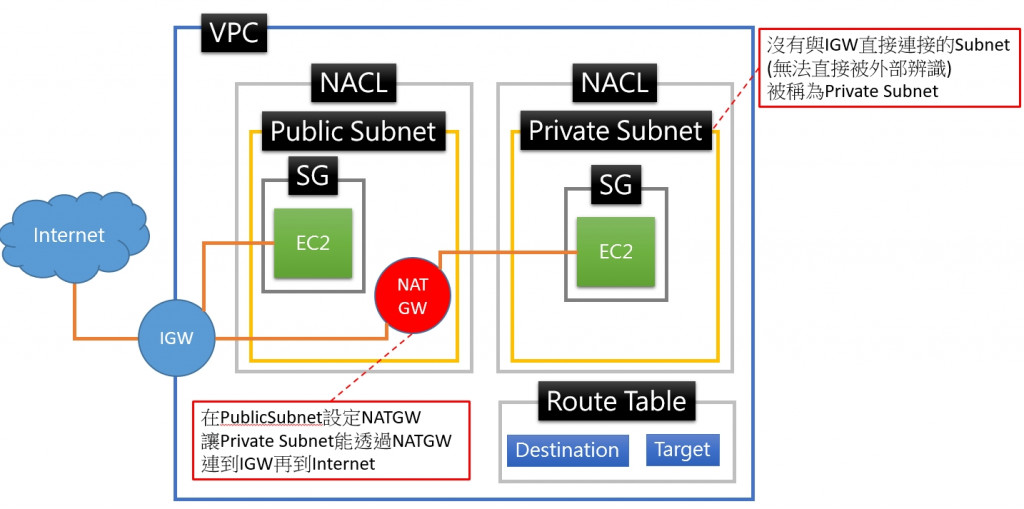

欸~阿怎麼右邊的Private Subnet連到一個奇怪的NATGW也能走道IGW阿?

畢竟有時候在Private Subnet也有需要連到Internet的時候,但又不希望跟Public Subnet一樣能被外部所知道。

所以就會在Public Subnet中,建置一個NATGW(Network Address Translation Gateway)-網路地址轉譯閘道,再透過NATGW連IGW再到Internet。

那NACL跟SG又是什麼東西啊?

NACL(Network Access Control List)是網路存取控制清單,他能夠設定進出Subnet的規則,我是把他想像成一個簡易的防火牆功能。

但要注意的地方是流量進來再出去的時候,NACL都會檢查一次(同理出去在進來時也是),所以不論是進來,或出去的規則都要設定好。這也是跟SG一個很大的不同點。

SG(Security Group)是安全群組,能設定進出EC2的進出規則,聽起來跟NACL很像,但NACL是Subnet層級的。

而跟NACL很大的不同則是:如果今天是先進EC2再出去,那只有進來的時候會被SG檢查,出去時則不會(同理先出後進也只會檢查出去)。所以如果今天能確定這台EC2永遠都是先進後出,那沒去設定出去的規則,是可以被SG所接受的(當然實務上要不要這麼做,就是另一回事)。

講了兩天的架構,明天就真的可以來練習建VPC了~~~

參考資料: