上一篇文章提到使用MFA(Multi-factor Authentication)來保護自己的AWS帳戶安全,這篇文章則要介紹如何使用AWS的IAM(Identity and Access Management)來管理AWS雲端服務的使用權限。

在使用AWS提供的所有服務時,不管是使用在Day 6 :如何操作AWS中提到的主控台還是命令列界面,事實上都是向AWS傳輸API呼叫(API call),傳輸的API呼叫要通過權限驗證才能夠使用AWS的資源。根使用者(Root User)就像擁有AWS帳戶資源的萬能鑰匙一樣,能夠任意使用AWS帳戶中所有資源,上一篇文章解釋了讓他人擁有根使用者權限有什麽風險,所以根使用者權限是不應該與他人共享的。那麽當使用者在工作上需要和他人共享AWS資源,或是合作一個專案時,該怎麽辦呢?問題的答案就是使用IAM管理AWS的使用權限。在介紹如何使用IAM前,先容我簡單介紹一些基本概念。

進入AWS帳戶時,使用者需要輸入憑據(Credential),讓AWS驗證使用者的身份。進入根使用者時,使用者需要輸入根使用者的密碼,輸入正確密碼AWS就會認定你就是這個帳戶的根使用者,你就能夠以根使用者的身份使用此帳戶的資源。在使用AWS提供的各項資源之前,AWS會先檢查這個使用者是否擁有使用這個資源或服務的權限,前面提到根使用者擁有AWS帳戶中所有的權限,所以才能在使用各項資源時暢行無阻。IAM就是能夠在一個AWS帳戶中創建不同的使用者角色,並管理這些角色能或不能使用哪些資源,也就是管理使用者的授權,一套設定好的授權内容在AWS中稱之為政策。在AWS中,大部分政策會以JSON文件儲存。

基於安全性考量,AWS建議盡量不要用根使用者進行AWS的日常操作,而是創造一個具有管理權限的IAM使用者,用這個使用者進行AWS的操作,下面的例子就是根據AWS的使用者指南創造一個名為Administrator的IAM使用者。

登入根使用者後,進入IAM後可以看到IAM儀表板

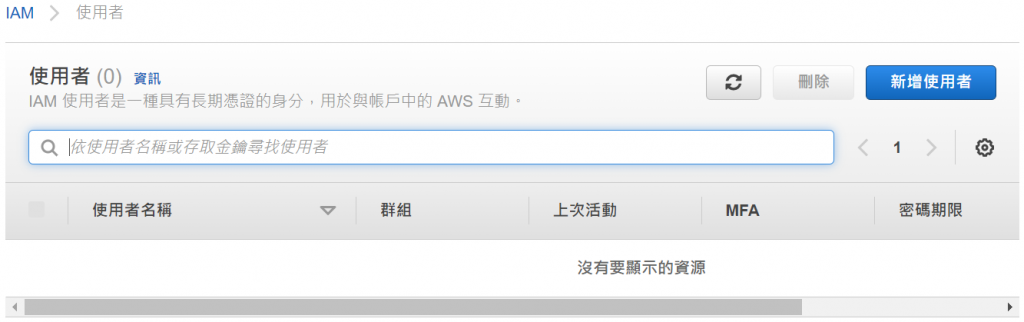

點選儀表板中使用者下方的數字或是左側選單中的使用者就能進入使用者管理界面,目前沒有新增過IAM使用者,所以下面欄位是空的。

點選新增使用者,就能進入新增使用者的頁面,第一步是設定使用者名稱和憑證類型。這邊憑證類型使用自訂密碼,主控台密碼選擇自訂密碼,需要密碼重設默認是勾選,這邊我們取消勾選。完成以上設定後進入下一步。

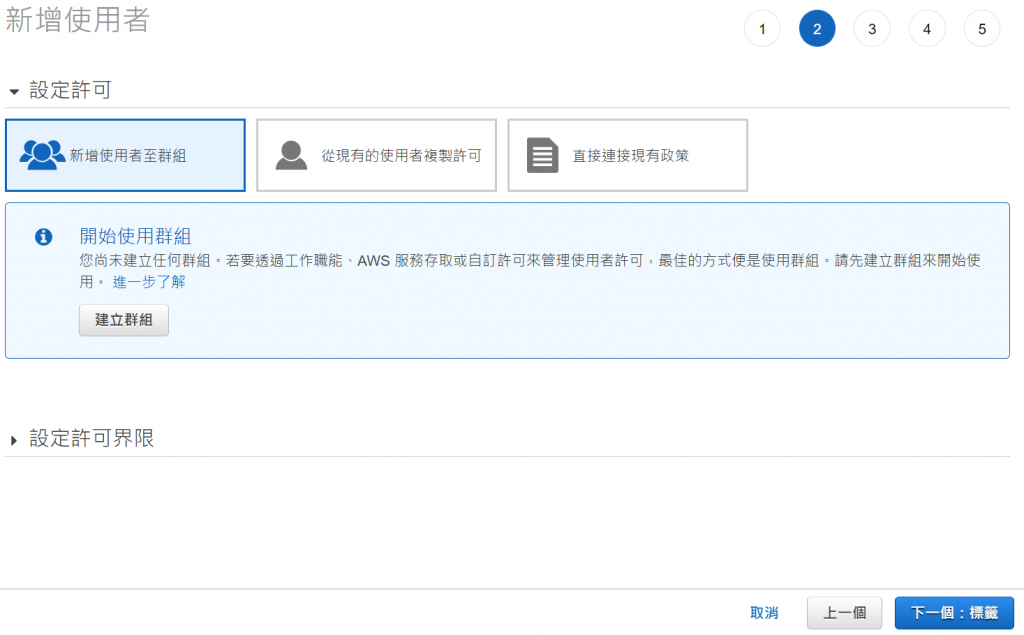

選擇新增使用者的群組,也就是設定這個使用者適用哪種政策。這邊選擇新增至使用者至群組,並點選建立群組。

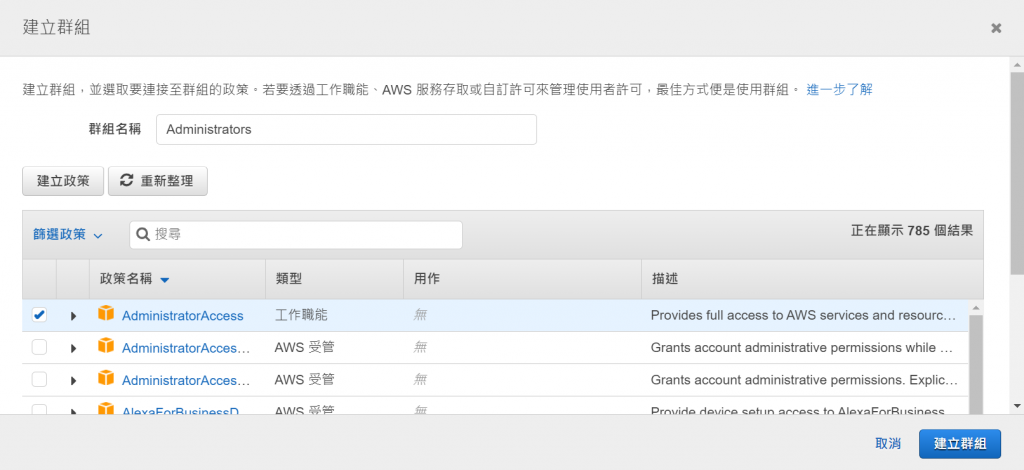

在建立群組頁面中可以設定群組名稱,選擇現有的政策或是新建一個。這邊將群組名稱設定為Administrators,政策勾選AdministratorAccess,這項政策可以使用帳戶中所有服務和資源。

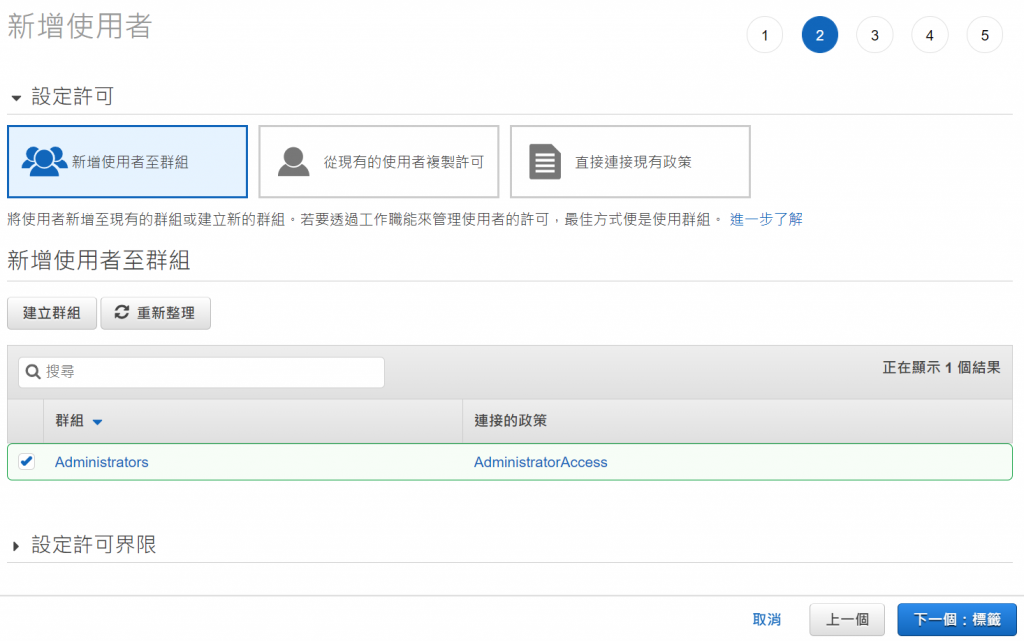

新增群組後,群組選擇欄位中就會出現這個群組,若沒有出現可以點選重新整理。勾選這個IAM使用者所屬的群組後,進入下一步。

下一步是新增IAM使用者的標簽,新增標簽能更加方便地搜尋和管理各個使用者。這邊不做標簽設定,進入下一步。

檢閲頁面中,使用者可以檢查IAM使用者的所有設定,檢查完成後進入下一步。

完成頁面中,使用者能下載包含這個IAM使用者登入資訊的csv檔案,或是將這個檔案用電子郵件傳輸到使用此IAM使用者的人那邊。到此完成新增IAM使用者的設定。

AWS(無日期)。建立您的第一個 IAM 管理員使用者和群組。2022年11月14日,取自:https://docs.aws.amazon.com/zh_tw/IAM/latest/UserGuide/getting-started_create-admin-group.html