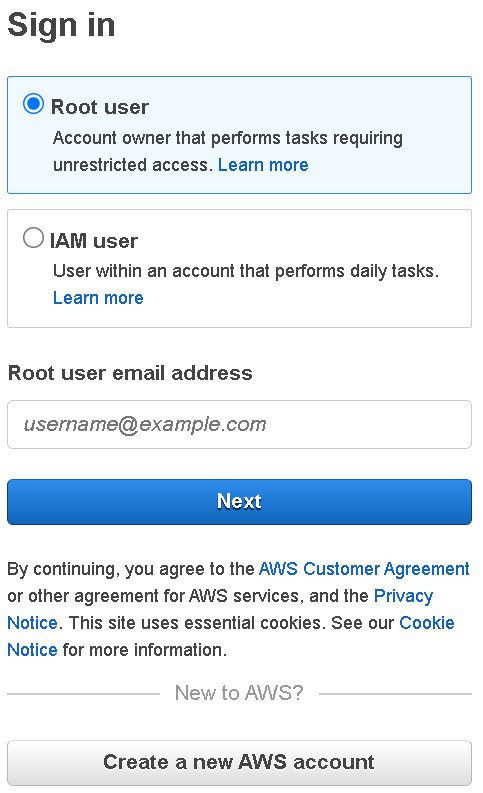

登入AWS帳戶時,登入頁面有兩種身份供你選擇,一個是Root user(根使用者)和IAM user(IAM使用者)。

根使用者使用注冊時填寫的E-mail和密碼登入,根使用者能夠不受任何限制地存取、使用、更改和刪除此帳戶中的所有内容,也就是擁有這個帳戶的最高權限。因此,你應該要確保只有自己能夠以根使用者的身份登入AWS帳戶,否則可能會造成嚴重的後果。

假設情境:

史蒂夫將Blog中的貓咪照片和日誌上傳至雲端後,便認爲能夠高枕無憂,再也不需要擔心這些資料的安全。兩個禮拜之後他登入雲端平臺,他赫然發現帳戶中多了一張巨額帳單,更糟糕的是史蒂夫在雲端儲存的貓咪照片全部都不見了。原來是有人獲取了史蒂夫的E-mail和密碼,使用他的雲端運算服務進行挖礦,進帳了大把大把的虛擬貨幣,只留給史蒂夫一張天價帳單和一份名爲「Never Gonna Give You Up」的音檔。

應該不難看出雲端帳戶被盜用的嚴重性,那麽該如何確保自己雲端帳戶的安全呢?最直接的想法應該是設置一串又長又複雜的密碼,這確實能在一定程度上確保雲端帳戶的安全,但這串密碼仍然是擋在駭客和你雲端資源中間的唯一一道墻,這稱爲單要素驗證(Single-factor Authentication),只要突破這層障礙他人就能取用你所有的雲端資源。那有什麽更好的方法呢?

在完成AWS帳戶注冊後,强烈建議在Root user中啓用多重要素驗證(MFA, Multi-factor Authentication)。簡而言之,MFA就是在登入時需要多數個驗證步驟,以確保帳戶的安全。要在AWS控制台設定MFA可以點選安全功能群組中的IAM服務,進入IAM就會看到IAM儀表板上建議設定MFA。

點選新增MFA,或是點擊控制台右上角的用戶昵稱後點選安全憑證,都能夠進入安全資料登入頁面。

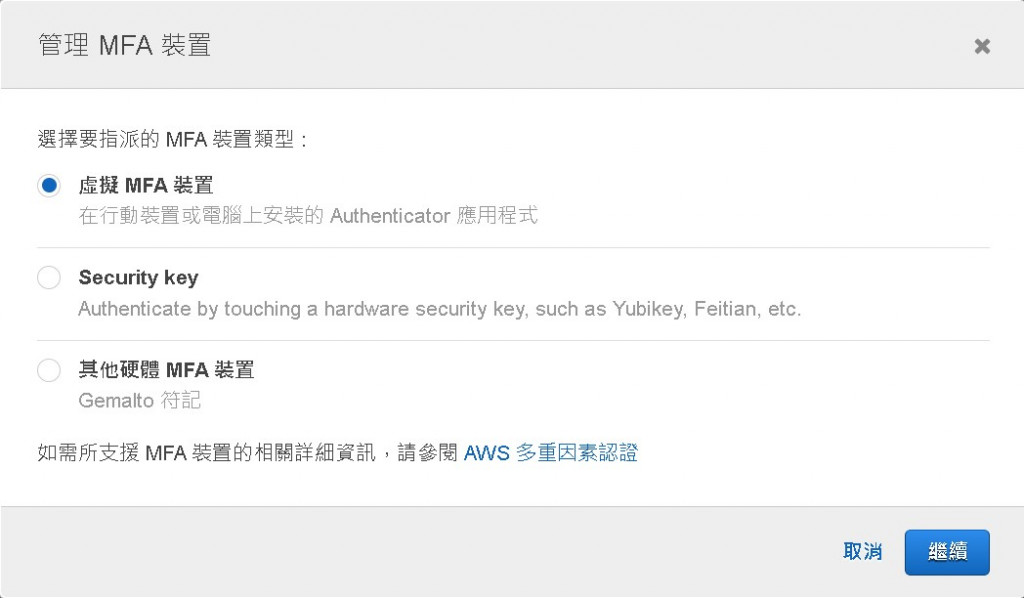

點擊啓動MFA,選擇MFA裝置的類型,這裏我們使用虛擬MFA裝置。

使用虛擬MFA裝置需要在行動裝置或電腦上安裝相容的App,這些App會生成獨一無二且具有時效性的一次性密碼。以下是與AWS的MFA相容的App。

Android / iOS

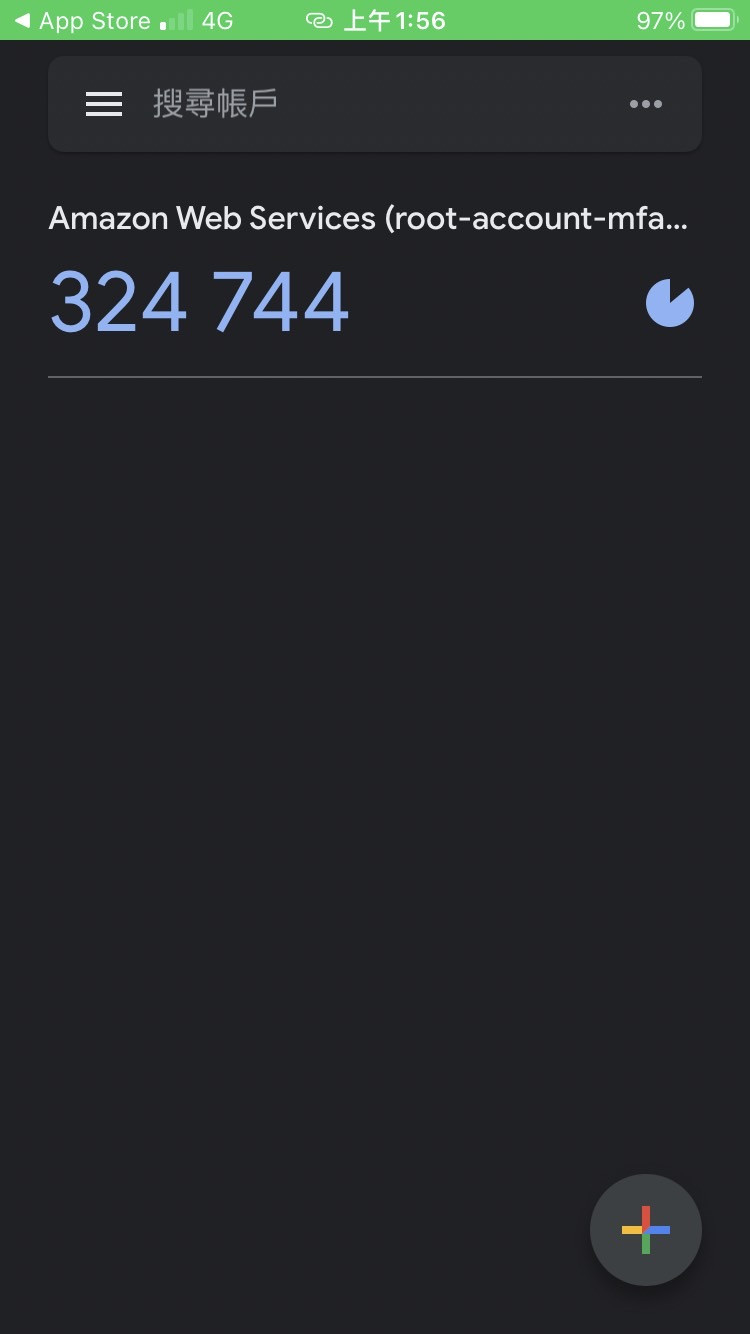

使用App掃描AWS顯示的QR Code之後在App上會顯示一組數字,分別輸入兩組連續生成的數字後就能完成虛擬MFA裝置的設定。

完成虛擬MFA裝置的設定後,每次以Root user登入AWS時,除了輸入E-mail和密碼之外,還要再輸入當前虛擬MFA裝置生成的數字才能進入主控台。

## 參考資料

AWS(n.d.). Multi-Factor Authentication (MFA) for IAM. Retrieved September 21, 2022, from https://aws.amazon.com/tw/iam/features/mfa/?audit=2019q1

AWS(無日期)。使用 AWS 中的多重要素驗證 (MFA)。2022年9月21日,取自: https://docs.aws.amazon.com/zh_tw/IAM/latest/UserGuide/id_credentials_mfa.html