之前為了跑 Honeyd ,真的把 T-Pot 的 Debian 11 改壞了...

名稱的由來是因為 cowrie 是一種 shell 嗎 ^^?

Cowrie屬於「中高互動性」(還有這種等級?)的蜜罐套件,能夠監測 SSH 與 telnet (即 Port 22、23) 的連線。基本上與 honeyd 模擬出來的 telnet, port 一樣,都是能夠補捉封包與帳密,但是在擬真與細節分析上, cowrie 高上許大。配合 T-Pot 的圖表工具,更是直觀易理解 。

這裡要測試的 Cowrie 已經內建在 T-Pot 平台內,只要放置在公開網路一會,或是自行連線後,就可以到 T-Pot 的 Kibana 圖表中看到分析的結果。

以下為自行連線測試的步驟。

先由另一台經正常的 ssh (port 22) 連線至 T-Pot 主機上,並嘗試幾次輸入錯誤帳號。

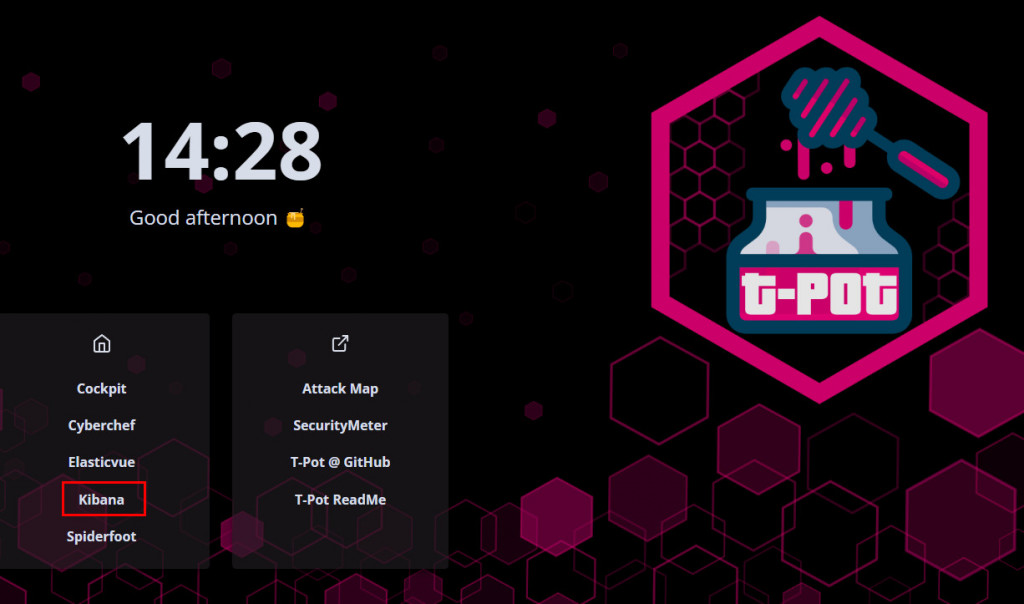

打開 T-pot 的網頁介面 https://yourip:94297 ,選擇 Kibana。

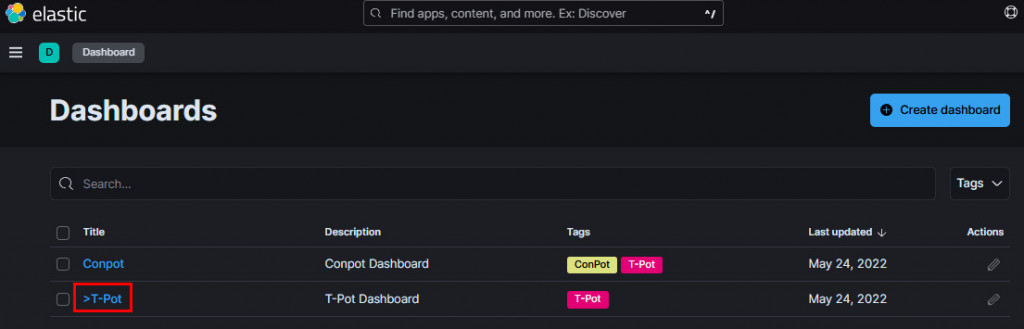

切換到最後一頁,選擇 T-pot 的 dashboard 。

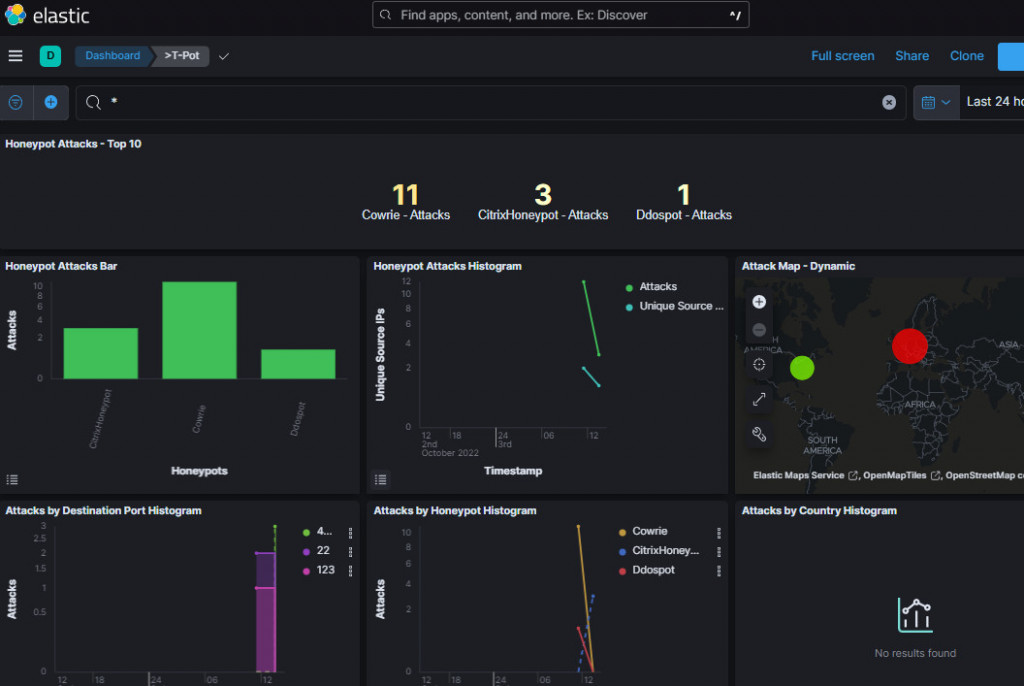

可以看到 Cowrie 的分析結果,也就是剛剛從另一台嘗試連線的記錄

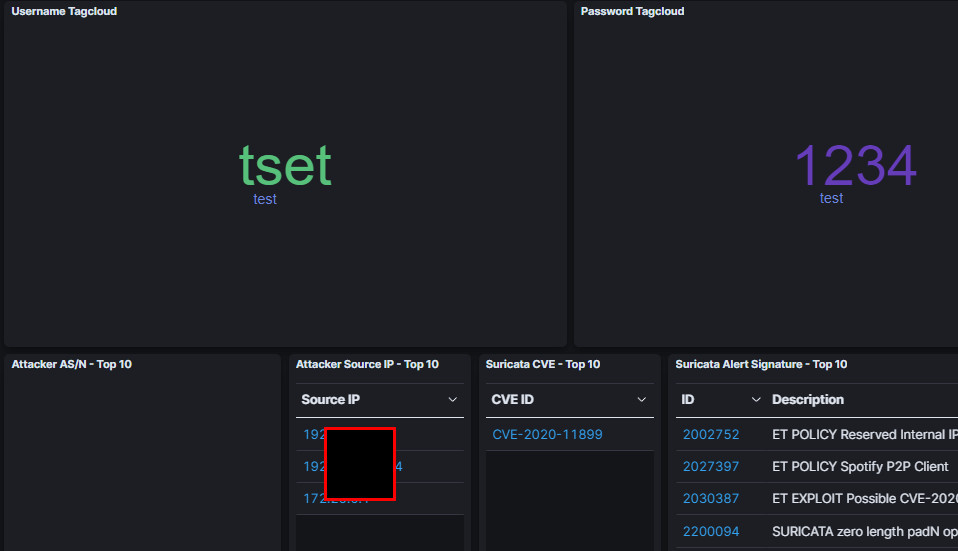

最多被嘗試的帳號與密碼使用直觀的文字雲呈現

94 這麼簡單,結束這回合。

p.s. 說簡單是成功後的步驟簡單。第一次 T-Pot 使用時,根本不曉得 初始畫面中要哪個個進入面板,更遑論要點哪個 dashboard,不知道為啥首頁不放個最常用的 Dashboard 連結呢?