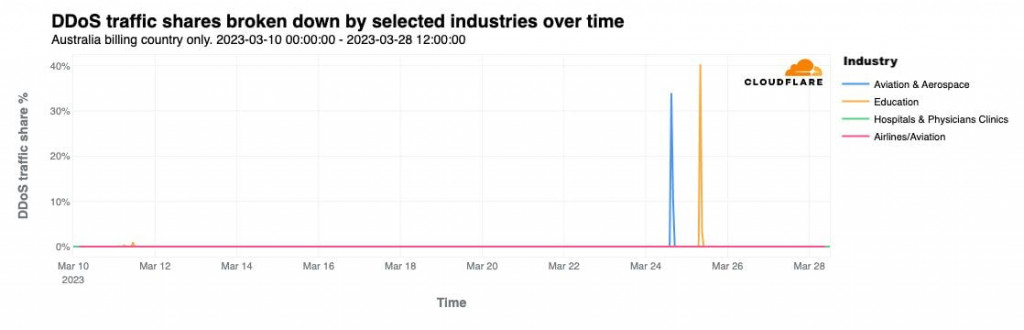

在過去 24 小時內,Cloudflare 觀察到針對澳大利亞大學網站的 HTTP DDoS 攻擊。正如最近的 Telegram 帖子所揭示的那樣,大學是親俄羅斯駭客組織 Killnet 及其附屬機構 AnonymousSudan 公開攻擊的幾個群體中的第一個。威脅行為者號召從 3 月 28 日(星期二)開始對澳大利亞的 8 所大學、10 個機場和 8 個醫院網站進行額外的攻擊。

Killnet 是一個由個人組成的鬆散組織,透過 Telegram 進行協作。他們的 Telegram 頻道為親俄支援者提供了一個空間,讓他們自願發揮自身特長,參與針對西方利益的網路攻擊。

圖:對澳大利亞組織造成 DDoS 攻擊的流量百分比

這不是 Cloudflare 第一次報告 Killnet 活動。2023 年 2 月 2 日,我們在一篇部落格中特別提到,一個親俄駭客組織(聲稱是 Killnet 的一部分)正以美國的多個醫療機構為目標。2022 年 10 月,Killnet 號召攻擊美國機場網站,並在次月攻擊了美國財政部。

從該組織過去的攻擊中可以看出,這些最近的攻擊似乎並非源自單個殭屍網路,而且攻擊方法和來源似乎各不相同,表明涉及多個具有不同技能水平的個體威脅參與者。

DDoS(分散式阻斷服務)攻擊因其破壞關鍵服務的能力而經常成為頭條新聞。Cloudflare 最近宣布,它已經封鎖了迄今為止最大規模的攻擊,該攻擊達到每秒 7100 萬個請求 (rps) 的峰值,比 2022 年 6 月的上一次創紀錄攻擊高出 54%。

DDoS 攻擊旨在用大量惡意流量淹沒網路,如果執行得當,可能會中斷服務或使網路離線。在過去幾個月中,攻擊的規模、複雜性和頻率一直在增加。

什麼是 Killnet 和 Anonymous Sudan?

Killnet 不是一個傳統的駭客組織:它沒有成員資格,沒有工具或基礎結構,也不是為了經濟利益而運作。相反,Killnet 是親俄羅斯的「駭客行動主義」支援者自願發揮自身特長,參與針對西方利益的網路攻擊。這種合作完全透過 Telegram 公開進行,歡迎任何人加入。

Killnet 是在烏克蘭 IT 軍隊建立之後不久成立的(並且可能是為了回應此事),它效仿了他們的戰術。大多數時候,Killnet Telegram 頻道的管理員會號召志願者攻擊某個特定目標。參與者分享許多不同的工具和技術來發動成功的攻擊,經驗不足的人通常會接受更有經驗的人關於如何發動網路攻擊的指導。

AnonymousSudan 是另一個類似於 Killnet 的非傳統駭客組織,表面上由蘇丹「駭客行動主義者」組成。這兩個組織最近開始合作攻擊西方的各種利益。

包括來自這些團體在內的攻擊者們在選擇目標組織規模方面變得越來越大膽。對於企業,尤其是那些網路資源有限的企業來說,這意味著對易受攻擊網路的威脅層級越來越高。

各種規模的組織都需要為可能發生的針對其網路的重大 DDoS 攻擊做好準備。理想情況下,攻擊的偵測和緩解應盡可能自動化,因為僅依靠人工即時緩解會讓攻擊者掌握主動權。

我應該如何保護我的組織免受 DDoS 攻擊?

Cloudflare 客戶受到保護,所以未受到攻擊。我們的系統一直在自動偵測和緩解攻擊。我們的團隊將繼續密切關注事態發展,並將在必要時部署應對措施。

作為額外的預防措施,建議教育、旅遊和醫療保健行業的客戶遵循以下建議。

如果您想進一步瞭解 DDoS 的關鍵趨勢,請下載 Cloudflare DDoS 威脅報告以獲取季度解析。