電子郵件是企業對外溝通的重要管道,也是駭客入侵最常使用的方法之一。與其大費周章想盡辦法的入侵防火牆,不如透過釣魚郵件誘使員工點閱進而入侵企業電腦還簡單許多。

一般的釣魚郵件大略可分為以下三種

今天介紹的開源網路釣魚 Gophish 可以模擬並寄送釣魚郵件,同時統計員工的開信率、郵件連結點擊率與提交的帳號密碼等資訊,可以有效測試員工的資安意識。

上一篇已經教大家如何在 Ubuntu 20.04 安裝開源網路釣魚框架 Gophish,今天就給大家介紹 Gophish 的基本功能與操作吧。

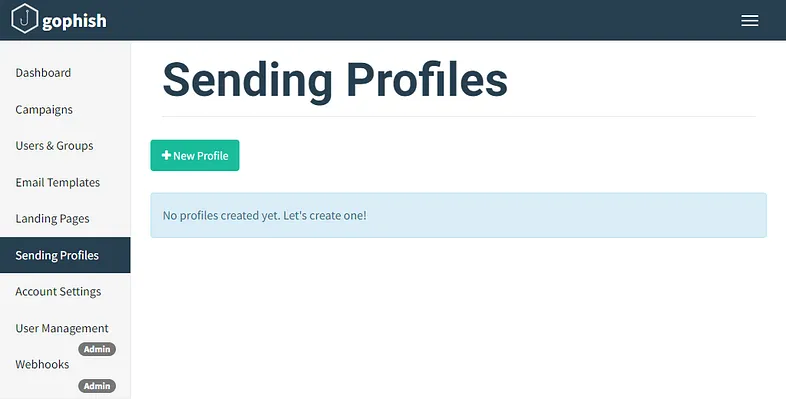

寄件設定檔

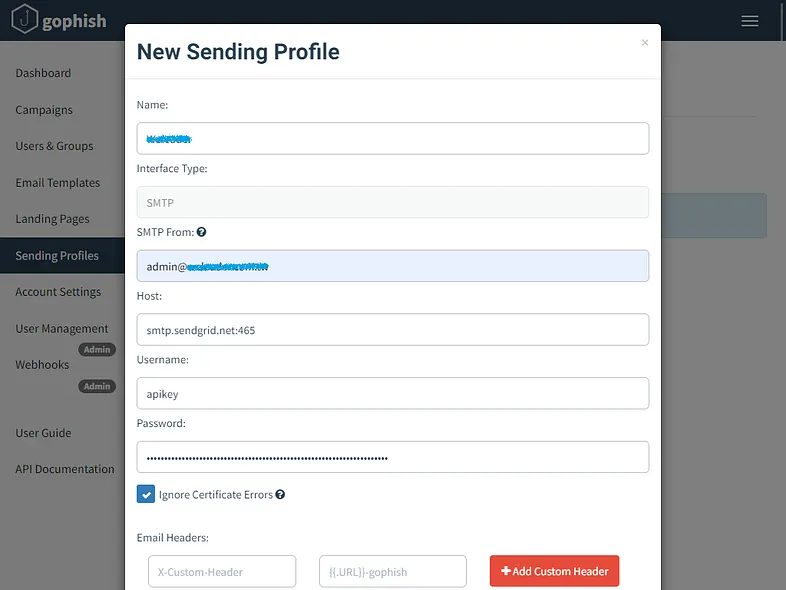

首先我們要建立用來發送釣魚郵件的信箱

填入 SMTP Relay 的資訊

可以參考這篇文章建置 SendGrid SMTP 發信服務

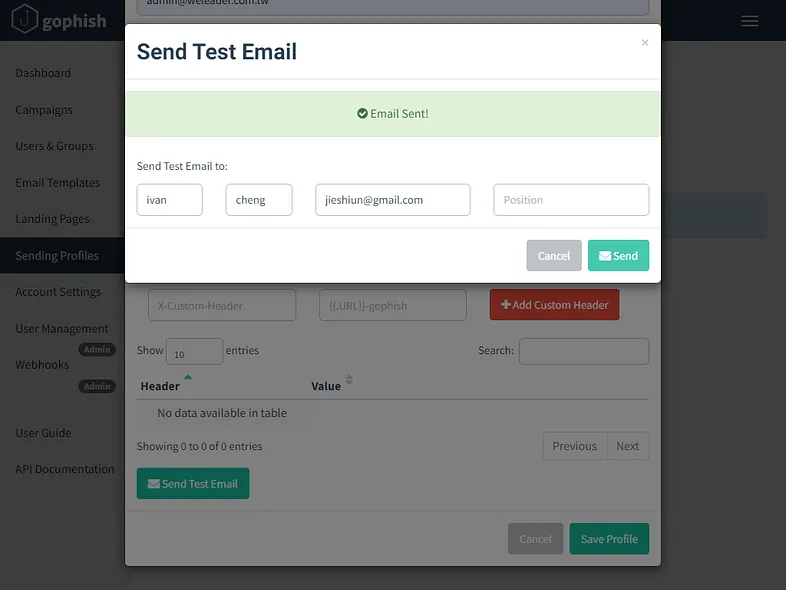

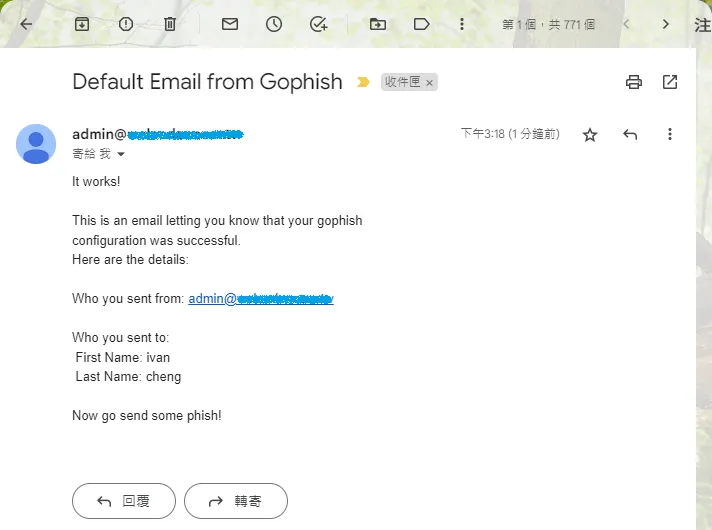

使用 Send Test Email 驗證一下

可以成功寄件,點選 Save Profile。

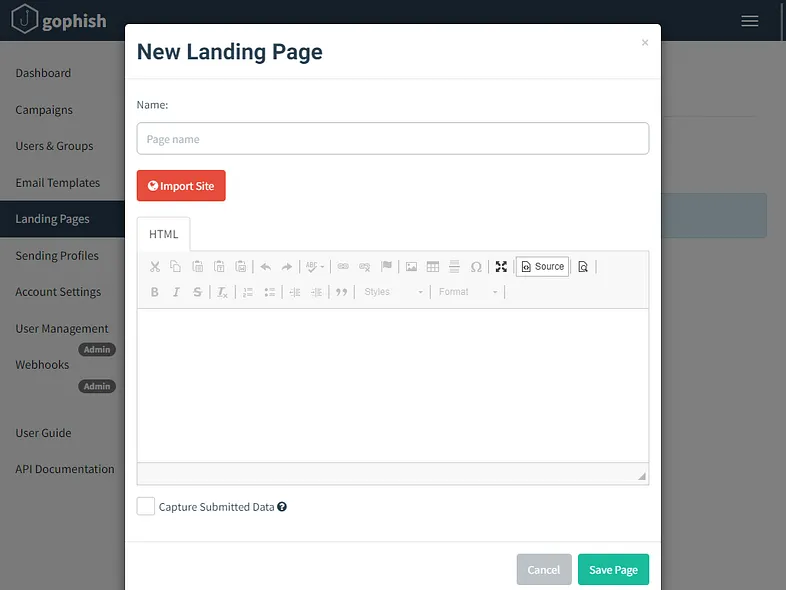

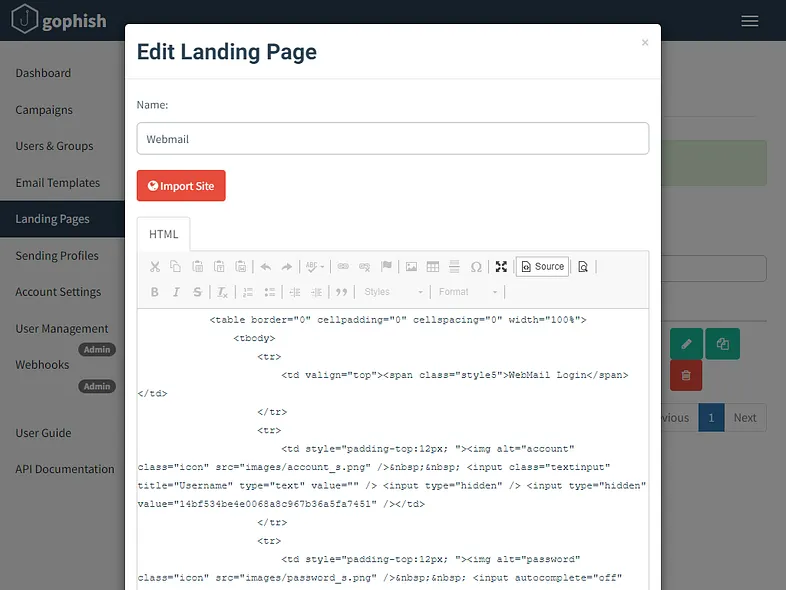

釣魚頁面

接下來我們要來建立釣魚頁面,模擬系統的登入畫面。

我們可以透過 Import Site 來進行匯入

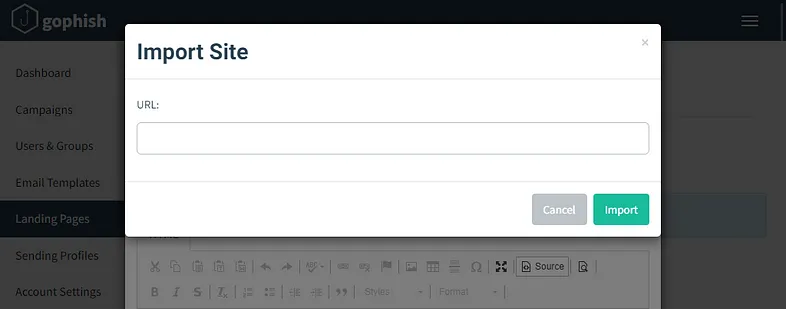

輸入想要模仿的釣魚頁面網址

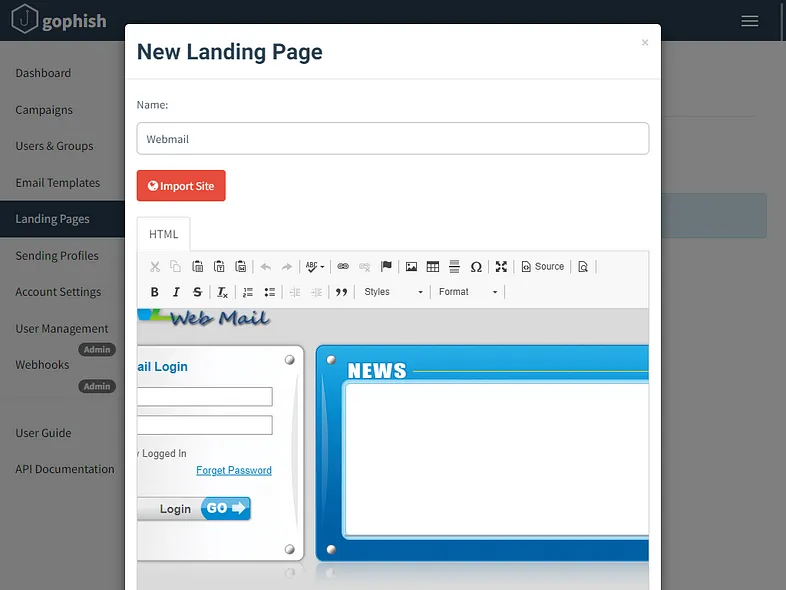

可以看到 Gophish 已經幫我們把網頁抓回來了

可以切換到 Soucre 進行微調,不然實在是太缺德了。

需要注意的是在 POST 的表格中,INPUT 必須要有 NAME 屬性,Gophish 才有辦法獲得該欄位的值。

<form method="Post"...>

<label>Username:</label>

<input type="text" id="account" name="account"><br><br>

<label>Password:</label>

<input type="text" id="password" name="password"><br><br>

<input type="submit" value="Submit">

</form>

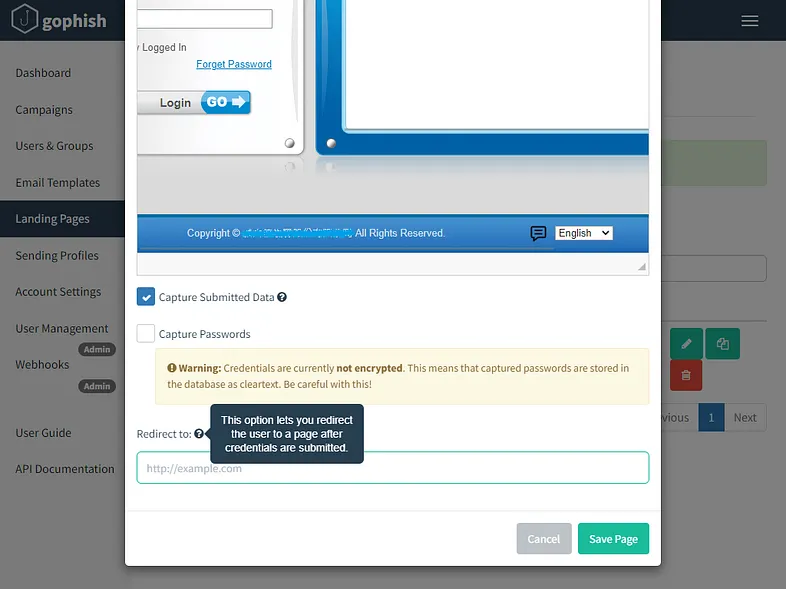

釣魚的目的通常是要捕獲受害者的帳號與密碼

只是要測試與統計是否提交數據,則不要勾選以免洩漏帳號隱私。

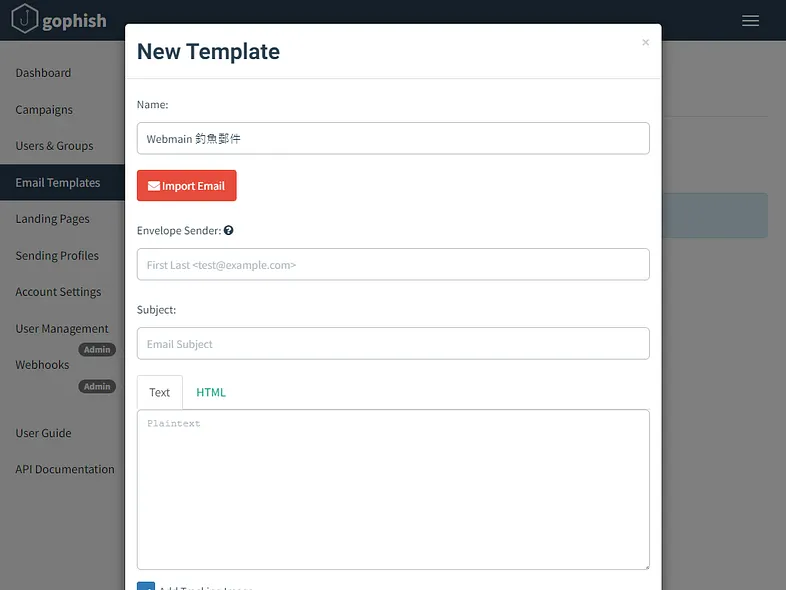

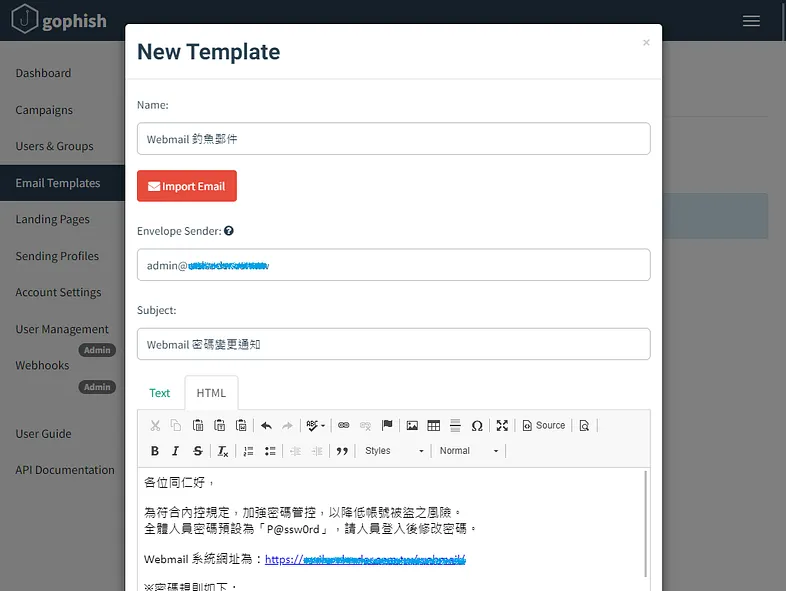

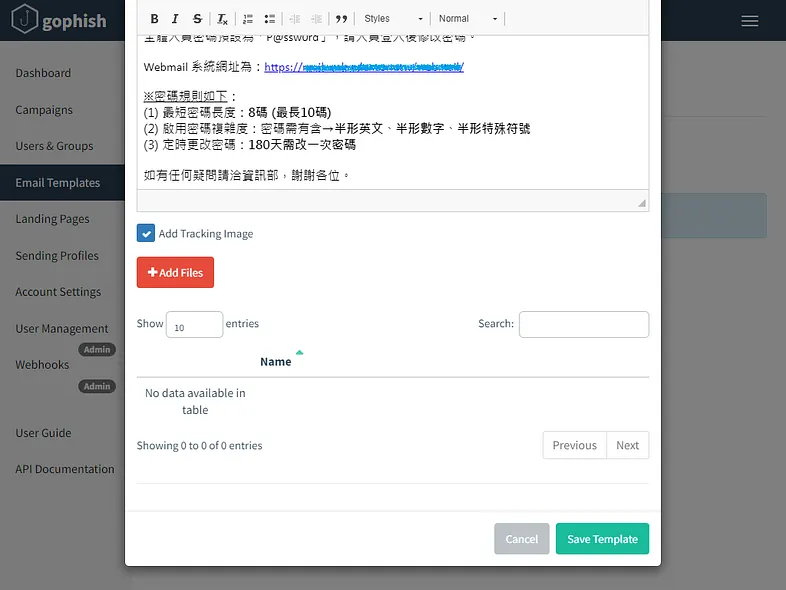

釣魚郵件模板

接下來我們要來建立釣魚郵件內容,誘使受害者點擊釣魚頁面。

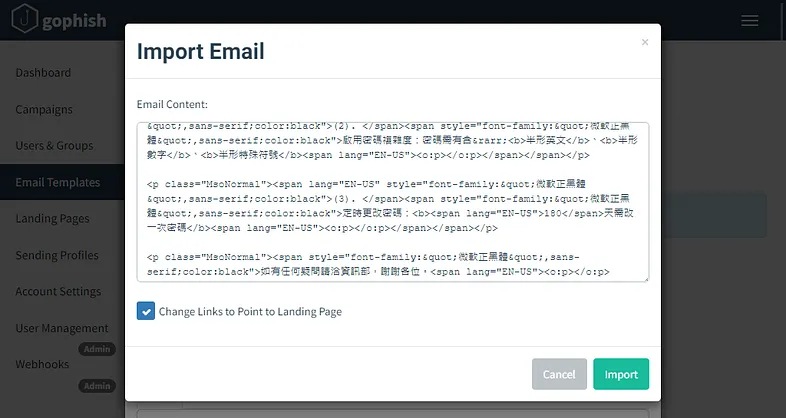

同樣地可以透過 Import Email 來匯入郵件的 HTML

勾選 Change Links to Point to Landing Page 會將郵件中的超連結自動變更為釣魚頁面的網址。

需要注意超連結的 HREF 是否為 {{.URL}}

<a href="{{.URL}}">https://your_dmoain/webmail/</a>

匯入之後畫面如下

Add Tracking Image 用來跟蹤受害者是否打開了收到的郵件

Add Files 用來添加郵件的附件,可以提高郵件真實性。

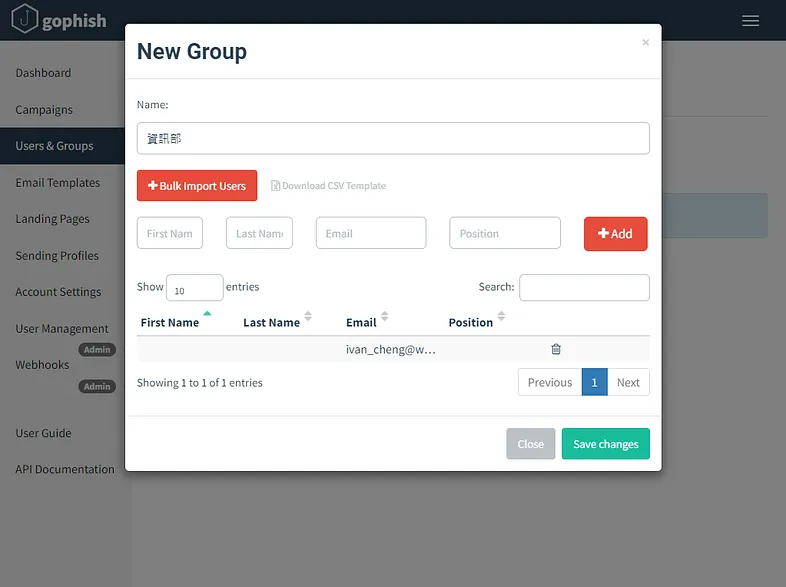

使用者與群組

接下來就是要來新增被釣魚的人員名單

可以使用 CSV 範本批次匯入,或者一筆一筆增加。

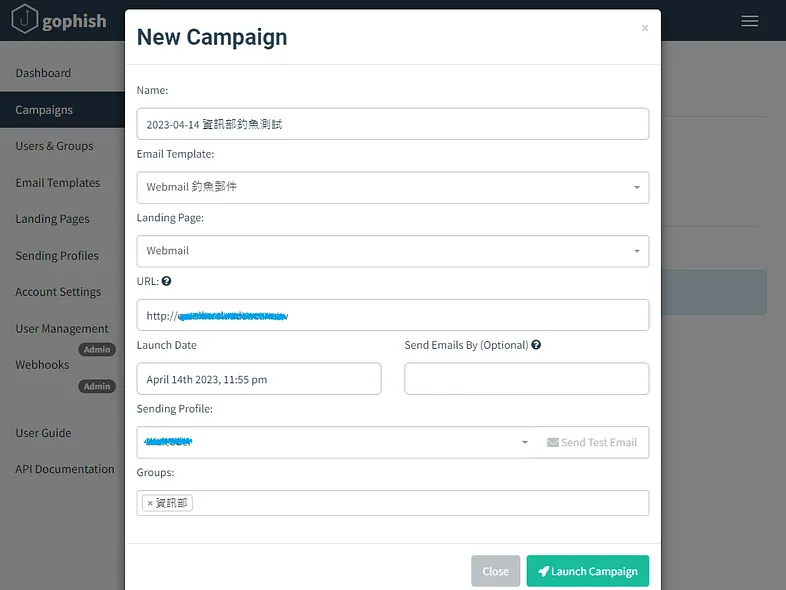

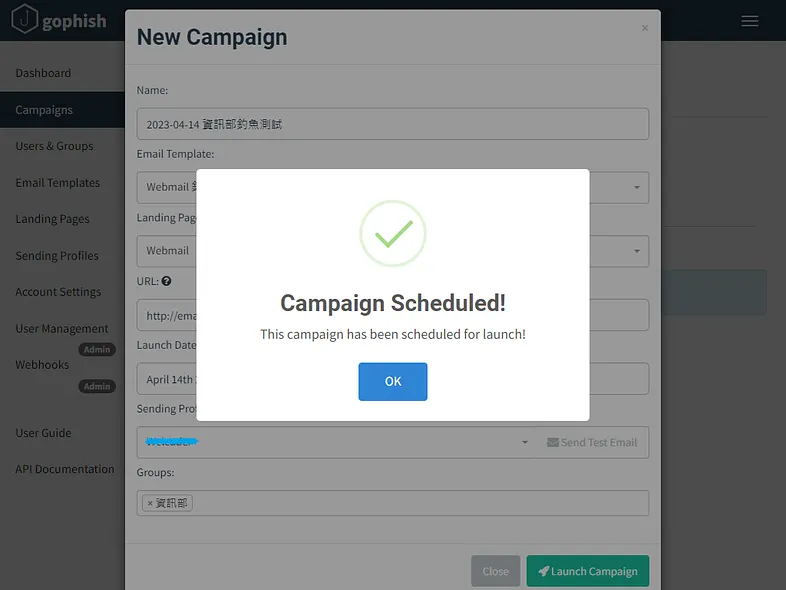

釣魚事件

最後就是新增一個釣魚事件,把用來發送釣魚郵件的信箱、釣魚郵件、釣魚頁面以及被釣魚的人員名單關聯起來。

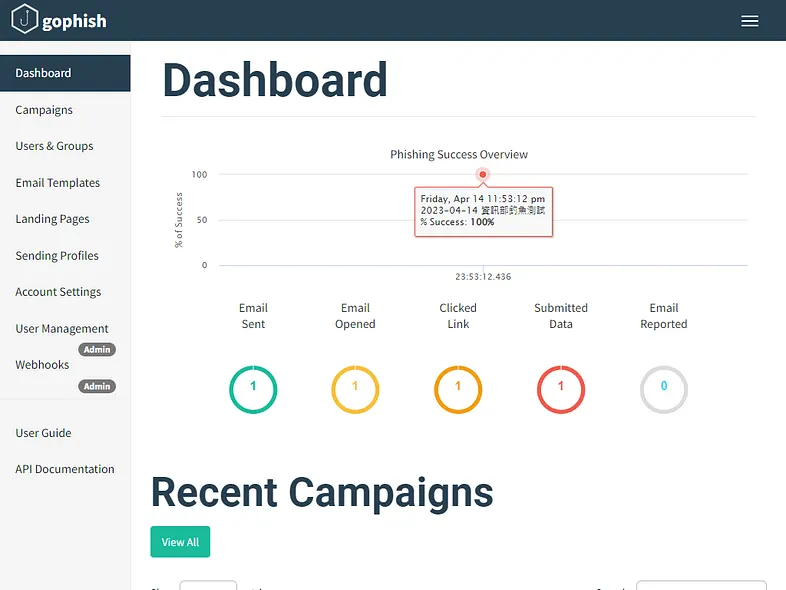

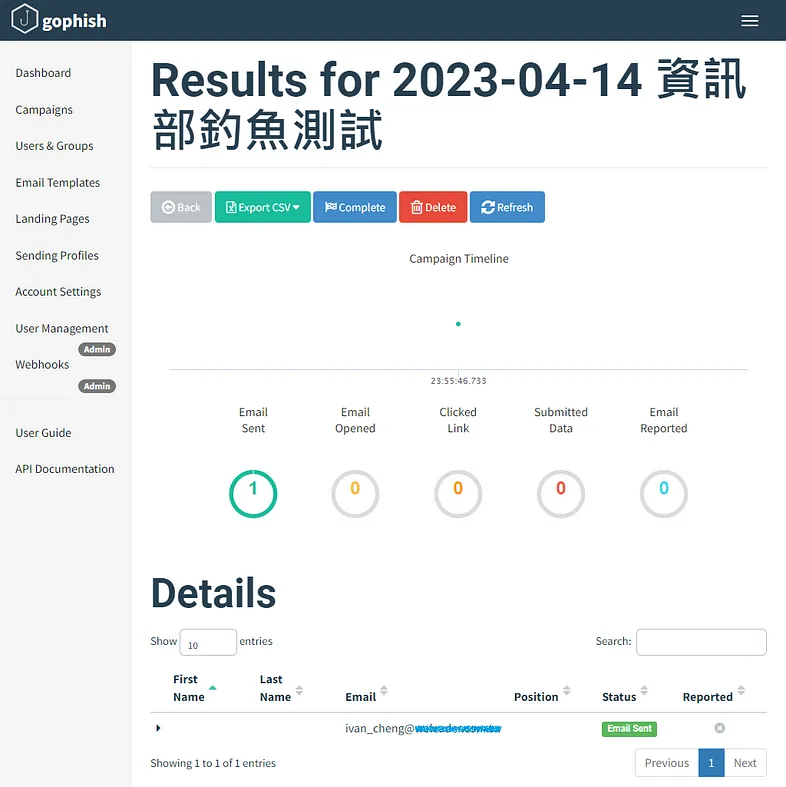

儀表板

等待釣魚事件觸發後,就可以開始觀察是否有人上鉤了。

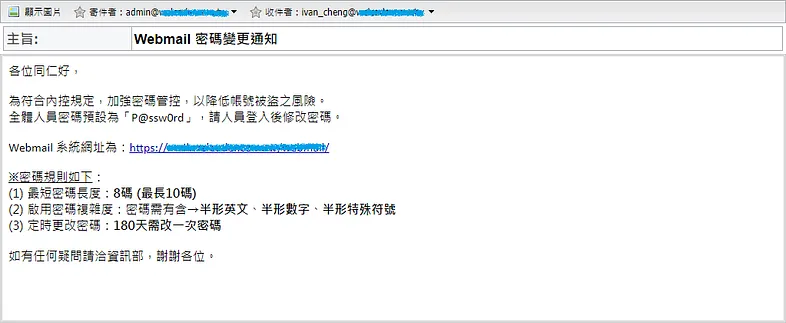

收到的釣魚郵件內容如下

點擊網址後的釣魚頁面如下

我們故意點開郵件打開釣魚網頁,輸入帳號密碼提交看看。

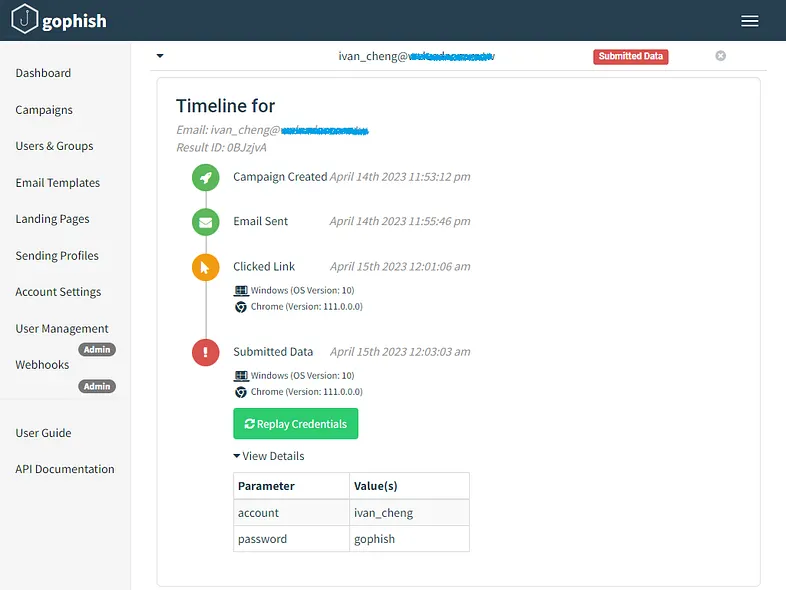

回到儀表板可以看到統計數據更新了

在 Detail 點選該使用者,可以看到郵件送出的時間與受害者是否點擊釣魚頁面,甚至在釣魚頁面輸入的帳號密碼也幫你記錄下來了。

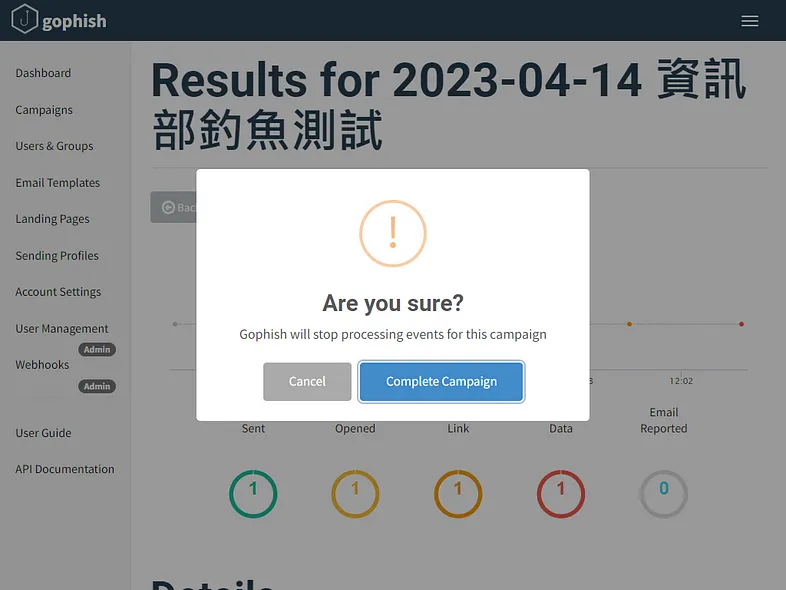

可以點擊上方的 Complete Campaign 結束釣魚活動。

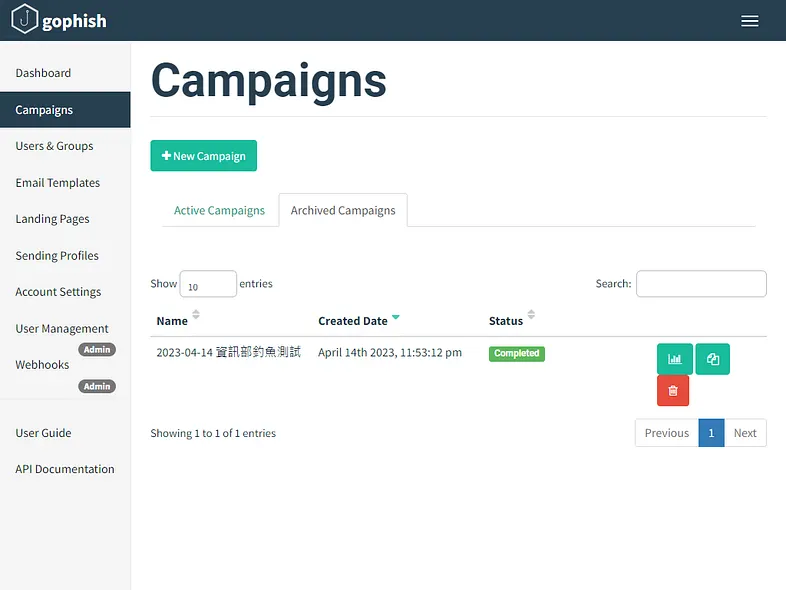

結束的釣魚活動會歸類到 Archived Campaigns

再搭配定期的教育訓練與社交工程演練,提高員工的警覺性與安全意識,資訊安全的防護工作便做好了一大半。

今天的教學就到這邊,感謝收看。

參考文件