上一篇我們已經教大家如何在 Kali Linux 安裝 OpenVAS / GVM,今天就來介紹一下如何使用 OpenVAS / GVM 進行弱點掃描。

新增漏洞掃描

點選 Scans 的頁面,左上角的 Task Wizard 輸入 IP 開始進行掃描。

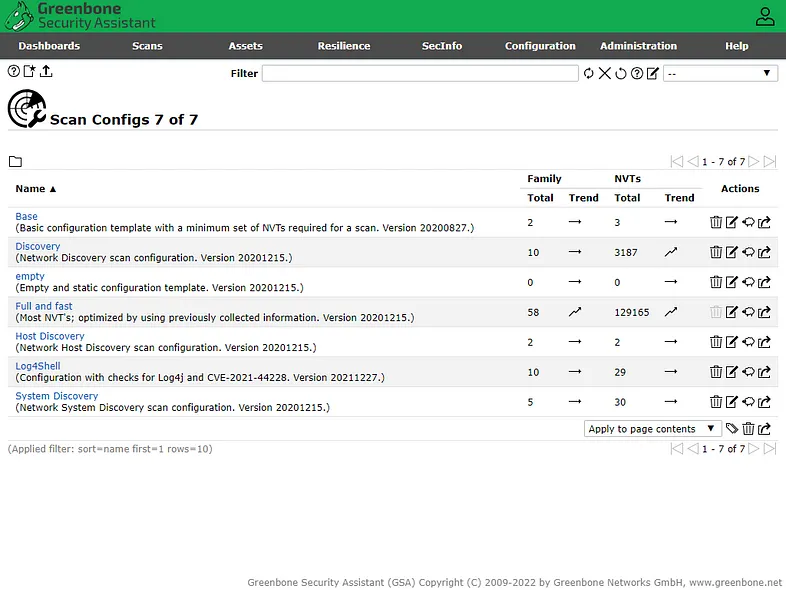

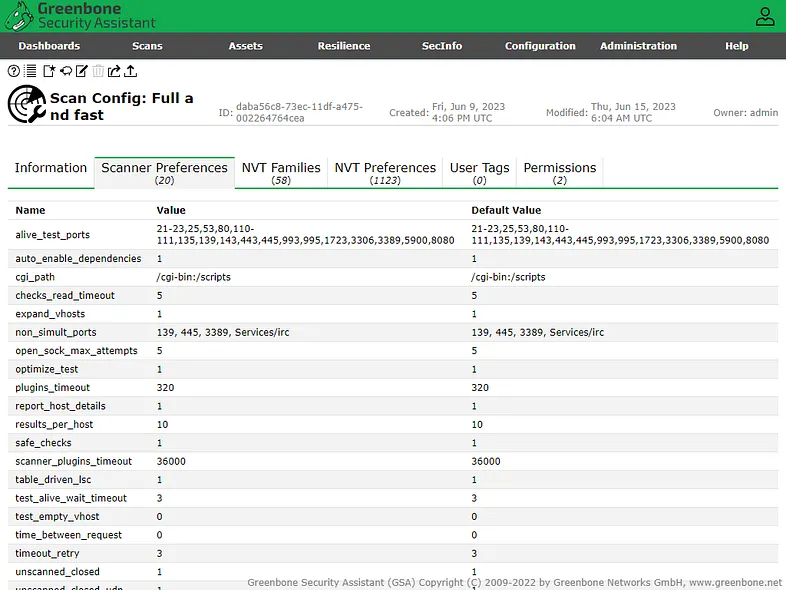

Wizard 預設的 Scan Config 使用 Full and fast

有興趣的朋友可以看一下的詳細資訊

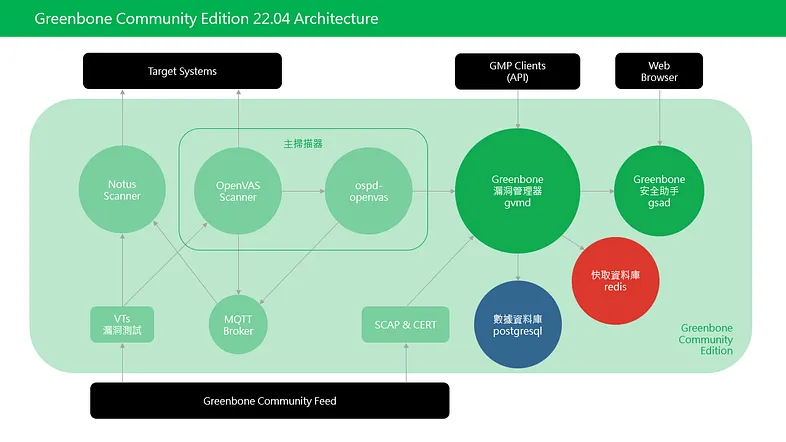

還記得我們在上一篇文章提到的架構圖,GVM 在 22.4 版本添加了 Notus Scanner。取代了潛在所有的 LSC 的邏輯,將主機上安裝的軟體與已知易受攻擊的軟體列表進行比較,而不是為每個 LSC 運行 VT 腳本。

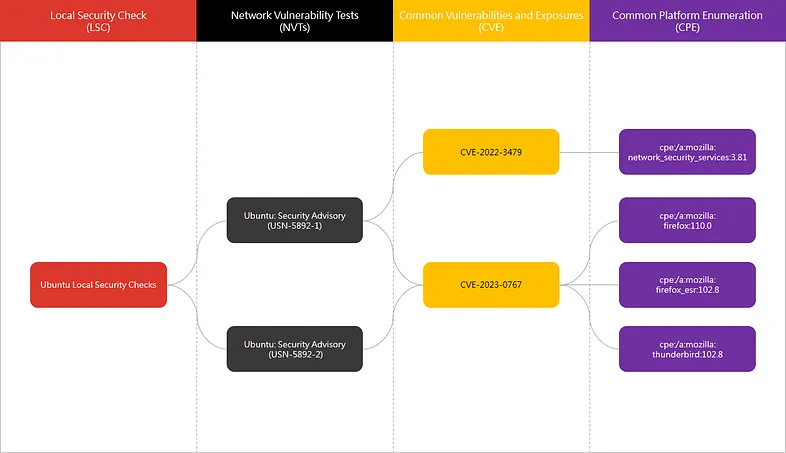

以 Ubuntu Local Security Checks 為例,假設我們的 Ubuntu 有安裝 Firefox 110.0 版本,當 OpenVAS Scanner 常規掃描完 Ubuntu: Security Advisory (USN-5892–1) 這個 VT 時,便會得知有 CVE-2023–0767 這個漏洞。

而 Ubuntu: Security Advisory (USN-5892–2) 這個 VT 也存在 CVE-2023–0767 這個漏洞,Notus Scanner 在每次常規掃描後進行掃描,將已知易受攻擊的軟體列表進行比較後,便會得知不需要執行該 VT。由於無需與被掃瞄的主機互動,因此系統資源消耗更少,掃描速度更快,提供了更好的性能。

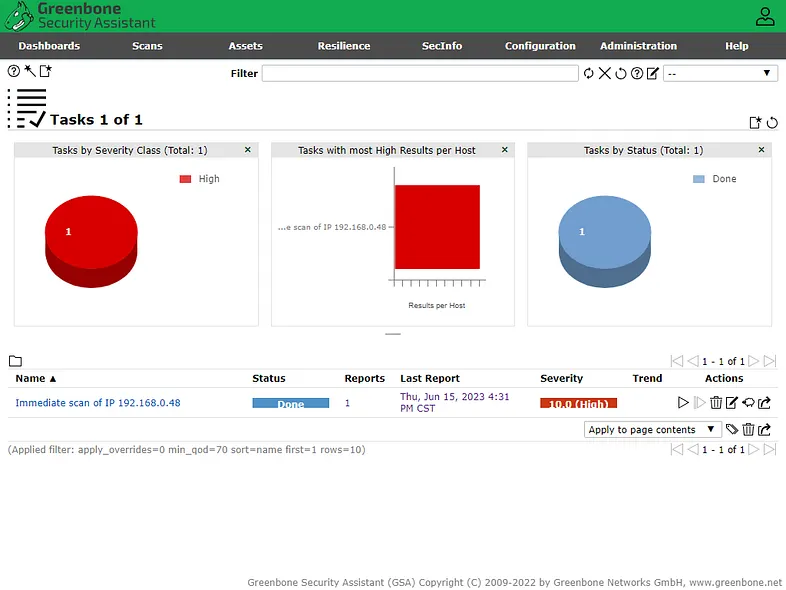

掃描完成

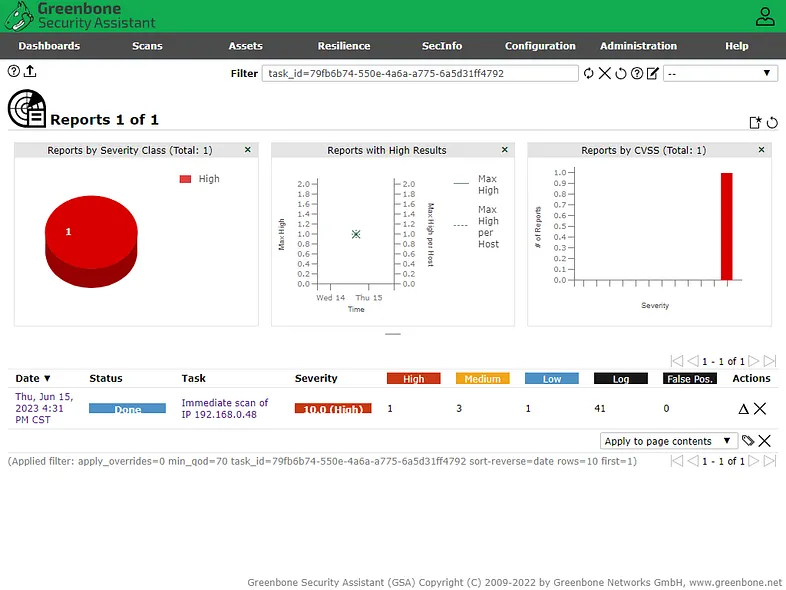

點選 Reports,可以看到不同嚴重程度的弱點數量統計。

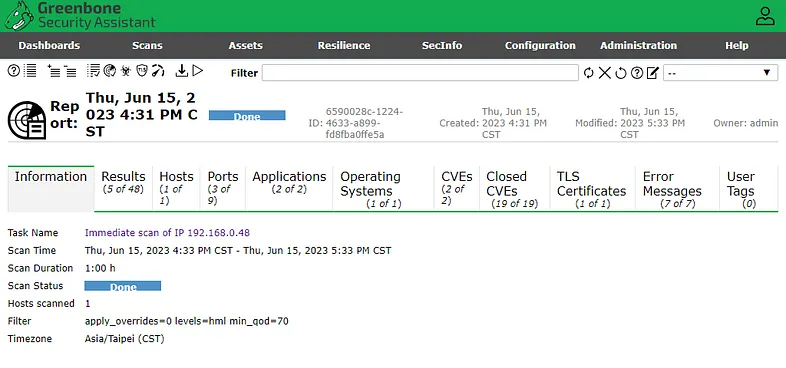

點選 Last Report,本次掃描花了 1 小時。

切換到 Results 頁籤,會列出嚴重程度 High、Medium 與 Low 的弱點。

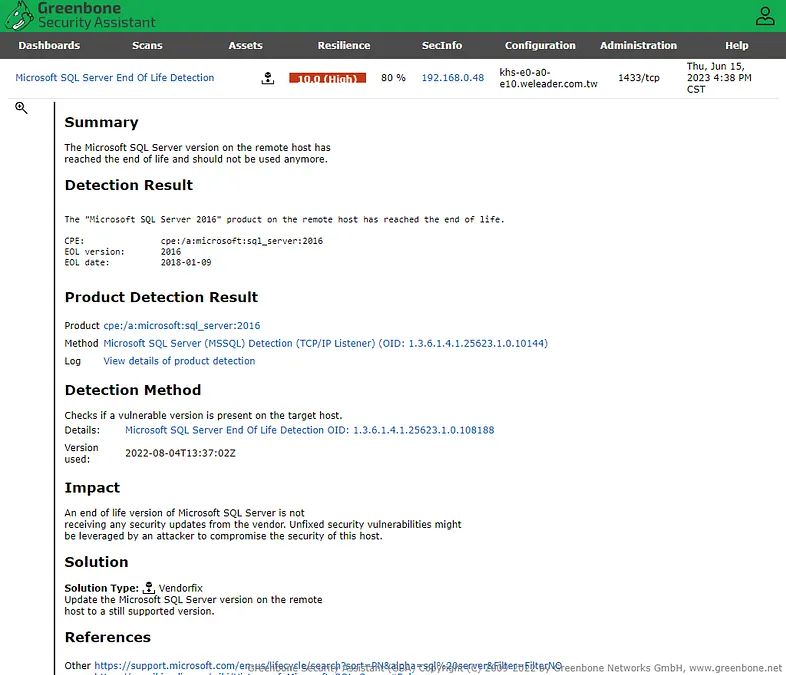

點選 Vulnerability 則會顯示詳細的內容與解決方法

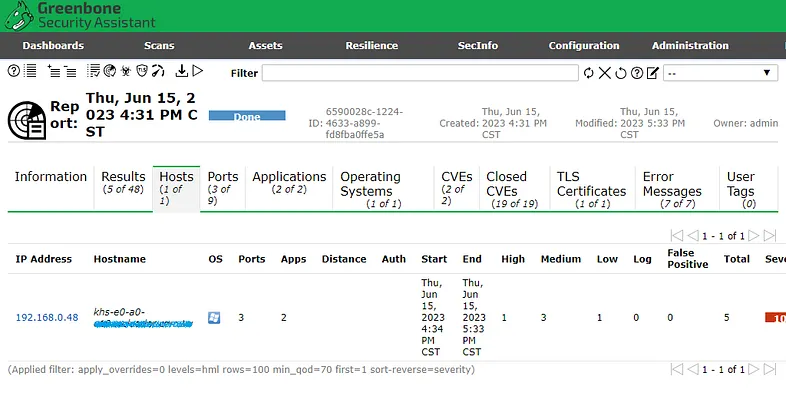

切換到 Hosts 頁籤,除了列出主機名稱與作業系統版本,還幫忙統計不同面向的弱點,例如埠號有兩個弱點,而應用程式則有三個弱點。

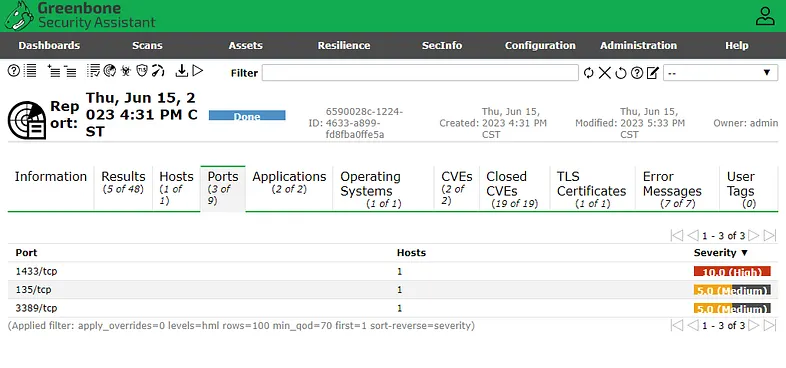

切換到 Ports 頁籤,明確的指出哪些埠號被掃出弱點及嚴重程度。

切換到 Applications 頁籤,明確的指出哪些應用程式被掃出弱點及嚴重程度。

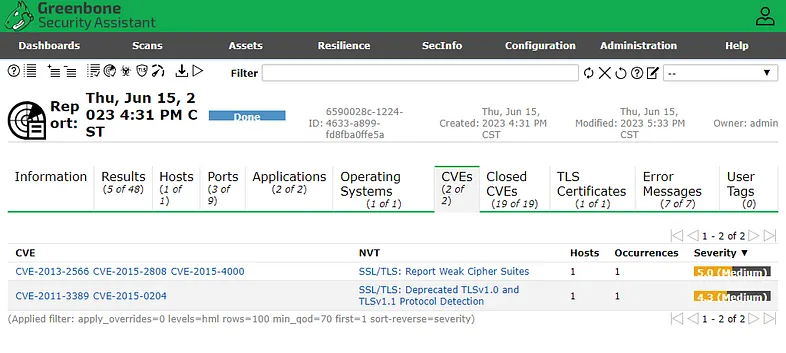

切換到 CVE 頁籤,指出被掃出的弱點對應到的 CVE 漏洞有哪些。

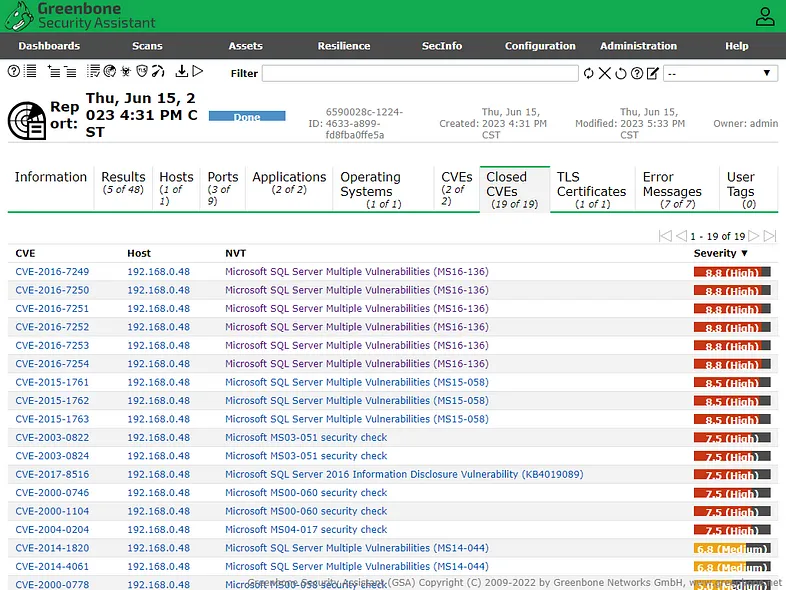

切換到 Closed CVE 頁籤,指出已修復且對報告的主機不構成威脅的漏洞。

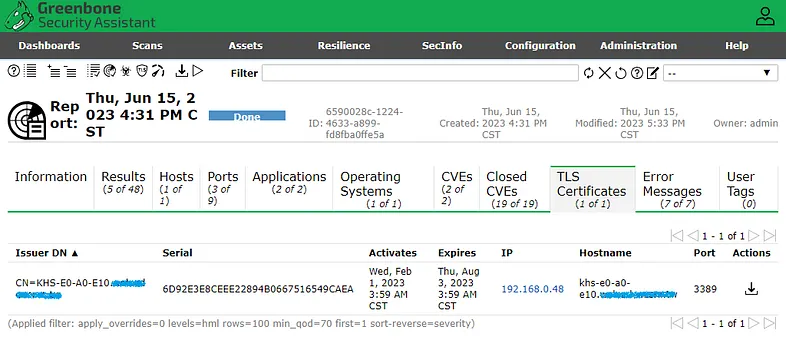

切換到 TLS 憑證頁籤,幫你掃出使用的 TLS 憑證,例如 RDS 服務使用的自訂憑證與效期。

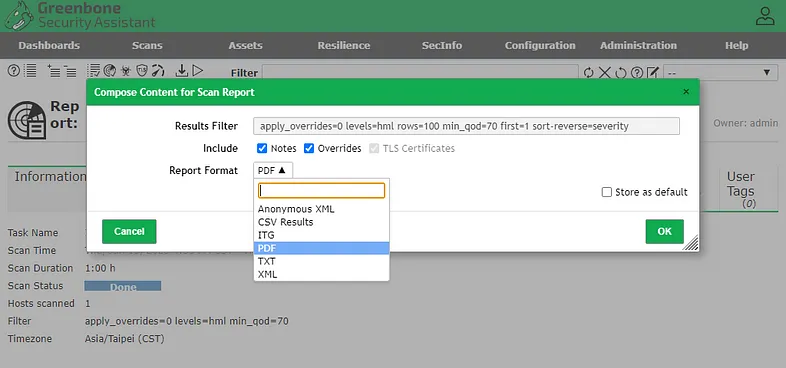

點選上方 Download Filtered Report 按鈕,根據想要的格式匯出。

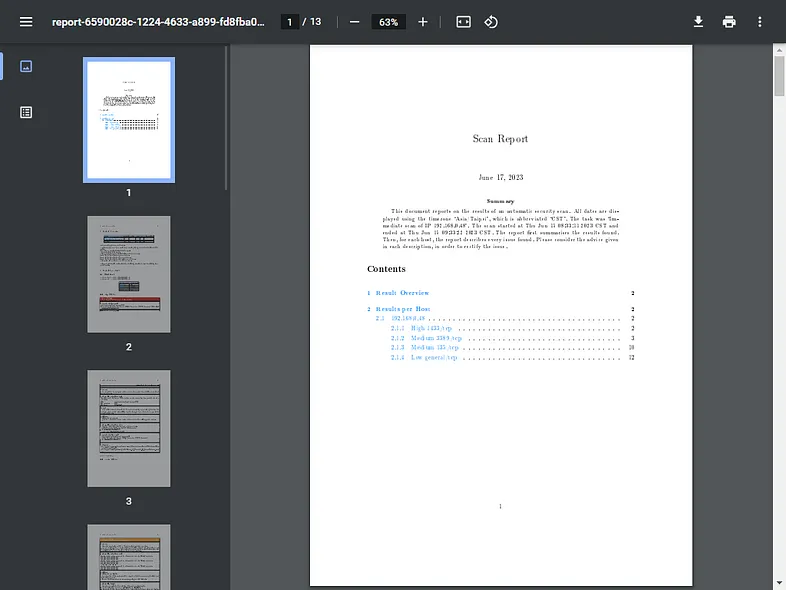

報告 PDF 格式如下

新增排程掃描

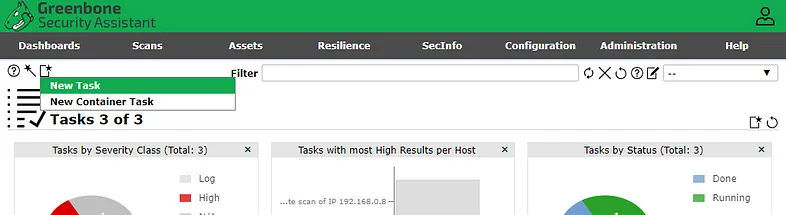

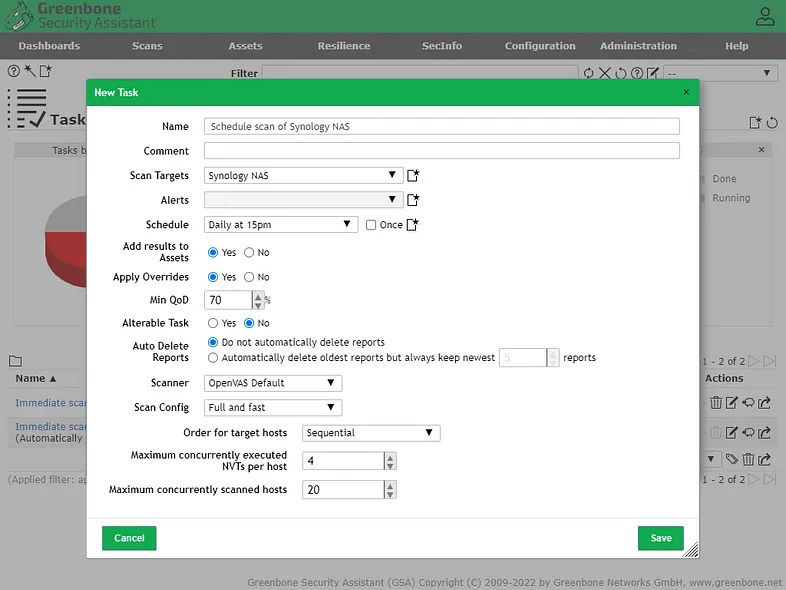

點選 Scans 的頁面,左上角的 New Task 開始進行掃描。

填寫 New Task 項目

Target 可以事先建立好,也可以在 New Task 的時候建立。

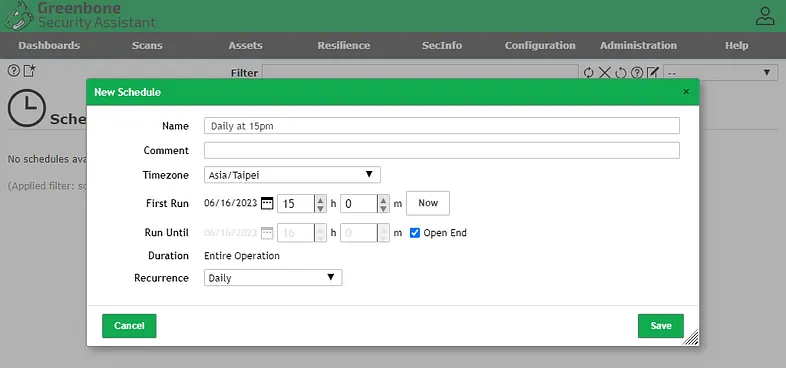

Schedule 可以事先建立好,也可以在 New Task 的時候建立。

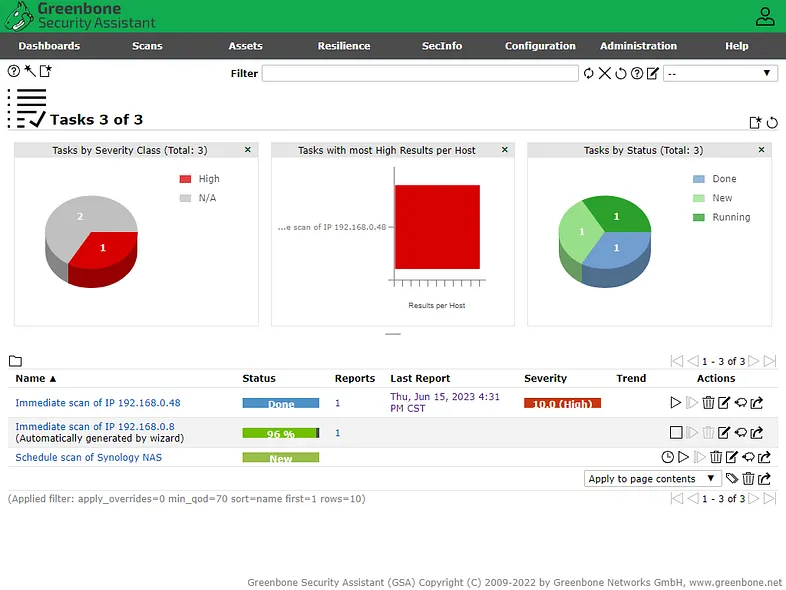

等排程時間到就會觸發掃描了

以上就是如何使用 OpenVAS / GVM 進行弱點掃描的基本操作,希望有幫助到大家,謝謝收看。

參考文件