有時候為了加強資安管理,閱讀資安管理的書籍常常會心裡會 OS─「這本書好厚不想讀」、「這知識量好多好雜」。

提及資安管理與政策相關的書籍,在閱讀時,就會看到風險評估流程、資產清單、制定政策、資通安全事件通報及應變辦法,而每次看到這些書籍讀者可能就會不想閱讀,甚至覺得很麻煩,因此本系列的文章先收斂相關的知識,等建立基礎知識後,再展開學習,對於資安入門者會相對友善。

為了避免新手對於名詞上的不足,因此整理一個區塊,先讓新手了解資訊安全中的定義,也希望能讓新手更好地理解文章內容,若有其他名詞不懂也歡迎於文章底下留言:

聽到資安管理,很多人大家會下意識以為是指風險管理,但其實所有與資安相關的範圍都需要進行管理。

常見的範圍包含:

而每一項都可以展開內容來思考。

企業的防禦措施

以上的機制可能無法有效防禦駭客攻擊,在我自己的經驗當中,有時候攻擊的目標,根本不在企業的管理政策與防護機制內,導致企業造成損失。

許多資安顧問都會提到,企業如果要制定資安政策與防禦策略,或是採購資安設備,都會希望企業有全面性的考量,因為如果單純購買防禦設備是不能保證與保障企業的安全。

有些時候企業也需要考量如何確保員工能夠遵守所制定的資安政策,常見的方法通過定期資安教育訓練和系統導入。

在制定管理政策,首先需要考慮的是,是否已經理解企業的攻擊面。是否有先探討駭客的攻擊策略和目標,識別高風險的攻擊面後,再針對性提高防禦能力。

駭客的攻擊策略包含是否了解常見的攻擊策略,如社交工程攻擊(寄送釣魚信件、釣魚網站)、系統未更新(系統已知漏洞)、系統尚未發現的漏洞被駭客利用。

防禦方向包含

最終目標是建立一個完善的標準管理流程,而這些 SOP 並不是建立好一次就不再更新,而是需要定時與不定時更新。

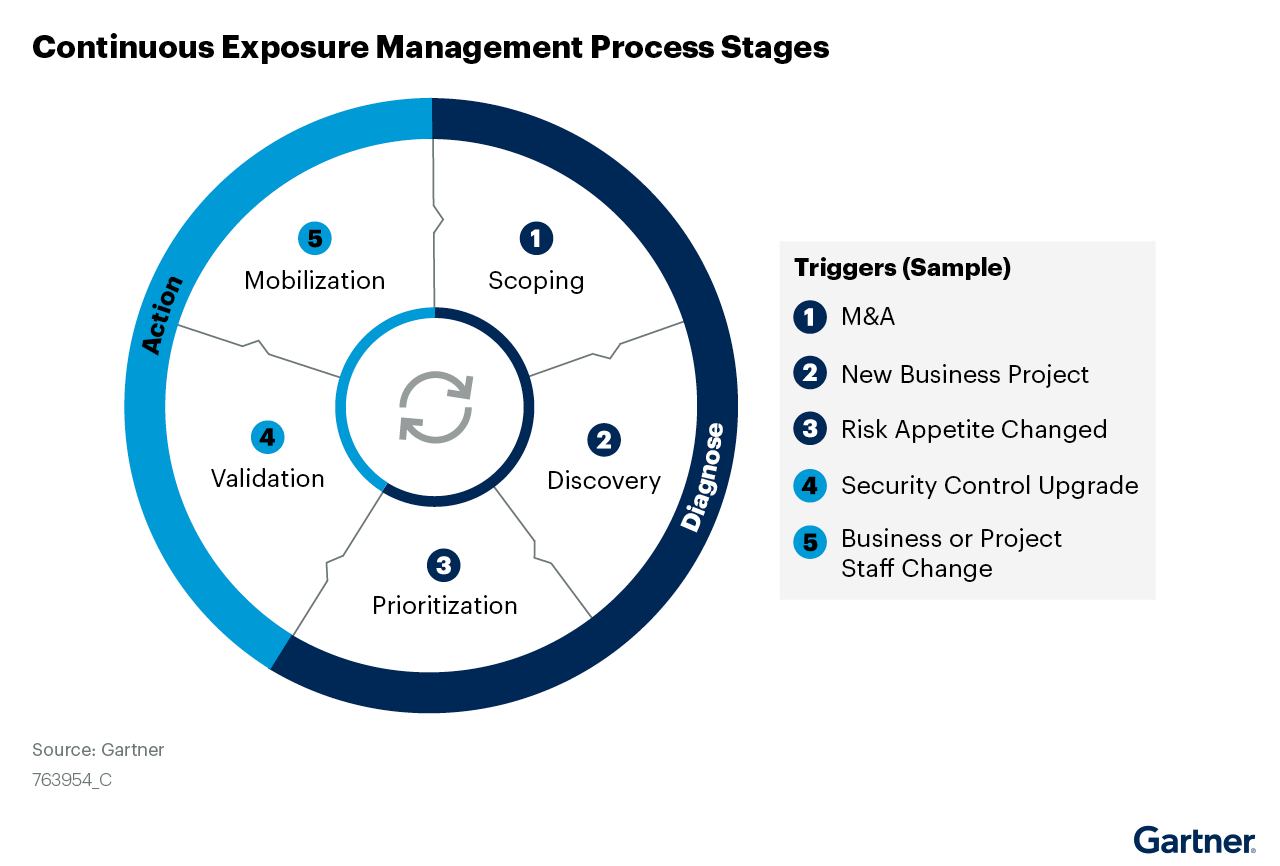

這個概念可以對應到 Gartner 所提到的「Continuous Threat Exposure Management」(持續威脅暴露管理)

Continuous Threat Exposure Management (CTEM) programme is a set of processes and capabilities that allow enterprises to continually and consistently evaluate the accessibility, exposure and exploitability of an enterprise’s digital and physical assets. ~ Gartner

很多企業可能沒有駭客攻擊的概念,因此會藉由現有的紅隊相關服務,並且以駭客思維的角度,找到企業當中會被攻擊的面向、弱點。

紅隊人員會利用駭客攻擊企業的思路與流程,協助企業找到漏洞與弱點,並且撰寫一份報告給企業參考。

在台灣常見的服務有弱點掃描、滲透測試、紅隊演練、漏洞挖掘,而這些服務當中會根據廠商或是企業標的而有些許的不同,透過這些服務,讓企業可以更好的了解企業面對的資安風險。

弱點掃描是一種自動化的過程,用於識別和報告系統中的安全弱點。使用特定的軟體工具來掃描目標環境,以找出已知的弱點和設定錯誤,但常常會有誤判的可能性。

誤判:有弱點但是沒有找到,沒有弱點但是說有弱點

滲透測試,模擬駭客攻擊的過程,目的是識別和利用系統弱點,以協助企業保護系統和資料。而滲透測試有多個步驟與階段,包括資訊收集、弱點識別、實際檢測和撰寫報告。

紅隊演練的目的是模擬真實的駭客集團來確認企業的整體安全狀態。比滲透測試更全面,每次演練時會設定演練目標,確認企業內部的安全性、防禦設備是否有效、是否能偵測到指定攻擊。

漏洞挖掘是企業開發產品、系統、設備,而委託資安公司針對設備、軟體去尋找漏洞的過程。包含逆向工程、韌體挖掘漏洞、程式碼分析、白箱/黑箱測試等,依據企業的目的進而選擇不同的挖掘漏洞方式。

自動化模擬駭客的攻擊,讓企業確認自己的防禦措施(防禦設備、防禦解決方案)是否有效,讓藍隊人員可以調整解決方案。

以上的服務流程,會依據目的而有所不同,但最終都會提供一份報告給企業了解弱點。

對於新創公司來說或即將轉型使用網路相關的解決方法的企業,首先會專注於網路安全服務與弱點掃描。

而大型企業需要全面解決方案,包括內部和外部的滲透測試,或是紅隊演練。

以政府相關的法律建議每半年進行弱點掃描,每年至少一次滲透測試。

金管會則鼓勵資安監控與防護之有效性評估,如 DDoS 攻防演練、紅藍隊

演練、入侵與攻擊模擬(Breach and Attack Simulation)。

紅隊的報告相關的報告會有以下內容,會因為服務類型不同而有所不同:

測試目的

測試目標

測試方法

測試流程

測試工具

弱點列表

詳細說明

修復建議

在執行專案中,其實有許多做過測試的企業,對於測試結果需要進行修復環節時,遇到許多挑戰,以下是整理部分企業常見的問題:

資源分配問題:

技術問題:

員工覺得很麻煩:

修復後的測試和驗證:

常常會有許多企業做完一次滲透測試,發現一個系統有弱點,僅修復一個系統的弱點,但是企業內部還有其他相同的系統,由於盤點、修復流程未發現,導致企業內部還有風險。

簡單分析紅隊能力

因此企業除了可以委外資安公司進行紅隊相關的服務之外更可以自行培養企業內部的防禦團隊。

內部的防禦人員,也能學習紅隊常使用的工具與技術,如企業內部安排防禦人員針對企業內部的資產進行弱點掃描與滲透測試,從而更好地保護企業資產。

下一篇將繼續介紹駭客的攻擊流程與方法,以及可以參考的攻擊流程資料,並且讓企業知道,自己哪裡會被攻擊,並從駭客的角度,找到可能的攻擊目標。