前言

本篇文章將介紹漏洞與弱點的概念,以及漏洞管理與漏洞掃描的差異,也會說明露洞是由哪個部門修復,和跨部門合作的挑戰,若無法有效防禦,有些企業也會選擇蜜罐作為一種資安策略的選項。

漏洞與弱點的靈魂五問

什麼是 Bug

工程師撰寫軟體和程式的時候,因為程式碼寫錯(寫壞)或因為升級版本有兼容性的問題,導致程式執行時非預期結果(無法正常執行)。

什麼叫有弱點/漏洞

而弱點與漏洞可能是因為產生 Bug 或設定沒有設定好,導致敏感資料外洩或駭客可以入侵系統控制系統

如何找到弱點/漏洞

發現的類型

-

白箱(指打開箱子可以看到裡面的內容)

有些具備開發能力的資安研究員可以針對程式碼的內容,指出可能有漏洞的地方,並加以測試後去驗證漏洞是否存在。

-

黑箱(只知道目標但不知道目標有什麼)

許多滲透測試或紅隊演練會採用黑箱的方式,這種方式的好處可以比擬真以惡意攻擊者(駭客)的角度進行攻擊。

可能會搭配自動化的掃描工具(弱點掃描)識別已知漏洞。

漏洞的類型

而漏洞也會因為是否「廠商是否知道」與「是否有修補程式公開」,而有所區分:分成以下三種類型

- 0day Attack:廠商不知道,無修補程式

- 1day Attack:廠商釋出修補程式後,一天內駭客進行攻擊

- Nday Attack:廠商釋出修補程式後,N 天內駭客進行攻擊

盤點有些 Nday 一直無法/不修復的原因:

- 相容問題:如果修好這個弱點,會影響到系統中的其他功能

- 沒有人(原本員工離職、委外廠商倒閉)可以來修這個功能

- 商業考量:因為想要開發與維運比較新的產品,所以之前的產品被公司忽略、或是 EOL 產品壽命結束(英語:End-of-life,縮寫EOL)代表供應商不做這個產品。

當然可以。首先,我會解釋基本的漏洞相關概念,然後介紹一些著名的漏洞案例。

漏洞統計

OWASP TOP 10

OWASP TOP 10 是由 OWASP (開放 Web 應用安全專案) 組織定期發布的,列出當前最常見的 10 大 Web 安全威脅。

這些威脅是基於現實世界的資料和評估而來,並提供了一個業界公認的安全基準。例如,2017 年的 OWASP TOP 10 包括了注入攻擊、身份驗證不足、敏感資料暴露等。

已知漏洞資料庫 CVE

CVE (Common Vulnerabilities and Exposures) 是一個公開的漏洞資料庫,用於提供全球範圍內已知的資訊安全漏洞的標準識別號碼。

CVE 的目的是為資安專家提供一個共同的語言和框架,以方便討論和解決問題。

漏洞評分 CVSS

CVSS (Common Vulnerability Scoring System) 是一個開放標準,用於評估系統中漏洞的嚴重性。它提供了一個 0 到 10 的評分機制,其中 10 表示最嚴重的風險。CVSS 評分考慮了多種因素,包括漏洞的利用性、影響範圍和修復的複雜性。

漏洞細節如何解析

當你取得 CVE 或其他漏洞資訊時,需要仔細分析該資訊,以確定其對企業環境的影響。

包含理解漏洞的根本原因、受影響的系統部分、可能的利用方式以及相關的修復或緩解措施。

攻擊腳本資料庫

存在多個資料庫或平臺,例如 Exploit-DB,其中列出了公開的攻擊腳本和工具,可以用於測試和利用已知的漏洞。

漏洞案例

HITCON ZERODAY

HITCON ZERODAY 是一個臺灣的企業漏洞回報平臺,以臺灣為主尋找和報告安全漏洞。

HackerOne

HackerOne 是一個著名的漏洞賞金平臺,它允許企業建立自己的漏洞賞金計劃,鼓勵研究人員尋找和報告安全漏洞。

透過這個平臺,許多資安得到了修復,並為研究人員提供了獎勵。

什麼是漏洞管理

提到漏洞,大家都會想到「漏洞掃描」,透過各式掃描工具從系統內外尋找漏洞的過程。

但單純找到漏洞,其實並不足夠。對於企業的挑戰在於如何「管理」這些漏洞。

漏洞管理是一個系統化、全面的過程,目的在確保企業能夠有效地發現、評估、報告、分類、優先處理、修復和監控已知的漏洞。

漏洞掃描 vs. 漏洞管理

區分「漏洞掃描」和「漏洞管理」兩者的差異:

- 漏洞掃描是發現漏洞的第一步,透過各種工具和方法,如自動掃描、手動測試等,持續尋找新的潛在安全問題。

- 漏洞管理包括更完整的流程,從發現、修復、復查,到處理、數據統計、即時通報等一系列的工作。

漏洞誰來修復

在資安領域,紅隊、藍隊和紫隊各自扮演著不同的角色,再次複習每個角色的重點:

- 紅隊角色:模擬真實的攻擊者,針對企業的資訊系統進行攻擊,嘗試找出系統中的安全漏洞和弱點。

- 藍隊角色:企業內部的防禦者。他們的工作重點是偵測、回應和修復因紅隊或真實攻擊者所造成的資安事件。

- 當紅隊找出漏洞後,藍隊就會著手進行修復,並加強相關的防禦措施。

- 紫隊角色:紫隊是紅隊與藍隊的結合。他們的目的是促使紅隊和藍隊更緊密地合作,以提高整體的資安能力。

- 紫隊通常不直接參與攻擊或防禦,但他們會分析紅隊和藍隊的行動,提供建議和策略,確保兩隊能更有效地執行自己的職責。

那麼,漏洞誰來修復?

答案是藍隊為主。當紅隊在測試中發現漏洞後,他們會將該漏洞報告給藍隊。

藍隊將負責評估該漏洞的風險,並依據其嚴重性和實際情境來決定修復的優先順序。

紫隊則會監督和協助這一流程,確保修復漏洞的工作得以順利進行。

修復漏洞的責任主要落在藍隊,但紫隊可以提供策略性的建議,而紅隊則持續模擬攻擊,確保修復後的系統不再有相同的漏洞存在。

但在大多數情況下,修復漏洞需要多部門的合作。

並且資安部門和藍隊通常會指導和監督修復的過程,但實際的修復工作可能會由資訊部門或委外開發人員來完成。

在所有情況下,重要的是確保漏洞被迅速、有效地修復,並減少企業面對的風險。

企業修復漏洞的挑戰:資訊部門 vs 資安部門

- 挑戰:很多時候資訊部門會跟資安部門吵架,特別是因為不同的立場和優先順序,導致潛在的衝突和挑戰。

常見的原因:

- 不同的目標和責任

- 資訊部門的主要目標是確保系統正常運作和效能,且使用者能夠無障礙地使用。

- 資安部門則專注於保護企業免受威脅和風險,確保資料和系統的安全。

- 緊急修復的壓力

- 資安部門可能會發現一個漏洞並要求即時修復,但資訊部門可能認為這樣會影響正常運作或需要額外的資源和時間。

- 資源限制

- 資訊部門可能已經有許多排定的任務和計劃,並認為加入修復漏洞的工作會使資源過於分散。

- 溝通障礙

- 兩個部門可能使用不同的語言和術語,或者對同一問題有不同的解釋和看法,這可能導致誤解和摩擦。

- 影響評估的分歧

- 資安部門可能認為某個漏洞的風險很高,而資訊部門可能認為其影響較小,或者修復的成本過高。

- 誰是責任主體的問題

- 在發生資安事件後,可能會產生誰該為此負責的問題,這可能使得兩部門之間的合作容易吵架。

解決方案,加入紫隊

-

提高跨部門合作

定期舉行資訊與資安部門的會議,確保彼此瞭解各自的目標和計劃。

-

建立清晰的規範

針對怎麼發現、評估和修復漏洞,建立一套清晰的流程和責任是誰處理。

-

進行持續的教育和培訓

確保兩個部門都瞭解對方的工作和挑戰,並鼓勵彼此之間的尊重和合作。

-

紫隊負責協調

紫隊來協助兩個部門之間的溝通,確保資訊流通順暢。

如果是委外合作開發人員

如果漏洞存在於由委外開發人員開發的系統中,他們可能會直接修復漏洞,或者提供修復指南給資訊部門或資安部門。

如何進行漏洞管理

- 漏洞通報流程:設定通報的制度和方式,適時讓相關部門知道漏洞的情況。

- 漏洞發現:透過各種工具和方法,如自動掃描、手動測試等,持續尋找新的潛在安全問題。

- 漏洞評估:當一個新的漏洞被發現時,需要評估其可能對組織帶來的風險大小,以確定修復的優先級。

- 漏洞分類和優先處理:根據評估的結果,將漏洞分為不同的類別,如低、中、高風險,並決定哪些漏洞需要立即修復,哪些可以稍後處理。

- 漏洞修復:將需要修復的漏洞分配給相應的資訊部門進行修復,根據漏洞的嚴重性設定修復期限,確保漏洞能及時修復。

- 漏洞驗證:確保每一個被修復的漏洞都經過重新測試,以確保已被正確且完整地解決。

- 監控和報告:持續監控已知的和新出現的漏洞,並定期報告給組織的高層或相關部門。

- 資料統計:從不同角度彙整資料,例如各類漏洞數量、未修復漏洞比例等。

漏洞管理工具

https://aws.amazon.com/tw/inspector/

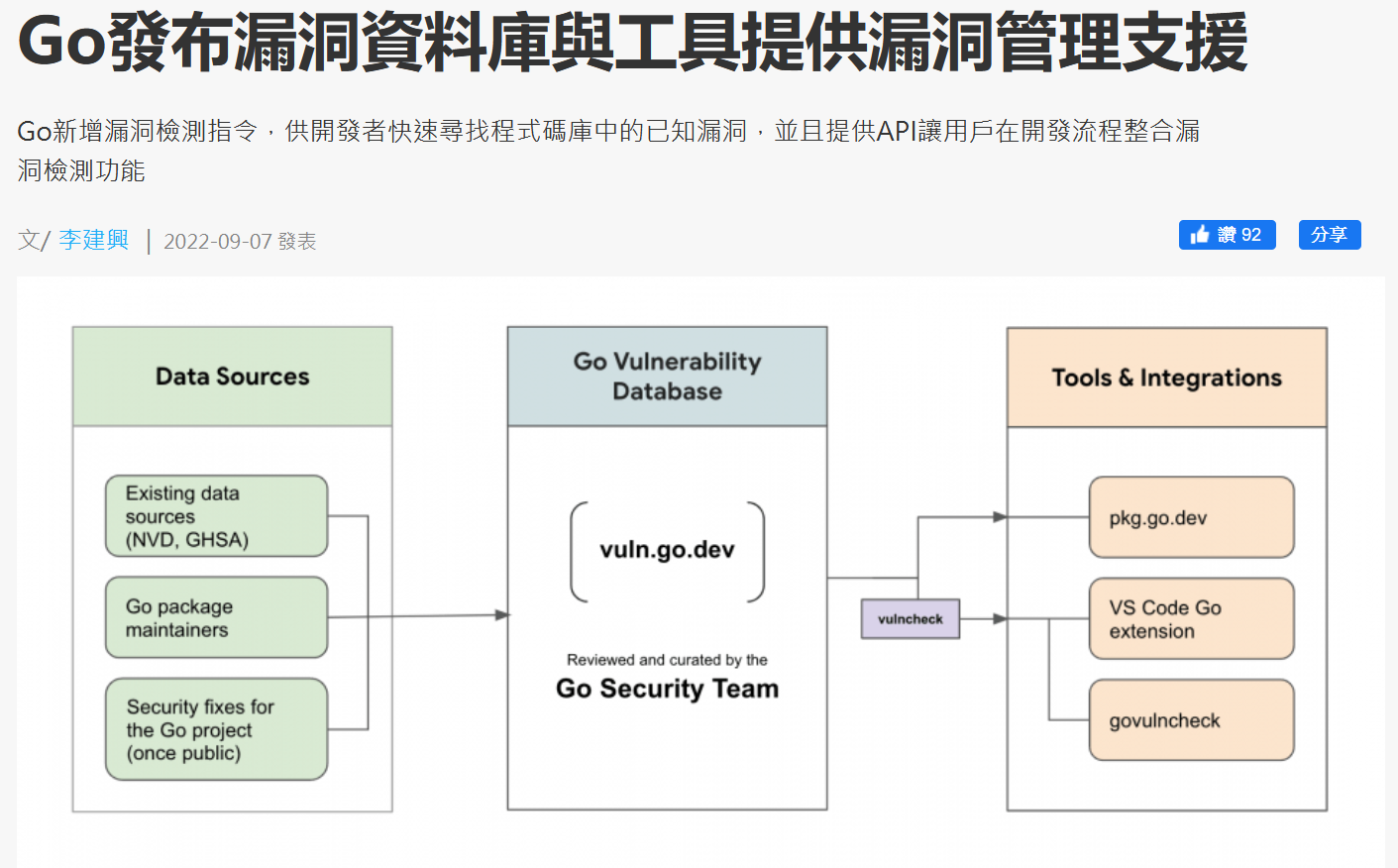

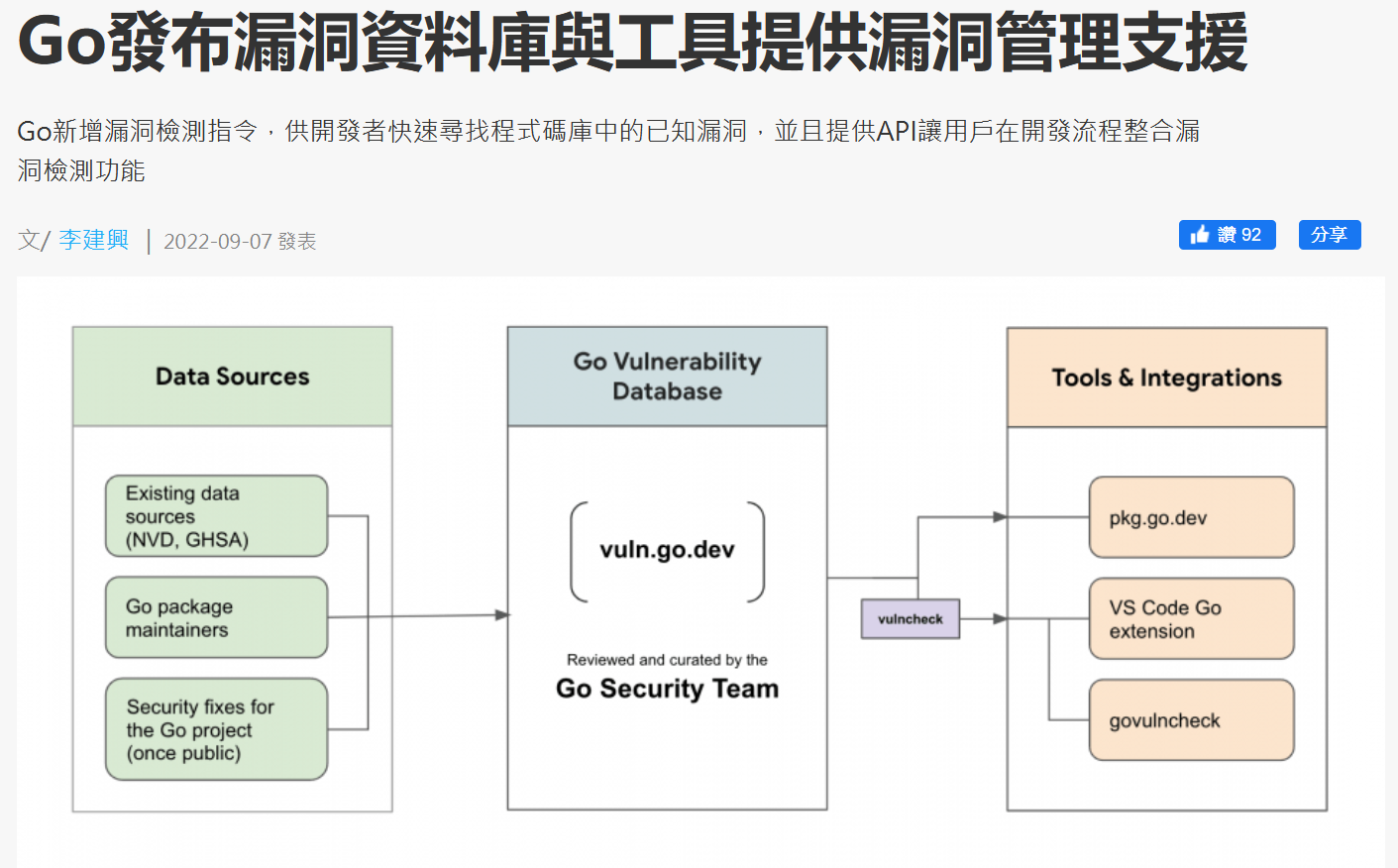

https://www.ithome.com.tw/news/152924

漏洞管理與企業面對的挑戰解決方案

- 如何快速取得漏洞情報 :

- 爬蟲 :可設定自動化爬蟲針對特定資安網站、新聞來源或論壇等地進行資料抓取,掌握第一手情報。

- 情報群組 :如 Line、Telegram、Twitter 的情報群組,會有資安專家分享最新的漏洞資訊。

- 社群網站 :像是各大資安論壇、HITCON 社群、Facebook 等地方、可能會有人分享和討論最新的漏洞。

- 漏洞情報如何評估影響 :

- 要先確定該漏洞是否影響到公司所使用的系統或軟體。

- 估算公司內有多少業務或資產受到此漏洞影響,這樣可以初步評估漏洞的影響程度和優先修復的順序。

- 漏洞利用被駭客利用,發現很多 0day 時的解決方案 :

- 查看漏洞細節 :許多時候,當漏洞被發現,研究者或社群會提供臨時的解決方案或緩解措施。

- 沒有臨時解決方案 :可以考慮將受影響的系統進行隔離,降低其對外的連線,或者暫時停止相關服務,減少風險。

- 漏洞修復時的風險評估 :

- 評估修復方案對業務的影響,例如可能導致的停機時間、效能下降等問題。

- 與業務團隊協同工作,確認修復方案是否可被接受或是否需要尋找其他方法。

- 漏洞修復完成如何做到持續監控 :

- 使用入侵偵測系統 (IDS)、入侵預防系統 (IPS) 等工具,持續監控和警告任何可疑活動。

- 定期進行程式碼審查,確保系統安全。

- 確保有完善的日誌管理系統,這樣當有新的威脅或漏洞時,可以迅速追蹤和應對。

- 適時的教育訓練,提醒團隊注意不要重複之前的錯誤。

當「漏洞管理」成為挑戰:「蜜罐」是你的策略選項

如果這輩子可能沒有辦法「完全」消滅漏洞,「完美」是一個遙不可及的理想。

假設我有專業資安團隊、最厲害的的工具,企業還是沒有辦法達到「完全沒有漏洞」的狀態。

某一企業,會選擇使用「蜜罐」來欺騙攻擊者。

什麼是「蜜罐」?

「蜜罐」是一種欺騙技術,目的是引誘並捕捉攻擊者。

設計來看起來非常吸引攻擊者的系統或網路架構,但實際上是一個監控和記錄攻擊活動的「陷阱」。

為什麼企業會選擇使用「蜜罐」?

- 欺騙與分散攻擊者的注意力:當攻擊者試圖入侵蜜罐時,他們的時間和資源會被浪費在一個沒有實際價值的目標上,從而保護了真正的企業資產。

- 收集攻擊資訊:通過蜜罐,企業可以收集關於攻擊者的行為、手法、技巧和流程等寶貴資訊,進而加強防禦策略。

- 作為一個早期警告系統:蜜罐可以作為企業的首要防線線,一旦攻擊者試圖入侵,蜜罐將立即觸發警報。

使用「蜜罐」的挑戰

雖然蜜罐雖有優勢,但也有挑戰:

- 維護成本:為了確保蜜罐保持吸引力,企業需要不斷更新和維護其外觀和功能,會消耗不少資源。

- 可能的誤報:有時候會誤將合法流量當作攻擊,導致不必要的警報和應對。

- 不是終極解決方案:雖然蜜罐可以有效地分散攻擊者的注意力,但它不能取代其他基本的安全措施,如防火牆、入侵檢測系統等。

資安,沒有萬靈藥