昨天把大的方向找了出來,今天就來處理其中的一個分項,那就先決定我們的1號受害者是 injection,那他沒有特別去講基本上就是 SQLi,那我們就先用手戳戳看

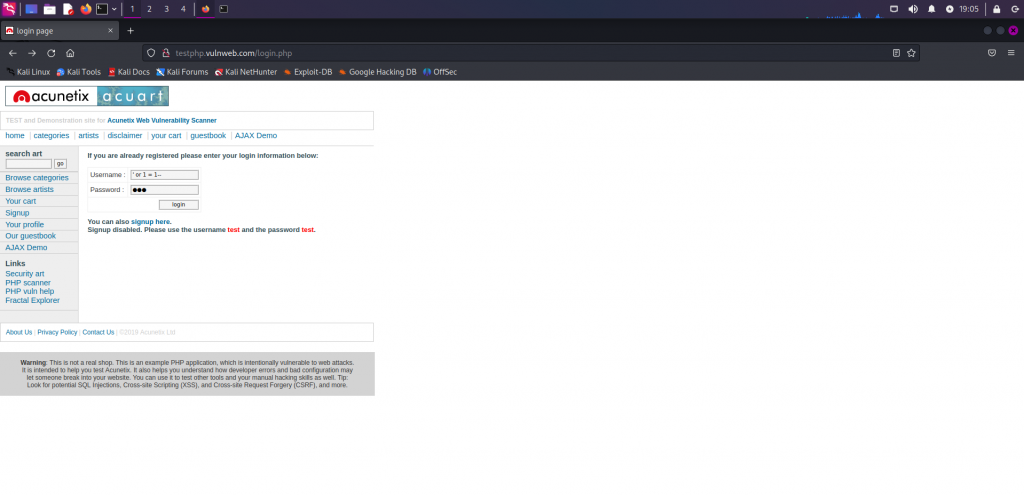

一樣我們就是去登入那邊看看能不能直接靠 SQLi 來 bypass 密碼讓我們直接登進去,先試試一般盲注會出現的 payload

'or 1=1 --

那按下去以後沒什麽反應,那我們可以試試他的空格算不算是字元,可以去密碼輸入那邊試試看,正常來説密碼那邊按空白是不應該會有反應的,結果經過測試後面發現系統會把空格當作一個字元,那我們就可以在賬號的 payload 後面加個空格看看會發生什麽事情,新的 payload 就會是如下

'or 1=1 --

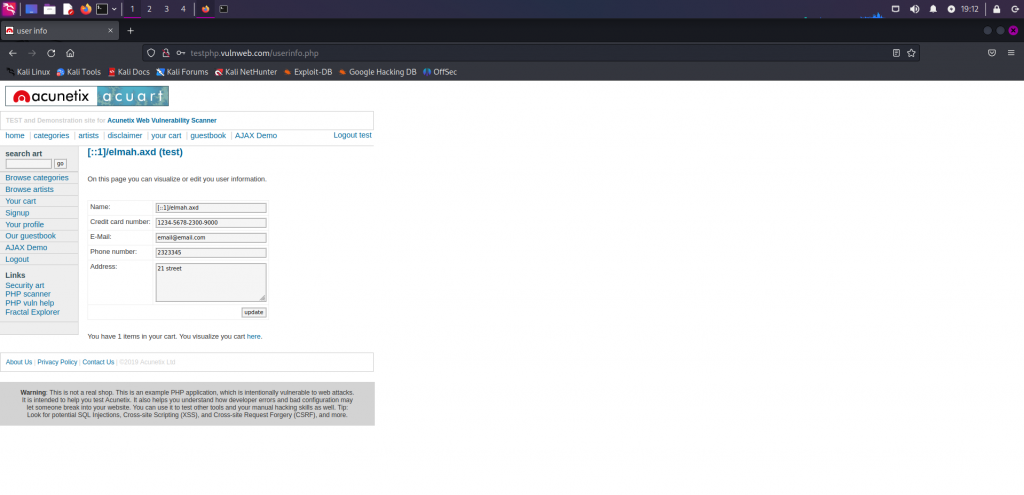

雖然看不太出來但是確實真的有加一個空格鍵,我們丟進去以後就會發現有酷東西被我們翻出來了

裡面的東西看起來不太對勁就是因爲這個網站有其他人跟你在同時打,這個影響不大,你可以繼續試試還有什麽東西可以挖出來玩