今天要回到 Wazuh 的部分了

首先我們先來看看昨日被弱點掃描掃出的 Wazuh 高風險

該風險名稱為

NVT: Unprotected OSSEC/Wazuh ossec-authd (authd Protocol)

High (CVSS: 7.5),是一個 CVSS 7.5 分的高風險

通常如果在企業內部被檢測到高風險,都一定是會被要求修補的

以下是 Greenbone 所提供的弱點資訊

The remote OSSEC/Wazuh ossec-authd service is not protected by

password authentication or client certificate verification.

Vulnerability was detected according to the Detection Method.

It was possible to connect to the remote OSSEC/Wazuh ossec-authd

service without providing a password or a valid client certificate.

Evaluate if the remote OSSEC/Wazuh ossec-authd service is

protected by password authentication or client certificate verification.

Details:

Unprotected OSSEC/Wazuh ossec-authd (authd Protocol) OID: 1.3.6.1.4.1.25623.1.0.108547

Version used: 2023-03-01T10:20:05Z

This issue may be misused by a remote attacker to register

arbitrary agents at the remote service or overwrite the registration of existing ones taking them

out of service.

Solution type: Workaround

Enable password authentication or client certificate

verification within the configuration of ossec-authd. Please see the manual of this service for

more information.

其實報告已經講得滿仔細了XD

如果只是看不懂英文的,就自己丟個翻譯吧

簡單來說就是 Agent 進行註冊時,沒有進行密碼或憑證驗證

所以攻擊者可以在任意主機上向 Wazuh Server 註冊成為一台 Agent

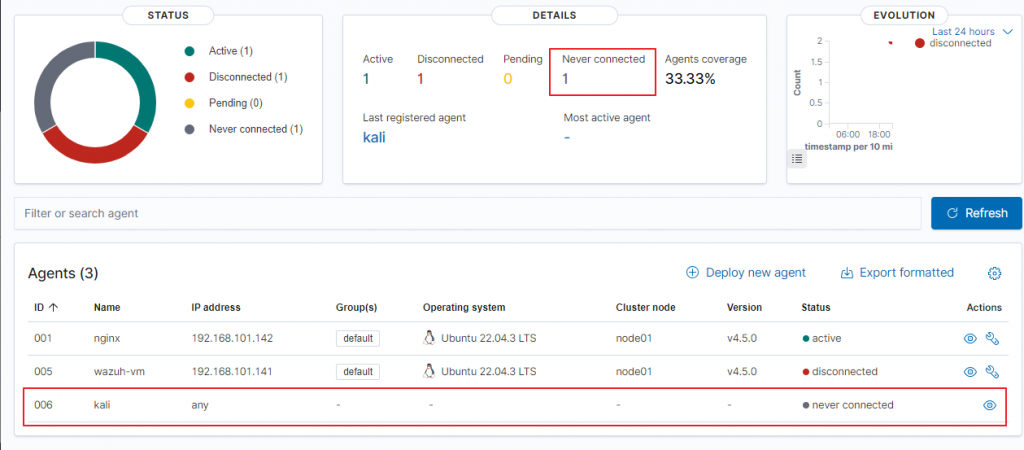

我們在 Wazuh Server 上面也可以注意到有一台沒有連線過的 any agent

當然這個攻擊可能有人會覺得莫名其妙啦 XD

不過確實還是有可能有風險

例如攻擊者註冊之後利用偽造日造跟混淆攻擊

或是上面資訊提到的去覆蓋已存在的代理

所以我們還是來修補一下吧,畢竟也滿容易的

修補方式就是 Agent 註冊要加上密碼驗證

分成兩個階段,第一個是在Server,第二個是在Agent (client)

小提醒

看到弱點第一個要先進行誤判處理

最最最最基本簡單的,你總是要先確認是不是真的有安裝這個服務

如果弱點是和版本相關的,接著要判斷版本是否相符

接下來才是細看弱點的描述,確認是否滿足觸發條件

再來是根據自身環境來判斷風險等級

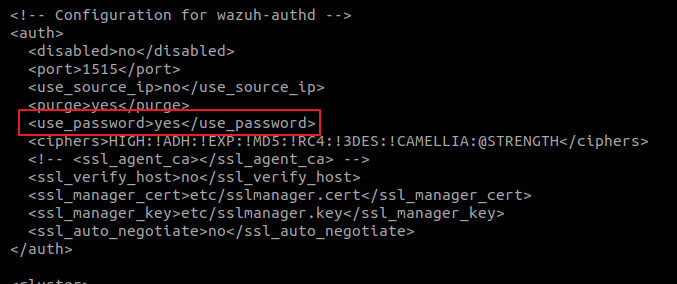

在Wazuh Server上

把設定檔當中的 use_password 改成 yes

啟用密碼驗證

/var/ossec/etc/ossec.conf

<auth>

<use_password>yes</use_password>

</auth>

將密碼寫入在檔案中(記得這個是Wazuh Server那個容器的路徑)

echo "<CUSTOM_PASSWORD>" > /var/ossec/etc/authd.pass

echo "hackerPassword" > /var/ossec/etc/authd.pass

chmod 640 /var/ossec/etc/authd.pass

chown root:wazuh /var/ossec/etc/authd.pass

重啟 Wazuh Server

docker exec -it single-node_wazuh.manager_1 /bin/bash

service wazuh-manager restart

在 Wazuh Agent (client) 上

把密碼寫入檔案中

這個是 Agent 被監控主機的系統路徑

echo "<CUSTOM_PASSWORD>" > /var/ossec/etc/authd.pass

echo "hackerPassword" > /var/ossec/etc/authd.pass

chmod 640 /var/ossec/etc/authd.pass

chown root:wazuh /var/ossec/etc/authd.pass

service wazuh-agent restart

這樣就可以 work 了

然後如果要註冊新 Agent 的時候

不用擔心,Wazuh Server 上面產生的指令會幫你包含密碼