DVWA 是 "Damn Vulnerable Web Application" 的縮寫,意為「有缺陷的網站應用程式」。它是一個特別設計的 Web 應用程式,旨在為安全專業人員、測試人員和學習者提供一個用於測試和學習網絡安全漏洞的環境。DVWA 通過模擬多種網絡安全漏洞,幫助人們瞭解這些漏洞如何運作,以及如何防範它們

打開前幾天裝的 kali

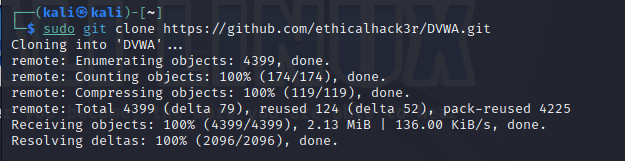

下載 DVWA

sudo git clone https://github.com/ethicalhack3r/DVWA.git

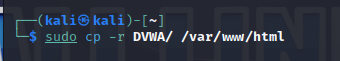

把 DVWA 移到 /var/www/html 的目錄底下,或是直接在 /var/www/html 的目錄下載 DVWA

sudo cp -r DVWA /var/www/html

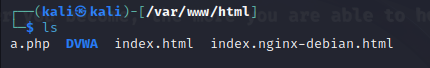

確定 /var/www/html 目錄底下有DVWA的資料夾

cd /var/www/html

ls

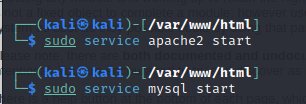

使用 DVWA 以前我們要先確定 kali 有這三個軟體 (通常都已經裝好了),並啟動 Apache 跟 MySQL

sudo service apache2 start

sudo service mysql start

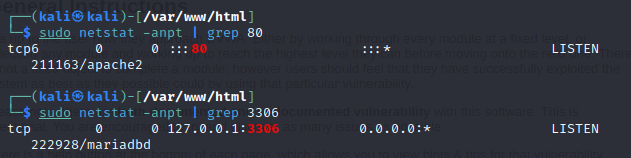

查看 port 來確定 Apache 跟 MySQL 是否有正確運行

sudo netstat -anpt | grep 80 //查看 80 port 確定 Apache 正在運行

sudo netstat -anpt | grep 3306 //查看 3306 port 確定 MySQL 正在運行

netstat可能會顯示 mysqld 或 mariadbd

mariadbd 是一個開源的關聯式數據庫管理系統(RDBMS),它是MySQL的一個分支和替代品。MariaDB 的目標是保持與MySQL的兼容性,同時提供更多功能和性能優化

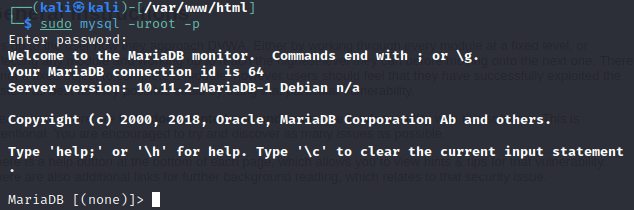

進入 mysql , 密碼為 kali

sudo mysql -uroot -p

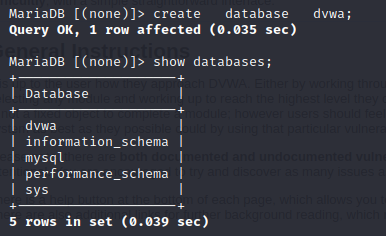

創建 dvwa 資料庫,並查看資料庫

create database dvwa;

show databases;

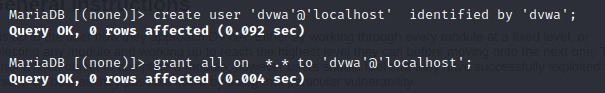

創建一個權限跟 root 一樣的非 root 使用者

create user 'dvwa'@'localhost' identified by 'dvwa';

建立了一個名為 'dvwa' 的 MySQL 用戶,並將密碼設定為 'dvwa'。 該用戶只能從 'localhost' 主機(即本機)連線到 MySQL

grant all on *.* to 'dvwa'@'localhost';

給予 'dvwa'@'localhost' 使用者對 MySQL 中的所有資料庫和所有資料表的所有權限,這意味著該用戶可以執行任何資料庫操作

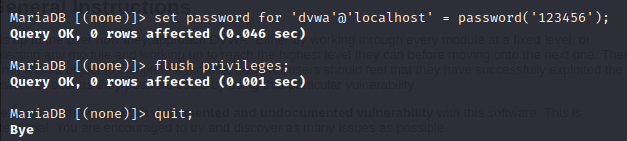

set password for 'dvwa'@'localhost' = password('123456');

密碼換成123456

flush privileges;

刷新 MySQL 的權限表,以確保新的權限設定立即生效。

quit;

退出mysql

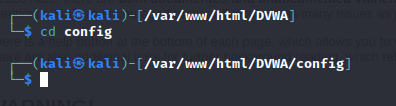

修改 DVWA 的配置文件

進入 /var/www/html/DVWA/config 目錄

將目錄底下的 config.inc.php.dist 檔案複製成 config.inc.php

sudo cp config.inc.php.dist config.inc.php

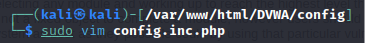

修改 config.inc.php

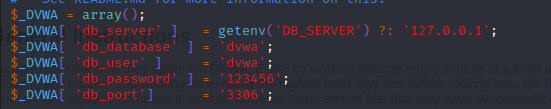

修改成這樣

'db_user' 是剛剛設定的使用者

'db_password' 是剛剛設定的使用者的密碼

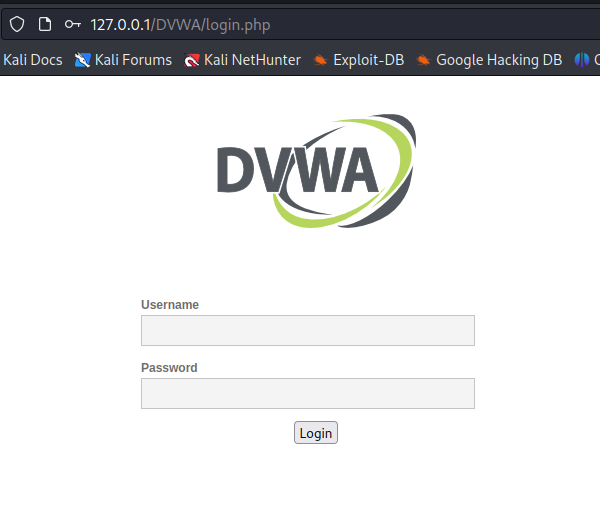

存檔後用連覽器打開 DVWA 的頁面

http://127.0.0.1/DVWA或http://localhost/DVWA

會出現登入頁面, 登入帳號 admin,密碼 password

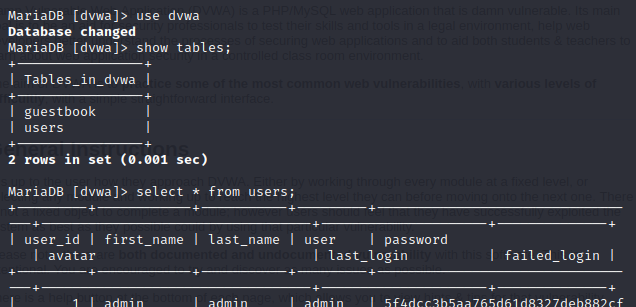

帳號密碼可以去 dvwa的資料庫看

sudo mysql -uroot -p

use dvwa

show tables;

select * from users;

密碼是用 md5 加密 ,可以用線上工具破解

https://www.cmd5.com/

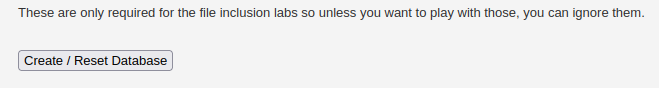

之後如果到的是 setup.php 頁面,找到這個按鈕

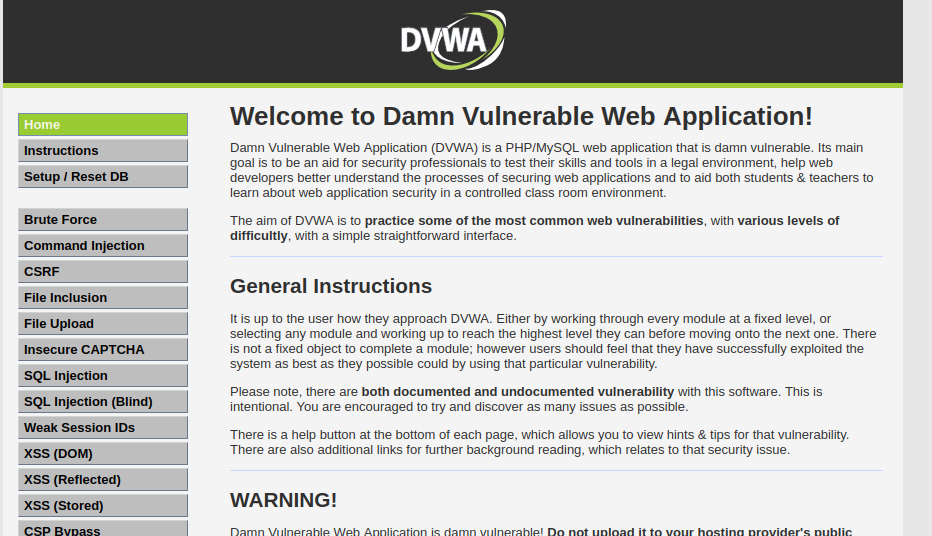

按一下,看到這個畫面就是登入成功了

https://blog.csdn.net/qq_45809587/article/details/115309665

https://www.freebuf.com/sectool/244499.html