無論是一個網站,一個應用,或者一個服務,使用者數的快速增長總是個好事吧。然而身處雲時代,最好什麼事都多留個心眼。一天增長了上百倍的用戶,這值得給運營加雞腿,然而增長的真的都是合法的真實用戶嗎?裡面有多少是攻擊者為了進一步發起其他類型的攻擊而註冊的虛假帳戶?你該如何分辨?

攻擊者為了將熱門網站作為目標,往往會採取多種方式發起攻擊,而其中一種需要大量開設多個虛假帳戶,這就是所謂的“開戶濫用”。在之前發佈的文章中,我們討論了什麼是開戶濫用,它在不同行業的表現形式,以及這些帳戶如何在更廣泛的欺詐計畫中被重複使用。

本文是這一系列文章中的第二篇,將探討攻擊者如何實施開戶濫用並據此發起攻擊。

開戶濫用攻擊又叫帳戶創建欺詐,往往會在電商、社交媒體和銀行網站等數位平臺上創建大量虛假帳戶。這些攻擊是一系列有害行為(包括發送垃圾郵件、欺詐活動和傳播錯誤資訊)的墊腳石。

攻擊者最常用虛假帳戶來濫用電商網站上的促銷優惠,或竊取和破壞合法使用者的個人身份資訊(PII),然後實施身份盜竊或在暗網上出售這些資料。

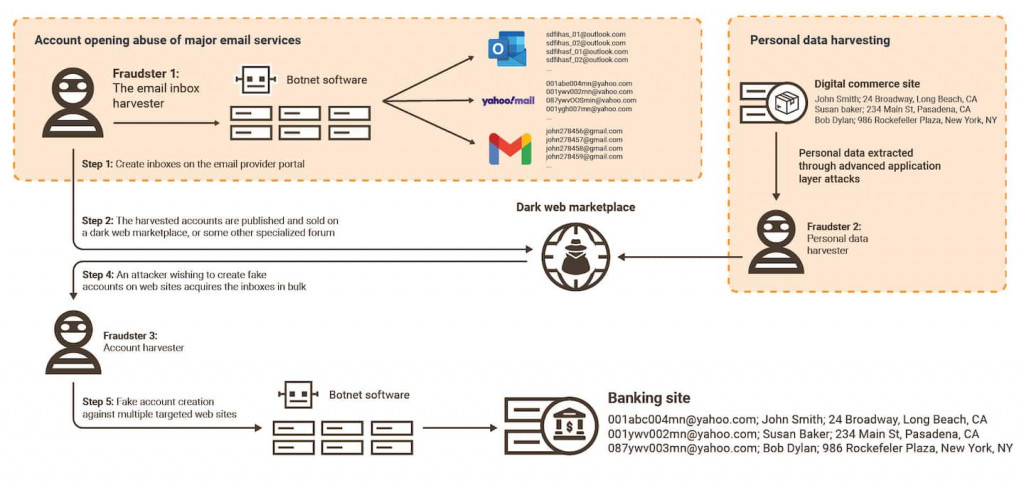

欺詐團夥在帳戶濫用領域很常見,網路犯罪分子會借此聯合起來,最大限度地獲取非法收益。這些團夥由個人或團體組成,他們各司其職,為欺詐性帳戶創建過程的不同階段做出貢獻。

欺詐者濫用帳戶的方式多種多樣,但一般都是從收集姓名和地址等被盜PII開始。這些資料一般來自各種資料洩露事件,在駭客專門的網路論壇上很容易就能買到,包括普通網路和暗網。

通常這些攻擊會使用機器人來實施,這樣欺詐者就能迅速創建多個帳戶。

帳戶創建工作流的複雜程度因網站的驗證流程而異:

讓我們仔細研究一下不同場景,看看攻擊者如何利用邏輯漏洞和其他技術來創建欺詐帳戶。

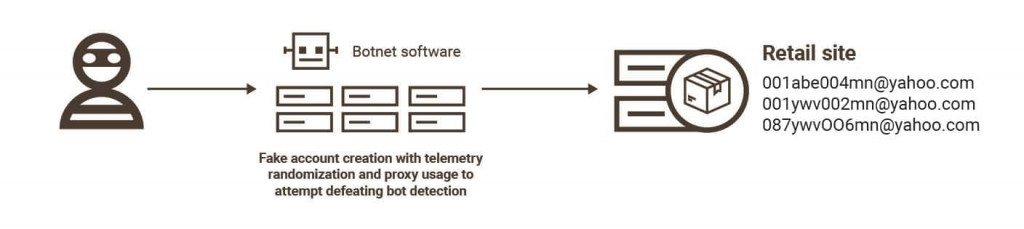

在最簡單的使用案例(圖1)中,除了確認網站上不存在相同用戶名外,開設帳戶的過程幾乎不需要任何其他驗證。在這種情況下,攻擊者不需要有效的電子郵箱,只需在網站上隨意創建帳戶即可。

圖1:當網站不驗證電子郵件時,欺詐者即可使用無效電子郵寄地址

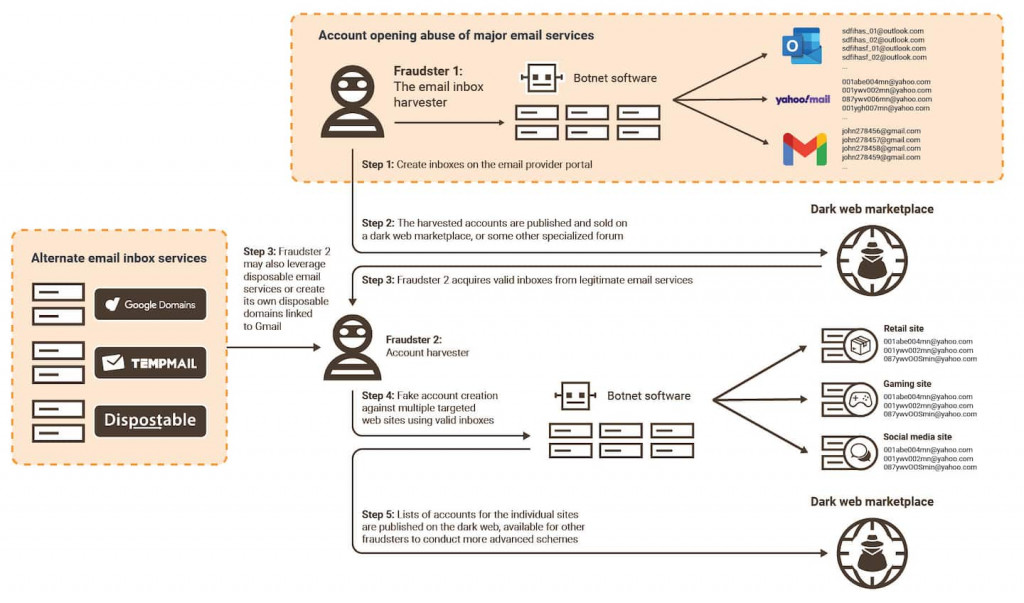

執行電子郵件驗證時,攻擊者必須提供一個有效的電子郵寄地址進行核驗。在合法電子郵件系統上獲取有效位址,進而在各種網站上創建虛假帳戶,這對單打獨鬥的人來說太過困難,因此這時候往往就是欺詐團夥發揮作用的時候了(圖2)。

圖2:驗證電子郵寄地址情況下的開戶濫用

圖2:驗證電子郵寄地址情況下的開戶濫用

就像在合法世界裡一樣,欺詐的世界裡,每個欺詐者都有自己的專長,並將自己的勞動成果(憑證)出售給他人。帳戶欺詐領域的新人往往可以專門在合法的電子郵件平臺上註冊郵箱帳戶,然後在暗網市場上批量出售(圖2,步驟1和2)。

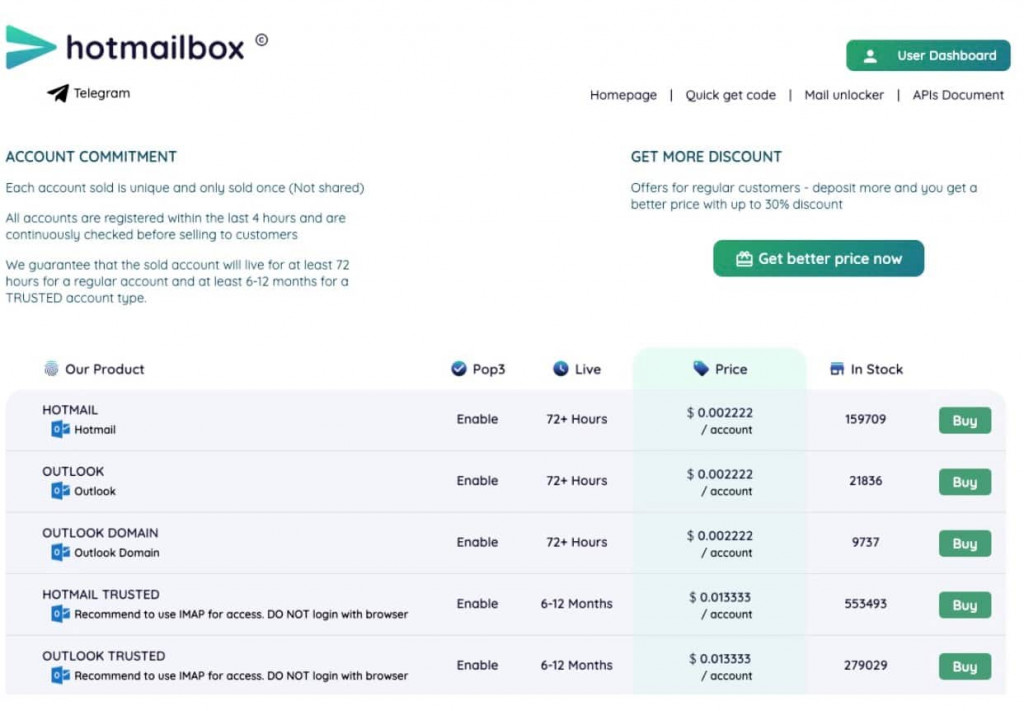

這類提供商的一個例子是hotmailbox.me(圖3),這是1stcaptcha.com的子公司,總部設在越南。他們利用自己的驗證碼解析技術從使用驗證碼產品保護的各大電子郵件服務中獲取新帳戶。簡單來說,也就是利用演算法或人肉的方式識別驗證碼,完成郵箱帳戶的批量註冊操作。 圖3:hotmaibox.me上轉售的Outlook電子郵件帳戶

圖3:hotmaibox.me上轉售的Outlook電子郵件帳戶

有意在各種網站上創建虛假帳戶的欺詐者可以購買這些收件箱(圖2,步驟3),並將其用作帳戶創建過程的一部分。根據目前的價格,購買1,000個帳戶大約需要2.2美元。

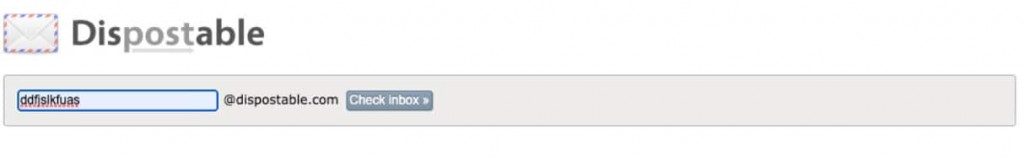

另外,攻擊者還可以通過TempMail、Dispostable(圖2,步驟3)或其他類似服務網站購買一次性收件箱(圖4)。一次性或臨時電子郵件服務的主要目的是説明合法使用者在網上創建新帳戶時保護自己的隱私。但與許多注重隱私的服務一樣,它們也常被欺詐者使用。 圖4:dispostable.com是一種一次性電子郵件服務門戶

圖4:dispostable.com是一種一次性電子郵件服務門戶

另一種方法是通過GoDaddy、Google Domains、Squarespace Domains等平臺或類似服務創建帶有郵件交換(MX)記錄的隨機功能變數名稱。穀歌簡化了這一過程,讓用戶可以輕鬆地將功能變數名稱連結到有效的Gmail帳戶,從而為創建數百個功能變數名稱提供了便利。

圖5 顯示了一個使用十幾個功能變數名稱生成數百個帳戶的攻擊示例。攻擊者可能會在一次攻擊活動中使用數百個功能變數名稱,並平均分配攻擊流量。廣泛的功能變數名稱分佈使得防禦者無法根據電子郵件功能變數名稱進行攔截。如圖所示,使用一次性功能變數名稱開設的帳戶非常零散,每次只持續幾分鐘。 圖5:使用多個一次性電子郵件域發起大規模攻擊

圖5:使用多個一次性電子郵件域發起大規模攻擊

收件箱準備就緒後,攻擊者即可利用僵屍網路處理帳戶創建和驗證步驟(圖2,步驟4)。攻擊者可以直接使用虛假帳戶列表,也可以在暗網市場上出售,供其他欺詐者實施自己的計畫(圖2,步驟5)。

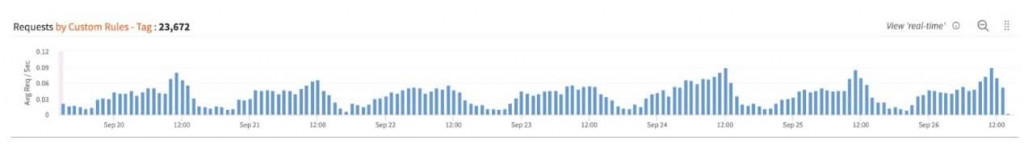

識別各種電子郵件域的異常流量模式,這是識別開戶濫用行為的關鍵。圖6顯示了七天內使用主要電子郵件服務(Gmail.com)的電子郵寄地址創建帳戶的分佈情況。我們看到了一種規律的晝夜模式(白天流量達到峰值,晚上流量下降),這是合法使用者活動的預期流量模式。

圖6:使用來自Gmail.com功能變數名稱的電子郵件創建帳戶的模式

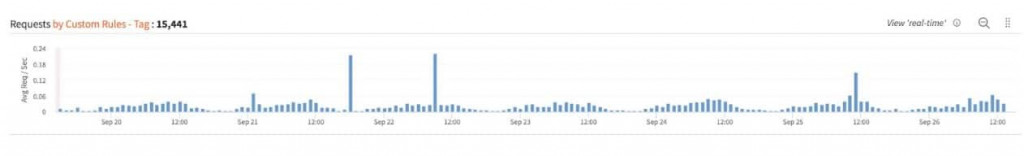

相比之下,圖7顯示了使用icloud.com功能變數名稱電子郵件創建帳戶的情況。這種晝夜變化的模式比較明顯,但偶爾出現的流量峰值則更是醒目,這反映了使用流行電子郵件服務發起的短時間攻擊。使用流行的電子郵件服務,攻擊者的目的是讓防禦者更難識別虛假帳戶。

圖7:使用來自icloud.com功能變數名稱的電子郵件創建帳戶的模式

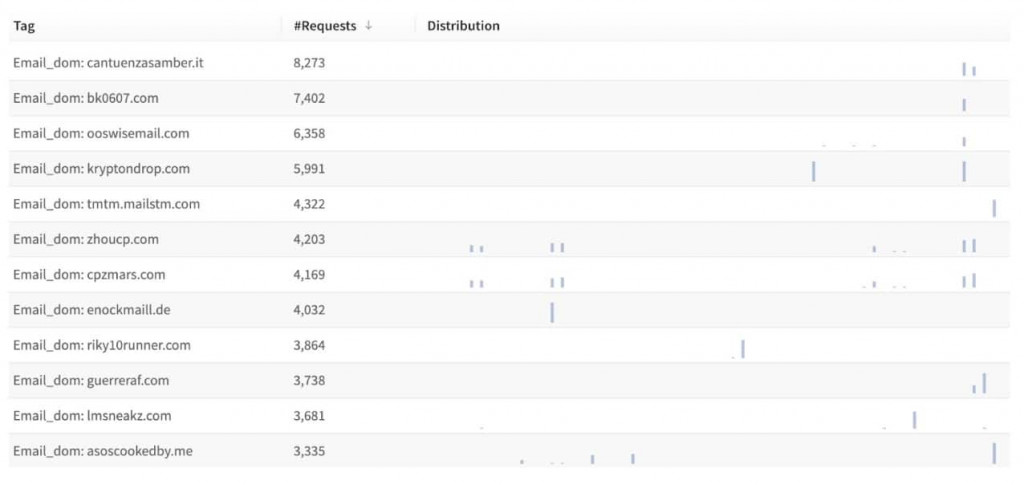

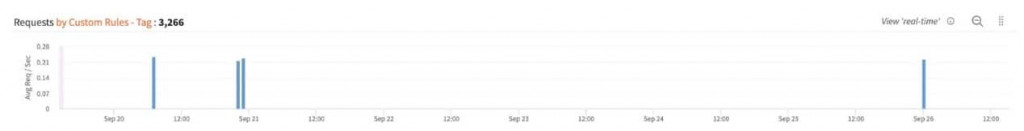

使用不常見功能變數名稱的電子郵件創建帳戶的模式則截然不同。圖8和圖9顯示了使用不常用電子郵件功能變數名稱(如cantuenza1.com或cpzmars.com)的活動,活動峰值很短。這兩個功能變數名稱都是在Squarespace Domains註冊的,該公司免費提供可保護WHOIS隱私的廉價功能變數名稱註冊服務,這就更有助於隱藏攻擊者的身份。

圖8:使用來自功能變數名稱cantuenza1.com的電子郵件創建帳戶的模式

圖9:功能變數名稱cpzmars.com電子郵件的帳戶創建模式

如圖10所示,yahoo.gr等不常用電子郵件域的流量在低流量時是可以接受的。但是,在短時間內看到數千個使用不常用電子郵件域創建的新帳戶,這就非常可疑了!

圖10:使用來自yahoo.gr功能變數名稱的電子郵件創建帳戶的模式

圖10:使用來自yahoo.gr功能變數名稱的電子郵件創建帳戶的模式

對於銀行網站或需要訂閱的網站,使用者必須提供更多身份資訊,包括家庭住址、政府頒發的身份證和電話號碼等。網站會對電子郵寄地址和其他資訊進行一定程度的審查驗證。

想要創建新銀行帳戶的欺詐者需要合理有效且可驗證的資料。在這種情況下,攻擊者不太可能使用一次性電子郵件,因為這種郵寄地址太假了,幾乎不可能不被銀行安全團隊發現。

攻擊者更有可能使用Gmail或Microsoft Outlook等常規電子郵件服務(圖11)進行此類攻擊。在這種情況下,兩個不同的欺詐者可能會這樣向上游提供資訊:

開立銀行帳戶和利用促銷優惠的欺詐者從暗網獲取這兩個資料集,並將它們結合起來創建一個合成的身份(圖11,步驟4)。

圖11:更複雜註冊工作流程的開戶濫用流環節

圖11:更複雜註冊工作流程的開戶濫用流環節

對於需要電話驗證才能開戶的網站,欺詐者一般會提供自己的手機號碼。然後就可以通過人工進行更高級的帳戶驗證步驟。

正如上文所介紹的,攻擊的複雜程度可能因目標網站在使用者創建帳戶時執行的工作流程而異。不過,這些攻擊都有一個共同點:電子郵寄地址的結構。功能變數名稱通常是非典型的,包括一些隨機化模式。我們將在本系列的第三篇對此進行更詳細的介紹,並將介紹如何保護您的企業免受開戶濫用攻擊。

敬請關注Akamai,第一時間瞭解如何在雲時代更好地保護企業與客戶資料安全,塑造更可信、可靠的線上體驗。

了解更多憑證濫用和網路詐欺預防解決方案