HTB練習紀錄 — Headless

據我所知,Vulnerability discovery的方法有以下幾種:

具體情況下該如何選擇,我也還不是很懂之後有機會在練練。本次會使用到nmap, gobuster

取得靶機狀態

上次ping靶機,確認可以ping到就能進入nmap掃描的步驟

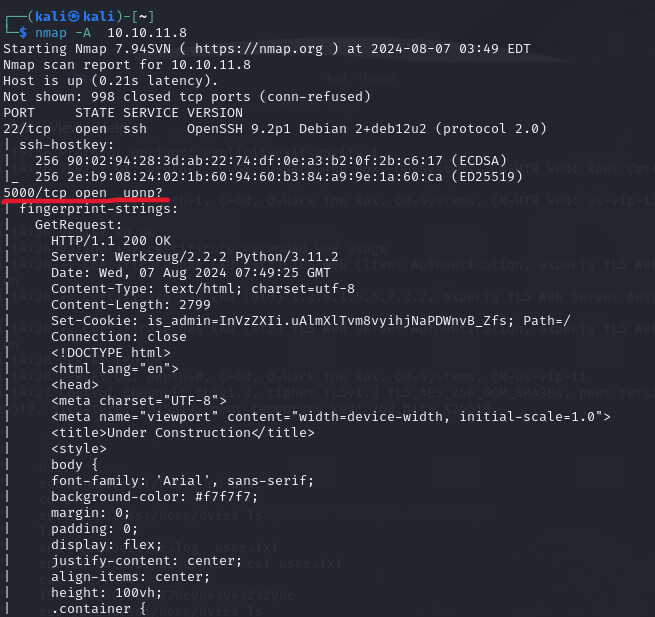

nmap -A <target> -oN output.txt

此處我沒有將輸出結果寫入指定的文件,不過可以注意到Nmap掃描顯示server正在偵聽連接埠 5000 和 SSH

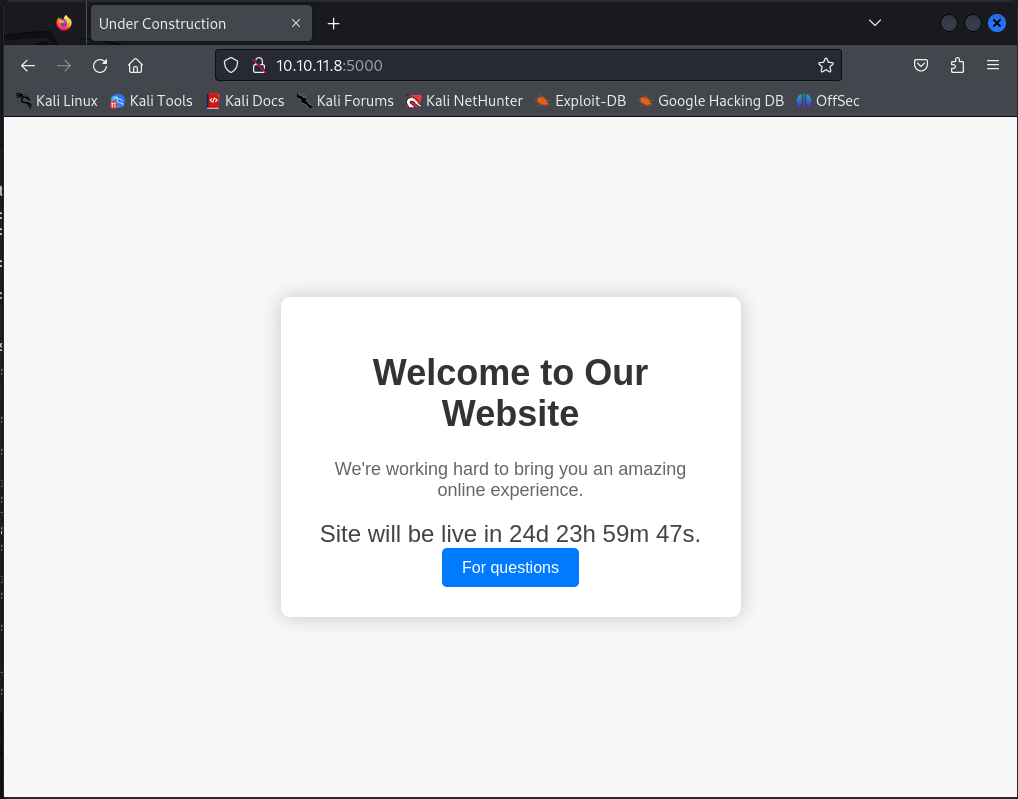

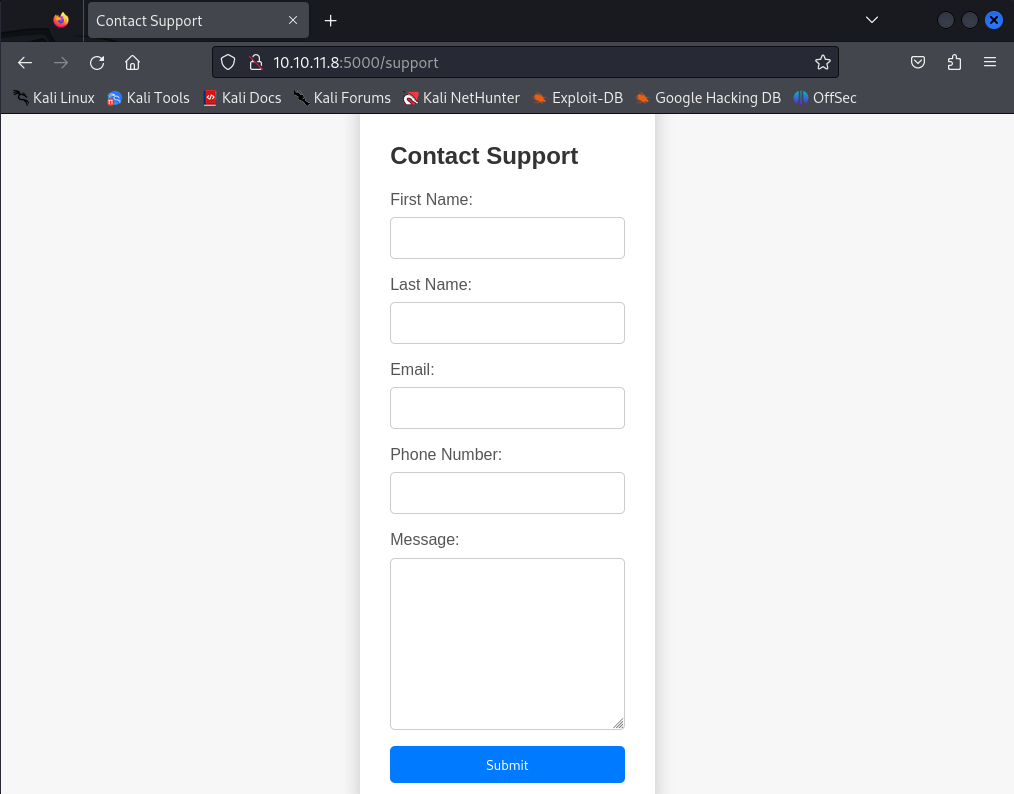

嘗試連上http://10.10.11.8:5000/

發現textbox,後續嘗試對textbox進行攻擊

發現子域名

gobuster通過暴力破解來發現 Web 伺服器上的隱藏目錄和文件,並且用於發現子域名。

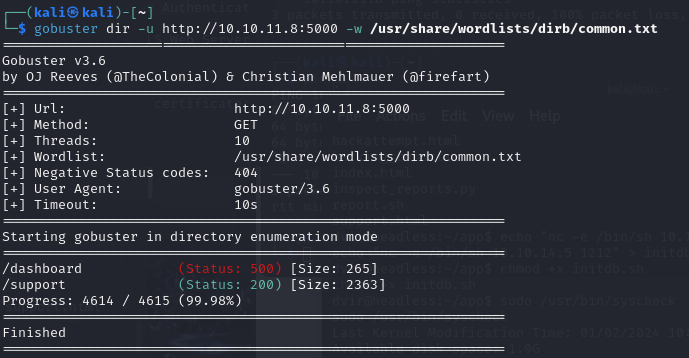

gobuster dir -u http://10.10.11.8:5000 -w /usr/share/wordlists/dirb/common.txt

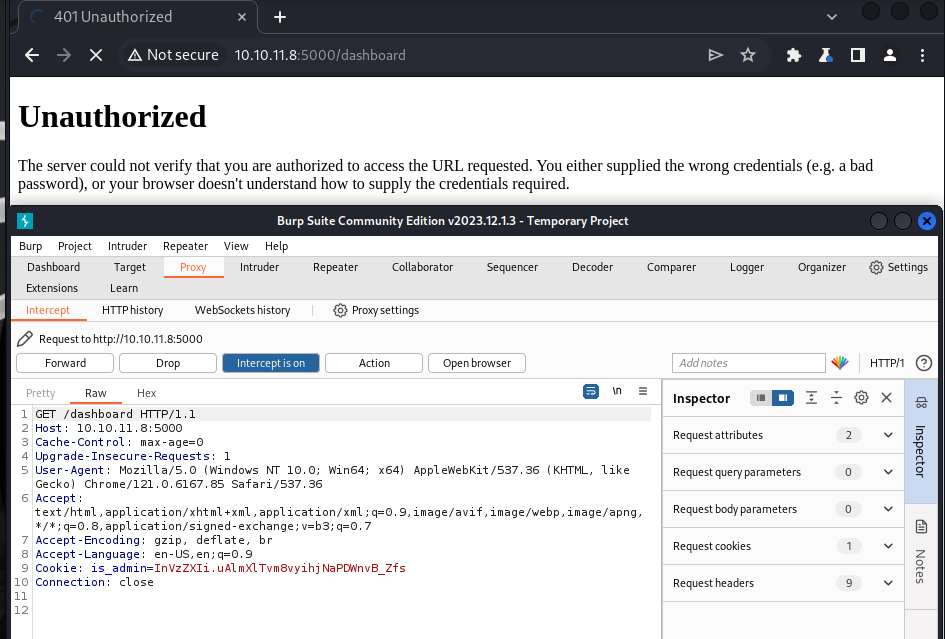

可以發現除了剛剛nmap最後連上的http://10.10.11.8:5000/support 之外,有另外一個檔案目錄/dashboard

嘗試進入http://10.10.11.8:5000/dashboard ,遭遇錯誤訊息"wrong credentials"後續嘗試其他方法爆破