⚾️ 新聞概述

中國的駭客組織 - Mustang Panda近期被發現利用 Visual Studio Code 軟體對東南亞政府單位進行間諜活動(由Palo Alto Networks Unit 42 的研究員 Tom Fakterman 披露)。

此次攻擊手法不僅濫用 Visual Studio Code 的反向 shell 執行任意程式碼並傳遞額外的惡意程式,還利用 OpenSSH 執行指令、傳輸檔案並在網路中擴散。

另外研究人員還發現有另一使用 ShadowPad 後門程式的攻擊行為,但目前尚不清楚兩者是否有關聯。這種複雜的攻擊模式,凸顯了現代網路威脅的多樣性和持續演進的特性。

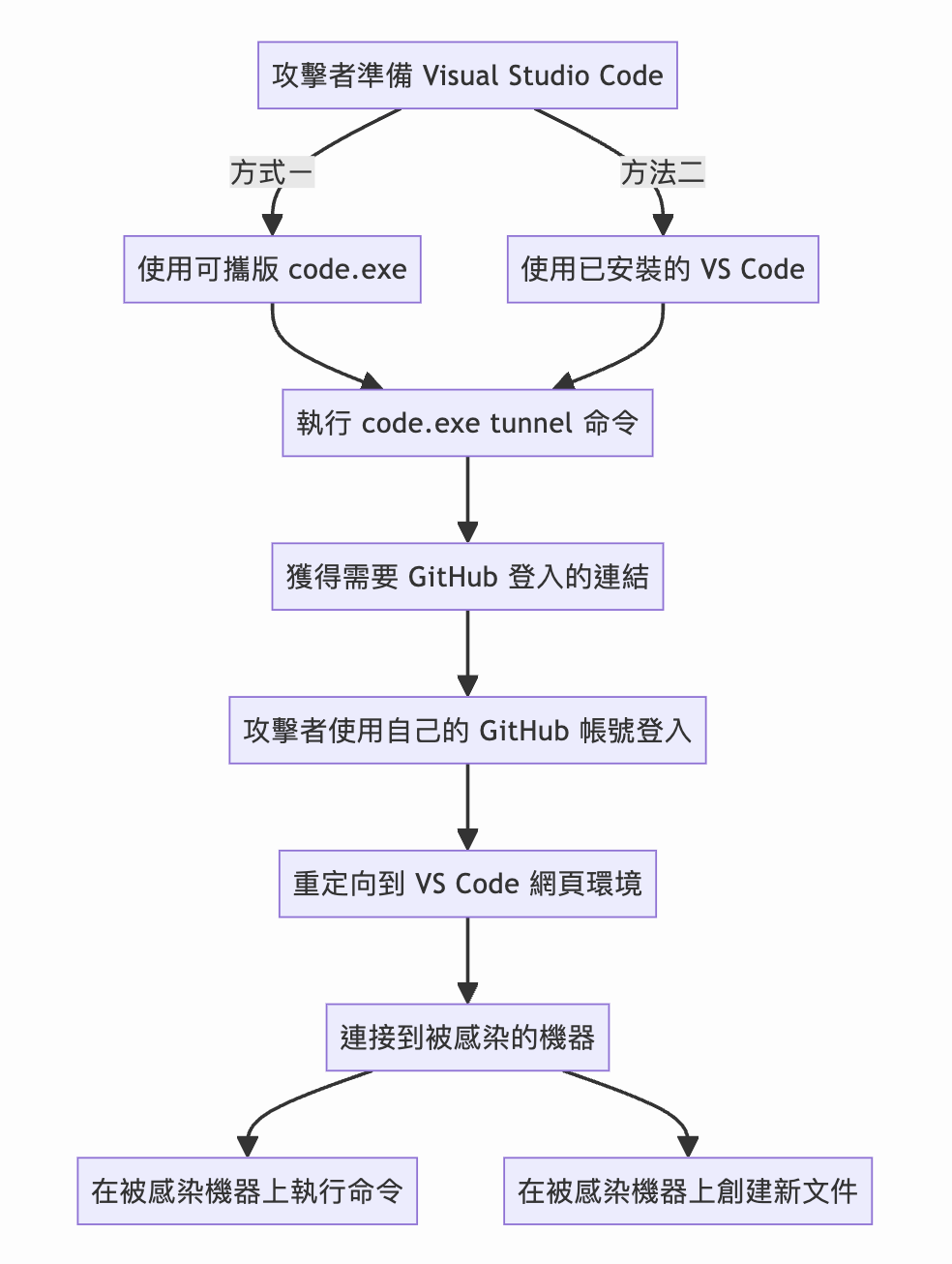

駭客濫用VSCode流程理解如下:

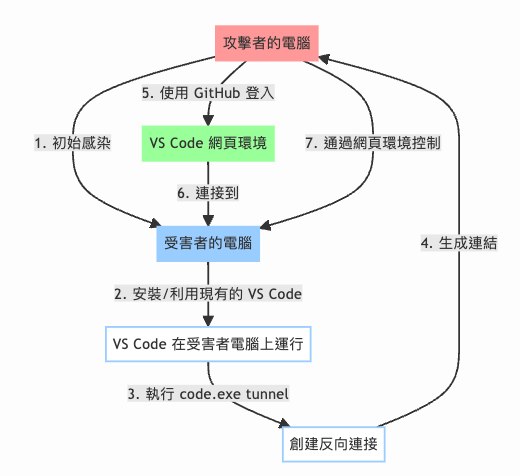

攻擊流程可能如下:

攻擊流程涉及兩台主要設備以及一個工具(Visual Studio Code)。攻擊者聰明的手法,使受害者的電腦建立了一個反向連接,進而實現了遠端控制。

// 有內容有理解錯誤,再麻煩留言告知

code.exe tunnel 命令反向 shell 是一種 Client-to-Server 的連接,但與傳統的 shell 連接相比,它顛倒了通常的角色和連接方向。

在反向 shell 中,被入侵的機器(通常被視為伺服器)反而扮演了客戶端的角色,主動連接到攻擊者的機器(臨時扮演伺服器角色)

◼️ 名詞學習

內容有理解錯誤,再麻煩留言告知,感謝!🙏