在滲透測試的學習過程中,掌握如何對靶機進行攻防是一個關鍵步驟。靶機是一個有意設計成存在漏洞的虛擬機器,供學習者模擬真實攻擊場景,練習滲透技巧。今天,我們將逐步演示如何從偵查到漏洞利用,打下一台基礎的靶機,這個過程將涵蓋滲透測試中的核心步驟。

有關於環境搭建的部分可以參考下別人的文章,本篇篇幅太短暫不贅述

基本上搭設Linux虛擬機器已經沒有特別的點能說(除非是裝arch linux或者是自製的OS之類的

所以這次我打算著重在滲透這塊。

然後HTB提供的VPN連久了不太穩定,為了展示我就課金VIP直接使用HTB提供的線上機器與靶機惹,如果你沒有錢也沒關係,那還是乖乖自己架虛擬機並使用他給的VPN吧

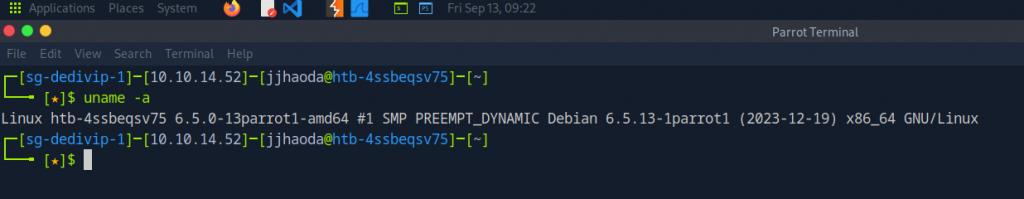

下指令可以看出我們的攻擊機是parrot os然後核心是Debian core

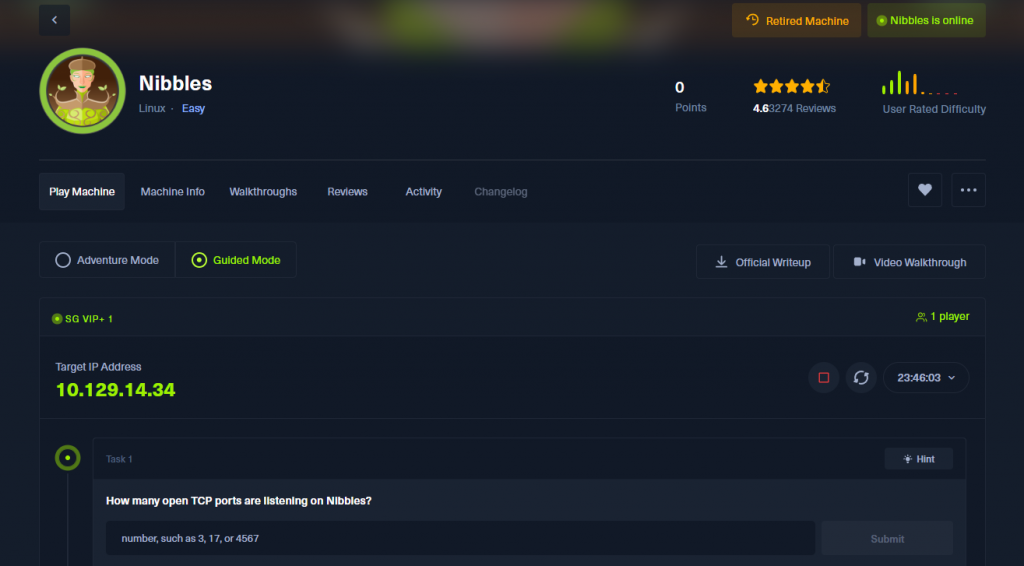

以下是我們要打的靶機Nibbles資訊

它的作業系統是Linux,是已經退役的一台經典靶機,目前也有放上HTB的academy給新手們打

左側可選Adventure Mode跟 Guided Mode,新手乖乖用Guided Mode就好,會提示你怎麼做,避免變成無頭蒼蠅,但如果想要挑戰可以使用Adventure Mode

右側則是提供有官方的Writeup跟影片解答,除非你真的想很久都過不了,建議在打通關以前別去看這兩個解答,否則你會學不到任何東西

下面大的IP就是我們靶機的IP了

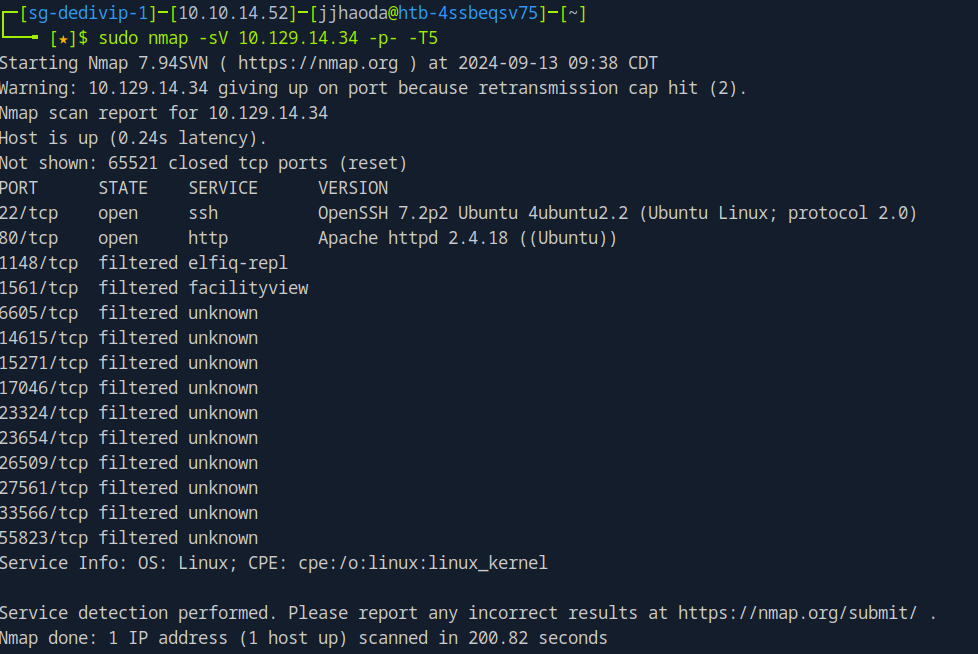

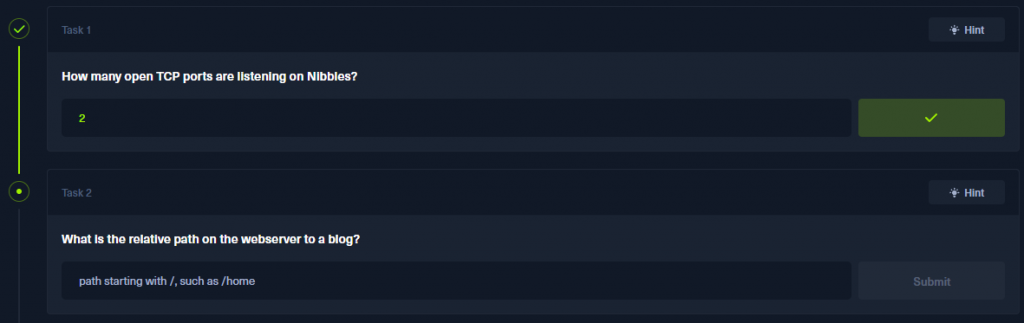

首先第一個問題是要我們找出有多少TCP ports在Nibbles上監聽

那我們先下一個簡單的nmap指令,稍後的章節會花一點時間介紹nmap這個工具,這次先照著做就好

這個指令會幫我們找出有多少個port在Nibbles上,其實我用的這個模式蠻吵的就是了...

真正open的只有兩個port所以答案填2

遊戲就是這樣玩的

因為我們發現port 80上有個web server所以可以知道他有架設網站,所以第二題它直接問我們blog有甚麼相對路徑

待續..