親俄羅斯駭客組織NoName057近期針對台灣多個重要單位的網站發動了分散式阻斷服務(DDoS)攻擊,受害目標包括政府機構、機場和金融機構。

有趣的是,NoName057並不避諱此攻擊行動,反而高調地在社交媒體平台X(原Twitter)上公開發布這些攻擊行為。(有興趣深入了解的讀者可以在X平台上搜索該組織的名稱,查看他們的公開聲明。)

受影響的金融機構(如:兆豐金、彰銀)表示目前網站已恢復正常,並啟動防禦機制。

而數位發展部資安署針對此事件將持續監控情況,並協助相關單位加強防護應變 -- 加強流量監控,啟用流量清洗機制。

NoName057誰是 ?

NoName057是一個親俄羅斯的駭客組織的駭客組織,主要使用分散式阻斷服務(DDoS)攻擊作為其主要手段,經常針對與俄羅斯對立或支持烏克蘭的國家和組織發動攻擊。

此次NoName攻擊的手法 ?

透過 DDoS(Distributed Denial of Service)攻擊。

分散式阻斷服務攻擊(DDoS)是一種網路攻擊手法,其透過大量請求來癱瘓目標系統。

資安署所提及的「流量清洗」(Traffic Scrubbing)是什麼?

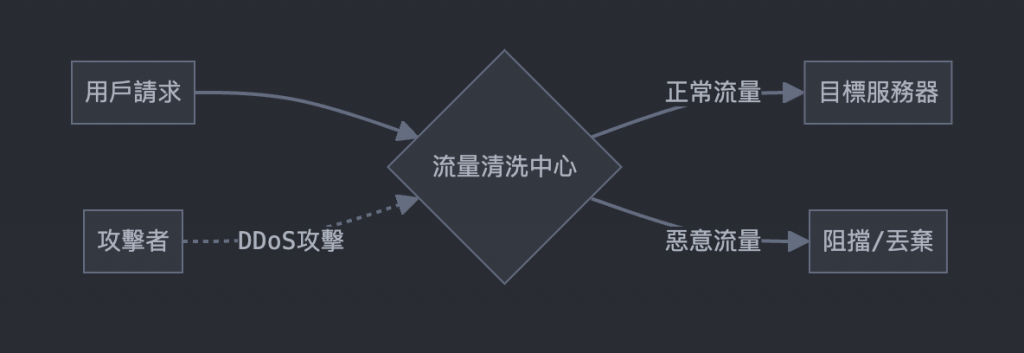

是一種網路安全技術,用於防禦分散式阻斷服務(DDoS)攻擊。

這個過程(參考下方圖片)就像是給網路流量洗澡,將惡意流量過濾掉,只讓正常流量通過。

原理:

優點:

實施方式:本地清洗、雲端清洗、混合模式

有撰寫及理解錯誤時,再不吝嗇留言告知,謝謝!