如果Day2沒寫的帳號申請和有寫的VPN都完成了,這裡開始先來看看幾台靶機名稱,為什麼還沒開始就畫刪除線呢?自問自答:因為要付錢啊!

我有個怪習慣搜尋到的結果一定要從第二個開始測試,但既然要寫成文章還是讓大家清楚比較重要,所以讓我們從靶機第一順位Meow開始。如果同學們在Day 2打開靶機這件事有完成應該可以看到

Spawn the target machine and the IP will show here

變成了

TARGET MACHINE IP ADDRESS

10.129.1.31

Read the walkthrough provided, to get a detailed guide on how to pwn this machine.

接下來我們會看到這裡有一些題目需要完成,

Task 1

What does the acronym VM stand for?

******* ******e

Show Answer

Task 2

What tool do we use to interact with the operating system in order to issue commands via the command line, such as the one to start our VPN connection? It's also known as a console or shell.

*******l

Show Answer

Task 3

What service do we use to form our VPN connection into HTB labs?

******n

Show Answer

Task 4

What tool do we use to test our connection to the target with an ICMP echo request?

***g

Show Answer

Task 5

What is the name of the most common tool for finding open ports on a target?

***p

Show Answer

Task 6

What service do we identify on port 23/tcp during our scans?

*****t

Show Answer

Task 7

What username is able to log into the target over telnet with a blank password?

***t

Show Answer

Submit Flag

Submit root flag

********************************

Show Answer

在瀏覽器的網址列輸入

https://www.google.com.tw/search?q=htb+meow

我們可以看到來自不同論壇的各種答案(例如: Medium、CSDN博客、HackND、博客園、Youtube),是的就是找答案,我的方法就是甚麼都不會的時候問Google,找不到方向的時候問Google,月薪600圓的工讀生會是你的好夥伴。Day 1提到我明年還要參加鐵人賽,就是計畫把Day 30所整理的SOP改成用0圓工讀生羊駝來回覆。

用Google找答案這已經成為專有名詞Google Hacking,甚至還有專屬的維基百科條目谷歌駭侵法。

(引述:谷歌駭侵法(Google hacking),也叫Google dorking,是一種利用谷歌搜尋和其他谷歌應用程式來發現網站配置和計算機代碼中的安全漏洞的計算機黑客技術。)

我們現在回到HTB Starting Point的第一台靶機Meow,這裡提供半年前的那段小白時光的自學步驟:

前面提到search?q=htb+meow會找到許多解法,接下來我們就挑一個解答開始照做,環境前面提到我喜歡直接在Windows下操作偶而才進Kali虛擬機,而官方的教材使用MacOS,你可以依照自己的環境挑選。也許之後你會遇到這的時期不會遇上的演算法過舊不支援,大部分的建議都是在虛擬環境裝兩套以上Kali(例如2024 + 2019),M晶片只有2024就沒辦法支援,另外如果今年買的AIPC使用snapdragon也會遇到虛擬環境建立上的問題。

由於環境的問題實在變數太多暫時不要去想,我們就先來解決Meow這台靶機吧。第一台靶機前面的問題只是名詞解釋這邊也沒甚麼好說的,第六題telnet通訊協定第七題root登入找到flag就結束了,不過以後所遇到的靶機步驟也不外乎下面三個的延伸。

這裡我就先跳過

Task 6

What service do we identify on port 23/tcp during our scans?

*****t

其實 Task 7還是名詞解釋,但卻暴露出線索最後的flag需要用到Telnet。

Submit root flag

********************************

Show Answer

既然提示都拿到了還不執行telnet Meow靶機IP,但這個靶機IP可能你每次開啟都會不一樣,要記得去隨著每次取得的IP做變動,在你的kali環境找到Terminal執行以下指令就可以了。

“telnet 10.129.1.31”

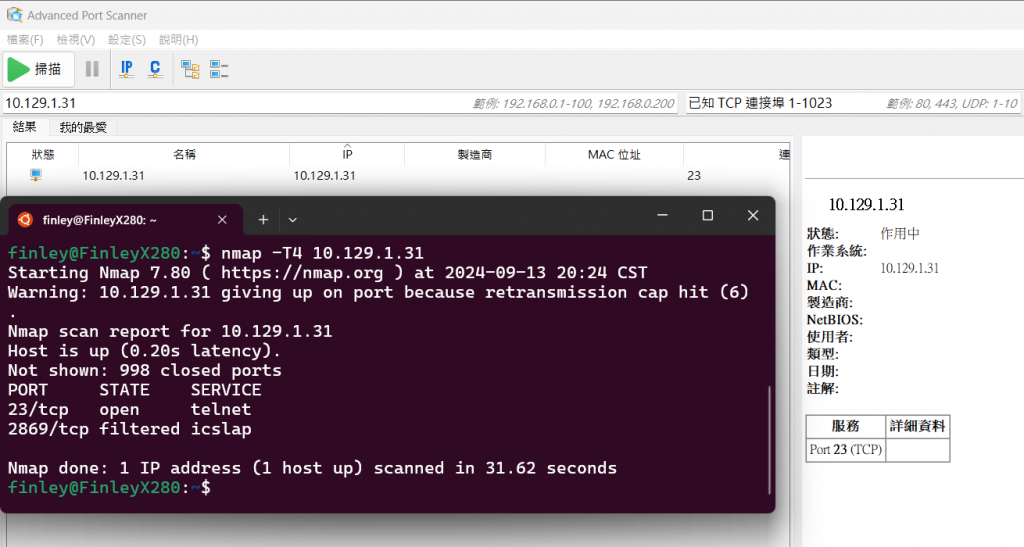

不過呢,我們還是先假裝小白這樣戲才演得下去,其實我第一次操作的時候根本不知道要幹甚麼,假裝我們還是先來找看看這台靶機有些甚麼吧!這裡先來演示我在前面提到Windwos 11使用的兩種工具,Advanced Port Scanner和wsl2,並沒有比Kali好用純粹是讓我6年的老筆電可以跑得順一些而已。

wsl2 Ubuntu的指令我打在下面僅供參考:

nmap -T4 10.129.1.31

兩套工具的重點都是一個數字23,就是Task 6的那個答案telnet。所以我們不是通靈知道,而是去掃描靶機的port發現靶機有提供telnet服務,那我們就來試試看「無密碼」、「anonymous」、「admin」、這些常見的預設帳密,以及Task 7可以不用密碼登入的帳號「root」。

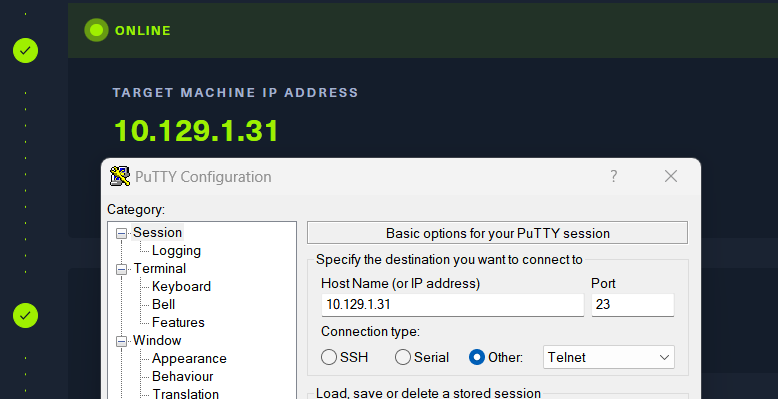

我們打開putty軟體進行telnet連線,記得很重要的是IP要跟你取得的一樣才行。至少到這一步我們都可以省去打指令的過程,不過接下來就不行了,至少要會「ls」、「cat」這兩個才行。

█ █ ▐▌ ▄█▄ █ ▄▄▄▄

█▄▄█ ▀▀█ █▀▀ ▐▌▄▀ █ █▀█ █▀█ █▌▄█ ▄▀▀▄ ▀▄▀

█ █ █▄█ █▄▄ ▐█▀▄ █ █ █ █▄▄ █▌▄█ ▀▄▄▀ █▀█

Meow login:

登入用Task 7的答案root,接著是要找到flag,不過第一台靶機很貼心的放在登入目錄了。

root@Meow:~# ls

flag.txt snap

root@Meow:~# cat flag.txt

b40abdfe23665f766f9c61ecba8a4c19

進入下一天之前,先心理建設不要覺得Linux指令很難,如果升級Win 11版本只要按個win + c或是Copilop就可以問答案了。個人的觀點認為這應歸類為不習慣,畢竟現在相當少有機會打指令,也沒看過有人分享過打指令方便是這台電腦優點。至少Day 4開始前先熟悉一下幾個指令在鍵盤上的甚麼位置。