主動情蒐直接與目標系統連線,可能會被發現,然後被 BAN IP XDDD

被動情蒐僅觀察網路流量,不與目標直接接觸,不會被發現。

主動更快但風險高,被動更隱蔽但資訊可能有限。

主要是為了–

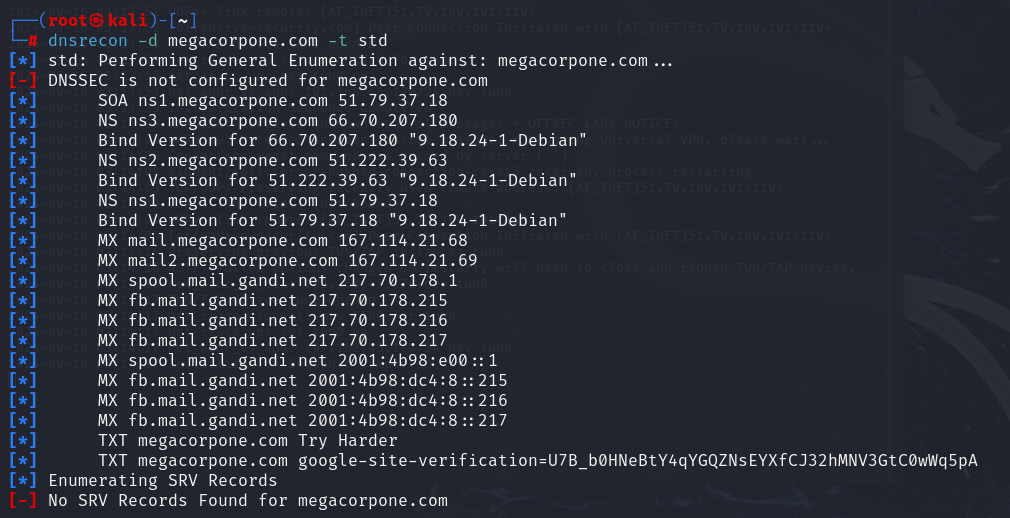

收集目標域名的全面 DNS 訊息,識別可能的子域名,以及發現潛在的 DNS 配置問題或資訊洩露

* NS (Name Server) 記錄:域名授權伺服器搜尋域名的其他記錄

* A (Address) 記錄:將域名映射到 IPv4 地址最常見的記錄類型之一

* AAAA (IPv6 Address) 記錄:將域名映射到 IPv6 地址

* MX (Mail Exchanger) 記錄:指定負責處理域名郵件的郵件伺服器

* CNAME (Canonical Name) 記錄:域名別名,將一個域名指向其他域名

* TXT (Text) 記錄:通常用於驗證域名所有權或 SPF 記錄

* PTR (Pointer) 記錄:用於反向 DNS 查找,將 IP 地址映射到域名

DNSrecon to do standard subdomain enumeration dnsrecon -d megacorpone.com -t std

DNSRecon also can do subdomain brute forcing dnsrecon -d megacorpone.com -D ~/list.txt -t brt

DNSenum dnsenum megacorpone.com

Nslookup

nslookup mail.megacorptwo.com

nslookup -type=TXT info.megacorptwo.com 192.168.50.151

vi list.txt

www

ftp

mail

owa

proxy

router

admin

intranet

vpn

remote

citrix

webmail

autodiscover

exchange

portal

secure

shop

blog

dev

test

staging

api

cdn

ns1

ns2

dns

mx

smtp

pop

imap

sql

db

ldap

sso

auth

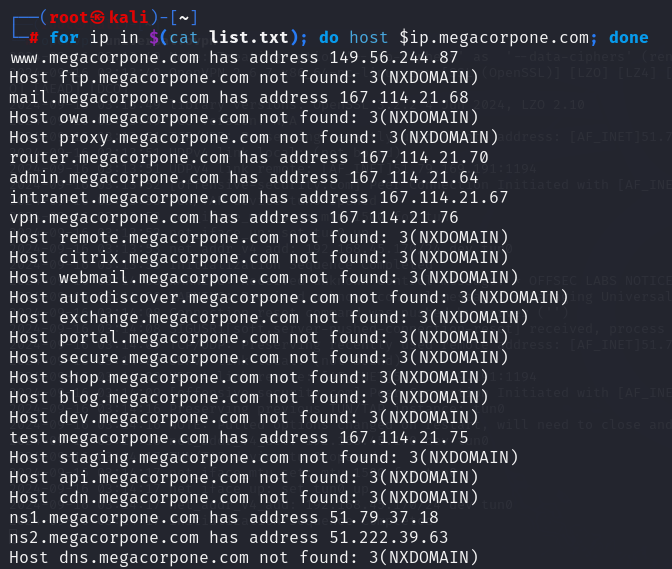

查詢 $ip.megacorpone.com 對應 IP:

for ip in $(cat list.txt); do host $ip.megacorpone.com; done

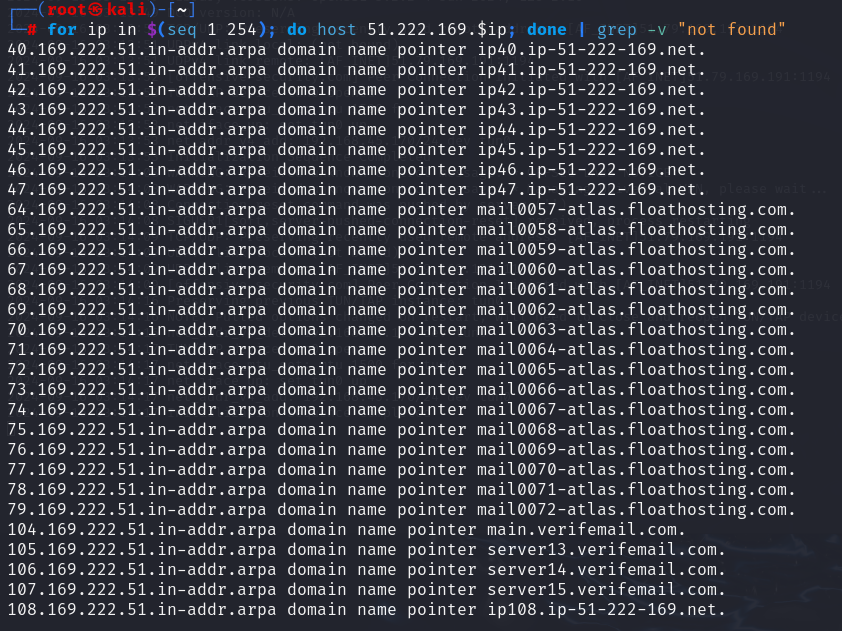

for ip in $(seq 1 254); do host 51.222.169.$ip; done | grep -v "not found"

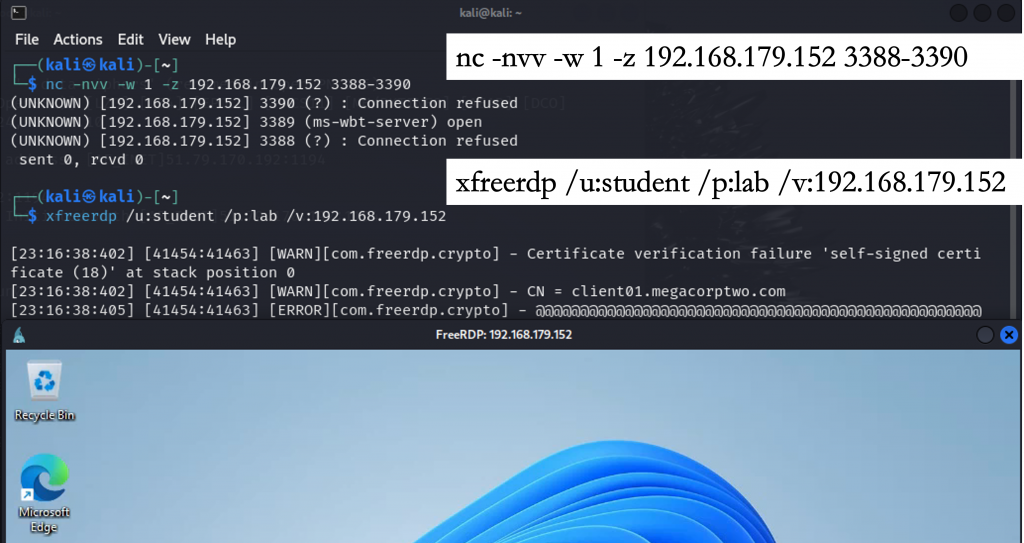

最基本的方式可以用 netcat 來確認開什麼服務

(因為太多可能很快就被發現或被擋掉了)

nc -nvv -w 1 -z 192.168.179.152 3388-3390

就能確認 192.168.179.152 有開 3389 PORT,然後可以透過遠端桌面打進去了。

(此次省略暴力破解 XD)