感覺過了好久阿,離期中考越來越近了,還有可怕的資料結構在等著我,誰來保佑我~~~~

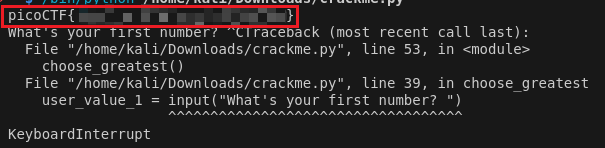

題目:crackme-py

解題思路:

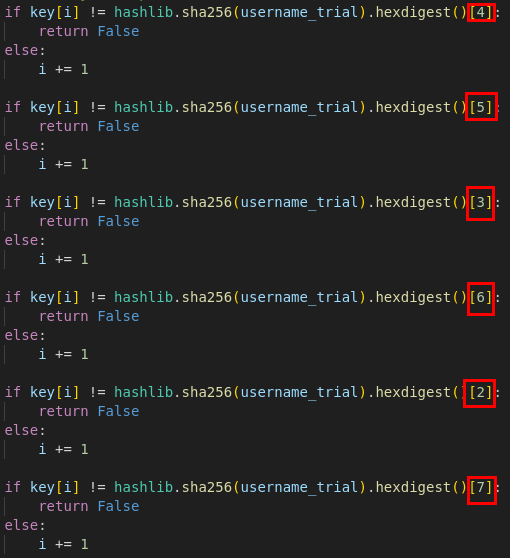

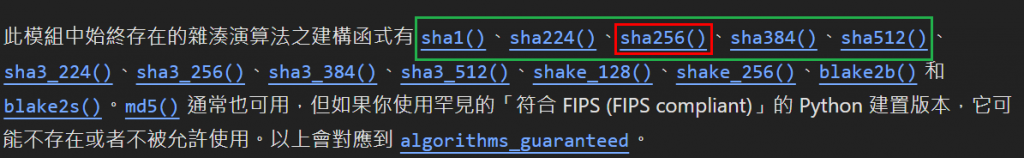

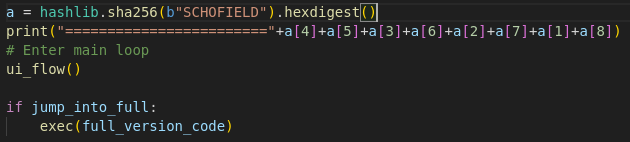

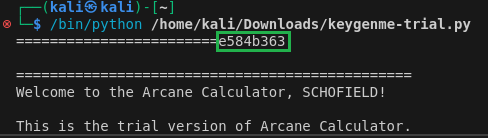

題目:keygenme-py

解題思路:

if check_key(user_key, bUsername_trial):

decrypt_full_version(user_key)

後記:

第二題這個我看了一些時間,我有感覺到解決的方向,但我還是盡量看懂整篇在幹嘛,各位在嘗試時,也可以做一些註解都會對最後解讀的部分有很大的幫助。